Mientras esperamos el lanzamiento oficial de Apple Intelligence el lunes con la llegada de la versión final de iOS 18.1, Apple ha abierto parcialmente el “Private Cloud Compute” (PCC), la arquitectura de servidor implementada por ella misma para las necesidades más avanzadas de su artificial inteligencia. Estos servidores, instalados en centros de datos gestionados por Apple, están construidos alrededor de chips Apple Silicon similares a los que se encuentran en los productos de la empresa. Esto permite ofrecer una mayor seguridad, incluido un cifrado de datos mantenido y la garantía del respeto más perfecto posible de la confidencialidad de los datos.

Apple dio mucha importancia a las credenciales de privacidad de Apple Intelligence cuando lanzó presentó su IA a principios de este año. Pero ahora Apple está poniendo su dinero en lo que dice, lanzando el primer Apple Intelligence Bug Bounty.

Específicamente, Apple está invitando a los piratas informáticos a investigar la función Private Cloud Compute (PCC). Si bien la IA en el dispositivo es intrínsecamente más privada porque todos los datos permanecen en el teléfono, la computación en la nube es un asunto diferente. PCC es el intento de Apple de solucionar ese problema y ofrecer procesamiento de IA basado en la nube sin comprometer la seguridad de los datos y la privacidad del usuario.

Recompensas de hasta 1 millón de dólares por encontrar fallos de seguridad en Private Cloud Compute de Apple

El objetivo de las recompensas por errores es incentivar a los piratas informáticos y otros profesionales de la seguridad. Los piratas informáticos son un grupo intrépido y, a menudo, pueden encontrar formas de probar los sistemas en las que los desarrolladores internos nunca pensaron. Y al informar cualquier problema que encuentren, forman un acuerdo mutuamente beneficioso con Apple.

Apple soluciona los fallos de seguridad de forma silenciosa, sin que los datos de los usuarios queden expuestos a las personas equivocadas, y a los piratas informáticos se les paga por su esfuerzo.

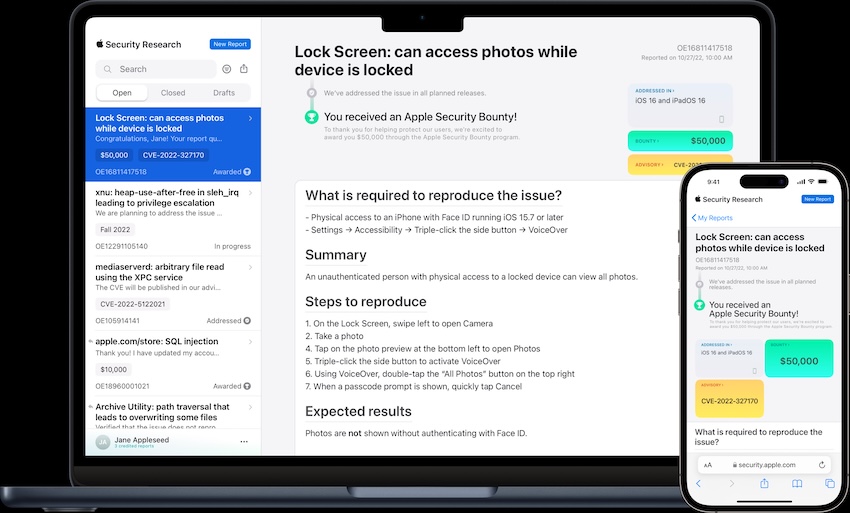

Por ello, Apple creó Apple Security Bounty: si envías una investigación sobre una vulnerabilidad de seguridad o privacidad, su informe puede ser elegible para recibir una recompensa. El programa Apple Security Bounty está diseñado para reconocer su trabajo para ayudarnos a proteger la seguridad y privacidad de nuestros usuarios.

En el caso de PCC, Apple ofrece varias recompensas dependiendo del problema reportado, pero el máximo ahora se ha incrementado a $1 millón. Esa suma sólo está disponible para «ejecución de código arbitrario con derechos arbitrarios» durante un «ataque remoto a datos solicitados«. Eso debería indicarle qué tan en serio se está tomando Apple esto, o qué tan seguro está de que PCC es seguro.

En una publicación en el blog de seguridad de Apple, la compañía dijo que pagaría hasta la recompensa máxima de 1 millón de dólares a cualquiera que informe sobre vulnerabilidades capaces de ejecutar código malicioso de forma remota en sus servidores Private Cloud Compute. Apple dijo que también otorgaría a los investigadores hasta 250.000 dólares por informar de forma privada sobre vulnerabilidades capaces de extraer información confidencial de los usuarios o las indicaciones que los clientes envían a la nube privada de la empresa.

Si uno lo piensa bien, un millón de dólares es un pequeño precio a pagar para evitar el desastre si los delincuentes encontraran una manera de entrar.

En los últimos años, Apple ha ampliado la seguridad de sus iPhone insignia mediante la creación de un iPhone especial exclusivo para investigadores diseñado para hackear , en un esfuerzo por mejorar la seguridad del dispositivo, que ha sido frecuentemente atacado por los fabricantes de software espía en los últimos años.

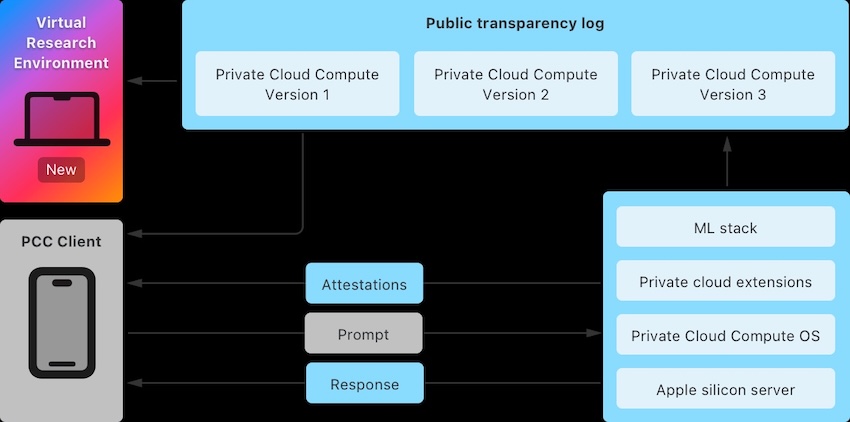

Un entorno virtual novedoso para este programa de investigación en PCC

Por primera vez, Apple ha creado un entorno virtual de Investigación (VRE) para una plataforma Apple. VRE es un conjunto de herramientas que le permite realizar su propio análisis de seguridad de Private Cloud Compute directamente desde su Mac. Este entorno le permite ir mucho más allá de simplemente comprender las características de seguridad de la plataforma. Puede confirmar que Private Cloud Compute efectivamente mantiene la privacidad del usuario de la manera que describimos.

El VRE ejecuta el software del nodo PCC en una máquina virtual con sólo modificaciones menores. El software del espacio de usuario se ejecuta de manera idéntica al nodo PCC, con el proceso de arranque y el kernel adaptados para la virtualización. El VRE incluye un procesador Secure Enclave (SEP) virtual, lo que permite la investigación de seguridad en este componente por primera vez, y también utiliza el soporte integrado de macOS para gráficos paravirtualizados para permitir la inferencia.

Puedes utilizar las herramientas VRE para:

- Enumerar e inspeccionar las versiones de software PCC

- Verificar la coherencia del registro de transparencia

- Descarga los binarios correspondientes a cada versión

- Iniciar una versión en un entorno virtualizado

- Realizar inferencias contra modelos de demostración.

- Modifique y depure el software PCC para permitir una investigación más profunda.

El VRE está disponible en la última versión preliminar para desarrolladores de macOS Sequoia 15.1 y requiere una Mac con Apple Silicon y 16 GB o más de memoria unificada

También ha puesto a disposición el código fuente de ciertos componentes clave de PCC que ayudan a implementar sus requisitos de seguridad y privacidad. Proporcionan esta fuente bajo un acuerdo de licencia de uso limitado para permitirle realizar un análisis más profundo de PCC.

Los proyectos para los cuales Apple ha publicado el código fuente cubren una variedad de áreas de PCC, que incluyen:

- El proyecto CloudAttestation , que es responsable de construir y validar las certificaciones del nodo PCC.

- El proyecto Thimble , que incluye el demonio computado en la nube privada que se ejecuta en el dispositivo de un usuario y utiliza CloudAttestation para imponer una transparencia verificable.

- El splunkloggingd daemon, que filtra los registros que se pueden emitir desde un nodo PCC para proteger contra la divulgación accidental de datos.

- El proyecto srd_tools , que contiene las herramientas de VRE y que puede utilizar para comprender cómo VRE permite ejecutar el código PCC.

Puede encontrar el código fuente PCC disponible en el proyecto apple/security-pcc en GitHub.

La privacidad siempre es una preocupación cuando se utilizan servicios en línea, y la IA en la nube no es en absoluto diferente. Afortunadamente, Apple todavía parece seguir con su mandato habitual centrado en la privacidad y está buscando abiertamente formas de garantizar que todo sea seguro. No agradará a todos, pero es mejor que nada.

Ahora queda esperar que la posible ‘Ley de la IA‘ de la UE, admita el funcionamiento de Private Cloud Compute y podamos usar Apple Intelligence en nuestros dispositivos el año que viene.