Un nuevo malware de robo de información llamado MacStealer está dirigido a usuarios de Mac, robando sus credenciales almacenadas en iCloud KeyChain y navegadores web, billeteras de criptomonedas y archivos potencialmente confidenciales

El malware MacStealer se vendía por Telegram para que lo utilizaras

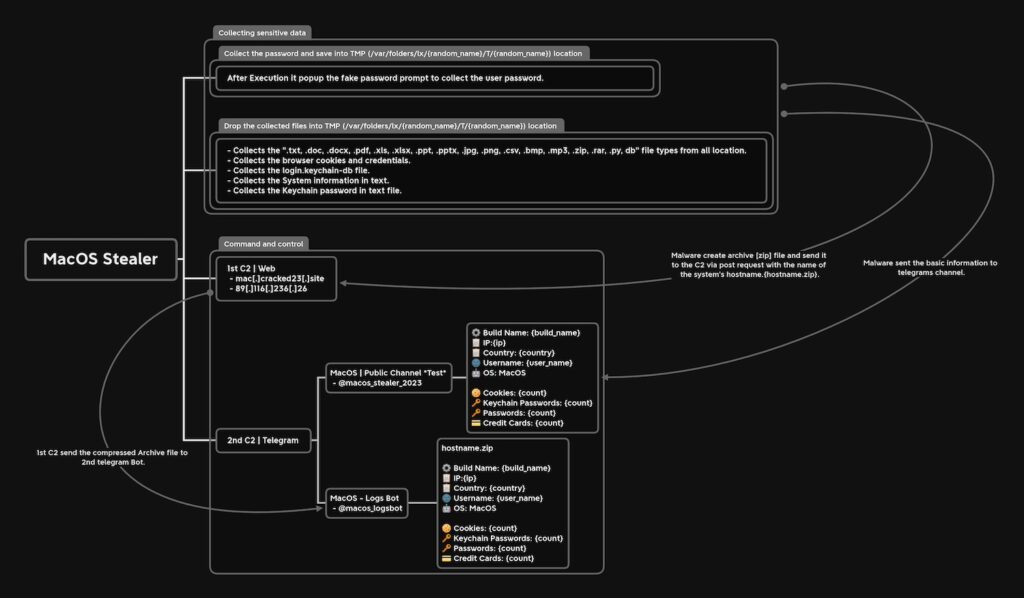

Apodado MacStealer, es el último ejemplo de una amenaza que utiliza Telegram como una plataforma de comando y control (C2) para filtrar datos.

Según el equipo de investigación de amenazas de Uptycs que descubrió el nuevo malware macOS, puede ejecutarse en macOS Catalina (10.15) y hasta la última versión del sistema operativo de Apple, Ventura (13.2) que se ejecutan con el chip M1 y M2 de Apple.

MacStealer se distribuye como malware como servicio (MaaS), donde el desarrollador vende compilaciones prefabricadas por 100$, lo que permite a los compradores propagar el malware en sus campañas.

El vendedor afirma que el malware aún se encuentra en una fase de desarrollo beta temprana y no ofrece paneles ni constructores. En cambio, vende cargas útiles DMG preconstruidas que pueden infectar macOS Catalina, Big Sur, Monterey y Ventura.

Cómo funciona el malware MacStealer

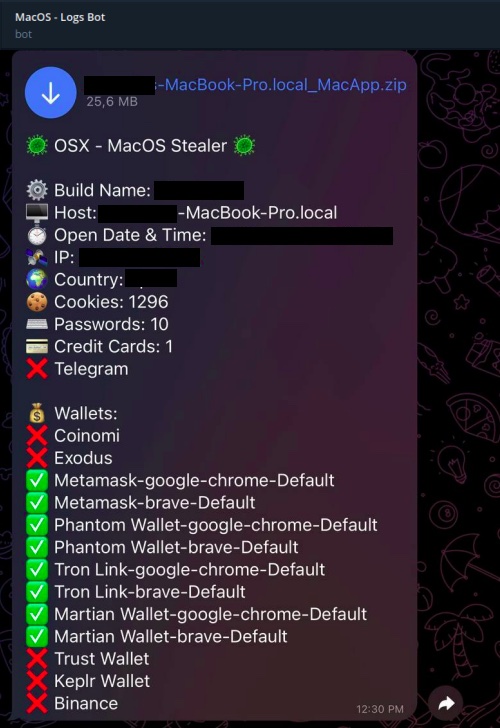

En su forma actual, MacStealer está diseñado para extraer datos, contraseñas e información de tarjetas de crédito del llavero de iCloud de navegadores como Google Chrome, Mozilla Firefox y Brave. También cuenta con soporte para recopilar archivos, imágenes, archivos y scripts de Python de Microsoft Office.

El desarrollador de malware afirma que MacStealer puede robar los siguientes datos de los sistemas comprometidos:

- Contraseñas de cuentas, cookies y datos de tarjetas de crédito de Firefox, Chrome y Brave.

- Archivos TXT, DOC, DOCX, PDF, XLS, XLSX, PPT, PPTX, JPG, PNG, CSV, BMP, MP3, ZIP, RAR, PY y DB

- Extraiga la base de datos de llaveros (login.keychain-db) en forma codificada en base64

- Recopilar información del sistema

- Recopilar información de contraseña de llavero

- Coinomi, Exodus, MetaMask, Phantom, Tron, Martian Wallet, Trust wallet, Keplr Wallet y Binance wallets de criptomonedas

La base de datos de llaveros es un sistema de almacenamiento seguro en macOS que contiene las contraseñas, las claves privadas y los certificados de los usuarios, y los cifra con su contraseña de inicio de sesión. Después, la función puede ingresar automáticamente las credenciales de inicio de sesión en las páginas web y las aplicaciones.

Luego, el malware recopila todos los datos mencionados en la sección anterior, los almacena en un archivo ZIP y envía los datos robados a servidores remotos de comando y control para que el actor de amenazas los recopile más tarde.

Al mismo tiempo, MacStealer envía cierta información básica a un canal de Telegram preconfigurado, lo que permite que el operador sea notificado rápidamente cuando se roben nuevos datos y descargue el archivo ZIP.

Otros malware para macOS que han surgido últimamente

MacStealer es uno de varios ladrones de información que han surgido en los últimos meses y se suma a una gran cantidad de herramientas similares actualmente en circulación.

Recientemente, os contábamos cómo investigadores advertían de un malware de cryptojacking evasivo dirigido a macOS que se propagaba bajo la apariencia del software de edición de video desarrollado por Apple, Final Cut Pro.

El mes pasado, el investigador de seguridad iamdeadlyz también descubrió un nuevo malware para robar información de Mac distribuido en una campaña de phishing dirigida a los jugadores del juego blockchain ‘The Sandbox’.

Ese ladrón de información también apuntó a las credenciales guardadas en navegadores y billeteras de criptomonedas, incluidos Exodus, Phantom, Atomic, Electrum y MetaMask.

Esto también incluye otra pieza de nuevo malware basado en C# llamado HookSpoofer que está inspirado en StormKitty y viene con capacidades de registro de teclas y clipper y transmite los datos robados a un bot de Telegram.

Otro malware notable que roba cookies del navegador es Ducktail , que también usa un bot de Telegram para filtrar datos y resurgió a mediados de febrero de 2023 con tácticas mejoradas para eludir la detección.

Esto implica «cambiar la infección inicial de un archivo que contiene un ejecutable malicioso a un archivo que contiene un archivo LNK malicioso que iniciaría la cadena de infección«, dijo el investigador de Deep Instinct, Simon Kenin, a principios de este mes.

El malware ladrón generalmente se propaga a través de diferentes canales, incluidos archivos adjuntos de correo electrónico, descargas de software falso y otras técnicas de ingeniería social.

Para mitigar tales amenazas, os recomendamos que mantengáis su sistema operativo y software de seguridad actualizados y eviten descargar archivos o hacer clic en enlaces de fuentes desconocidas.

Phil Stokes, investigador de SentinelOne , dijo la semana pasada:

“A medida que los Mac se han vuelto cada vez más populares en la empresa entre los equipos de liderazgo y desarrollo, los datos almacenados en ellas son más importantes para los atacantes”