Apple tiene algunas de las reglas más estrictas para evitar que software malintencionado llegue a la App Store. Pero el año pasado Apple había aprobado sin darse cuenta el código utilizado por el popular malware Shlayer según informa TechCrunch.

El año pasado, Apple adoptó su enfoque más duro al exigir a los desarrolladores que envíen sus aplicaciones para controles de seguridad para que se ejecuten en millones de Mac sin obstáculos.

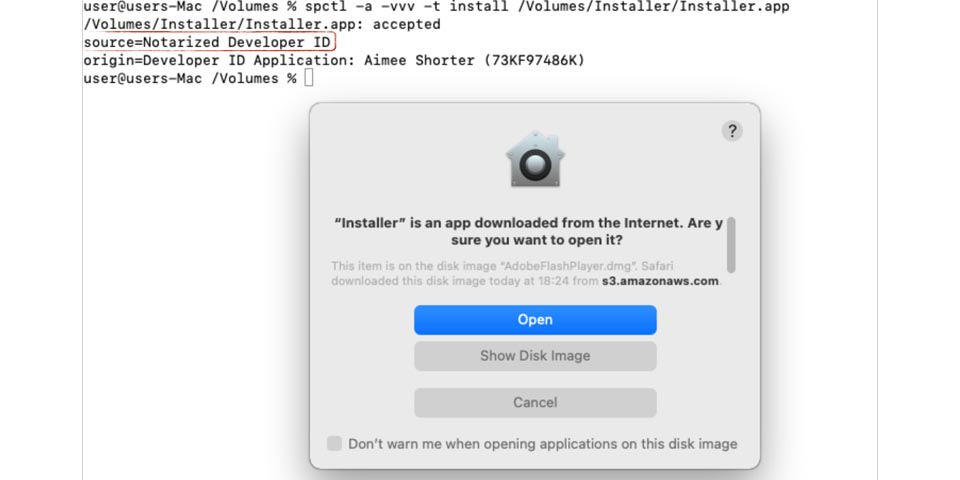

El proceso, que Apple llama «notarización», analiza una aplicación en busca de problemas de seguridad y contenido malicioso. Si se aprueba, el software de control de seguridad integrado en Mac, Gatekeeper, permite que la aplicación se ejecute. Las aplicaciones que no pasan la prueba de rastreo de seguridad se rechazan y se bloquea su ejecución.

Los investigadores de seguridad dicen que han encontrado el primer malware para Mac certificado por Apple sin darse cuenta.

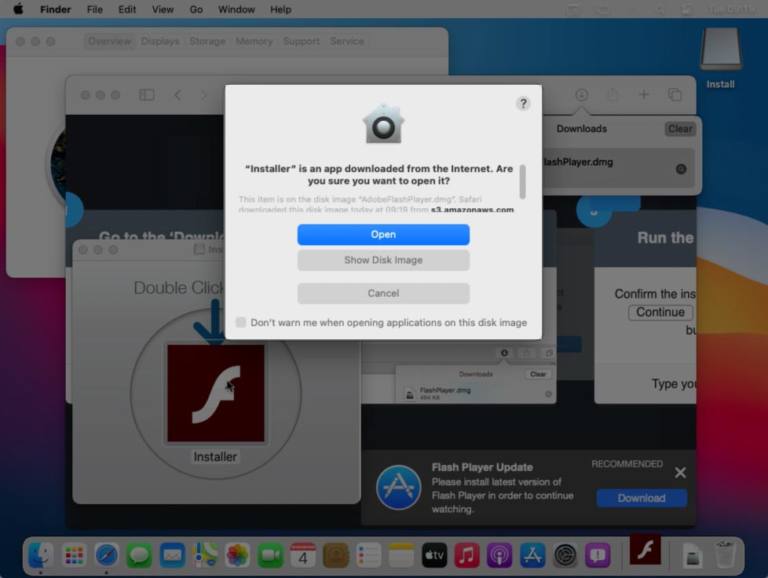

Peter Dantini, trabajando con Patrick Wardle, un conocido investigador de seguridad de Mac, encontró una campaña de malware disfrazada de instalador de Adobe Flash. Estas campañas son comunes y han existido durante años, incluso si Flash se usa rara vez en estos días, y la mayoría ejecuta código no anotado, que las Mac bloquean inmediatamente cuando se abren.

Pero Dantini y Wardle descubrieron que un instalador de Flash malicioso tenía un código notariado por Apple y se ejecutaba en Mac.

Wardle confirmó que Apple había aprobado el código utilizado por el popular malware Shlayer, que según la firma de seguridad Kaspersky es la «amenaza más común» a la que se enfrentaron las Mac en 2019. Shlayer es un tipo de adware que intercepta el tráfico web cifrado, incluso de sitios habilitados para HTTPS. – y reemplaza los sitios web y los resultados de búsqueda con sus propios anuncios, generando dinero publicitario fraudulento para los operadores.

«Hasta donde yo sé, esta es la primera vez«, escribió Wardle en una publicación de blog, compartida con TechCrunch.

Wardle dijo que eso significa que Apple no detectó el código malicioso cuando se envió y aprobó su ejecución en Mac, incluso en la versión beta inédita de macOS Big Sur, que se espera que salga a finales de este año.

Buenas noticias

Apple revocó las cargas útiles notarizadas después de que Wardle informara de las mismas, evitando que el malware se ejecute en Mac en el futuro.

En un comunicado, un portavoz de Apple le dijo a TechCrunch:

El software malicioso cambia constantemente, y el sistema de notarización de Apple nos ayuda a mantener el malware fuera de la Mac y nos permite responder rápidamente cuando se descubre. Al conocer este adware, revocamos la variante identificada, deshabilitamos la cuenta de desarrollador y revocamos los certificados asociados. Agradecemos a los investigadores su ayuda para mantener la seguridad de nuestros usuarios.

Pero Wardle dijo que los atacantes regresaron poco después con una nueva carga útil certificada ante notario, capaz de burlar la seguridad de la Mac nuevamente. Apple confirmó a TechCrunch que también ha bloqueado esa carga útil.