PasivRobber es una nueva variante de malware que ataca la plataforma macOS y que se ha identificado recientemente en la red. Su función principal es extraer datos diversos de los sistemas macOS, incluyendo información de aplicaciones de terceros, navegadores web, correos electrónicos, cookies, mensajes de chat (WeChat y QQ), capturas de pantalla, etc.

PasivRobber utiliza 28 bibliotecas dinámicas independientes camufladas en archivos .gz para atacar diversas ubicaciones de los sistemas infectados y recopilar datos. Este spyware se instala mediante archivos .pkg firmados, que ocultan scripts y binarios diseñados para simular legitimidad y evadir herramientas de detección.

La ciberseguridad es un tema que tiene una vital importancia en el día a día tanto para los que usan sus equipos para su uso particular como los que lo usamos de manera profesional. Localizar posibles amenazas para nuestros equipos Mac, publicar posibles síntomas o el posible origen malicioso de la infección, creo que es importante para nuestro ecosistema Apple.

PasivRobber, un stealer de origen chino dirigido a los chinos

Utilizando métodos de inteligencia de fuentes abiertas (OSINT), primero intentamos determinar si este paquete era malware, spyware empresarial o una herramienta forense sofisticada. Comenzamos esta investigación con un análisis más detallado de los posibles objetivos del software y los posibles responsables de su desarrollo.

Las búsquedas iniciales en código abierto vincularon estos identificadores con una contraparte de Windows con la firma «Xiamen Huanya Zhongzhi Technology Partnership Enterprise». La combinación de los criterios de búsqueda «Xiamen Huanya Zhongzhi Technology Partnership Enterprise» y «Meiya» reveló que la primera había acordado adquirir una participación del 20 % en la empresa «Xiamen Meiya Yian Information Technology Co.» de «SDIC Intelligence Xiamen Information Co., Ltd.»

“Xiamen Meiya Yian Information Technology Co.” y “SDIC Intelligence Xiamen Information Co., Ltd.” están relacionadas con una organización llamada “Meiya Pico”, que, según su sitio web, desarrolla herramientas forenses y otros productos de seguridad. Fuentes adicionales muestran evidencia previa que vincula a Meiya Pico con el Complejo Militar-Industrial Chino y confirma su desarrollo de software de vigilancia.

Descubierto por el equipo de kandji a mediados de marzo de este año, .

El nombre rinde homenaje a la película «Origen» y a sus estados oníricos multinivel empleados para realizar espionaje. PASIV hace referencia a la caja utilizada en la película para acceder al sueño compartido. La suite también utiliza algunas bibliotecas dinámicas con el nombre «Robber.dylib», que incorporaron al nombre.

Durante la investigación del equipo de kandji, inicialmente no quedó claro si este conjunto de aplicaciones era legítimo. Estas fueron los indicios que motivaron a realizar una investigación más a fondo:

- El binario principal utilizado para iniciar la suite es “goed”, que parece ser una versión mal escrita del demonio geod legítimo de Apple.

- La suite parece consultar «com.apple.goed», que no existe en una instalación limpia de macOS. Esta táctica engañosa hace que el binario inicial parezca estar incluido en el macOS que Apple usa legítimamente como LaunchDaemon: com.apple.geod. Una vez que goed se ejecuta, el software lanza un binario wsus que parece usar un acrónimo conocido de Windows Server Update Services. La suite también ofusca las bibliotecas dinámicas de sus plugins usando la extensión «.gz» en lugar de «.dylib».

- La suite intenta ofuscar el sistema mediante similitudes en los nombres y ocultando el paquete inicial de la lista de software cuando se instala.

Cómo se instala el stealer PasivRobber

Al investigar el archivo macho llamado wsus, encontraron un paquete de instalación firmado por «weihu chen (QPV7YX8YQ9)». El paquete contenía dos binarios: un «launchd plist» y un paquete secundario sin firmar. El script de preinstalación del paquete inicial busca el LaunchDaemon persistente, lo descarga, elimina el directorio y luego olvida el paquete con `pkgutil –forget com.ament.pkg`. Una vez que la carga útil del paquete inicial está en el disco, el script de postinstalación verifica la versión del sistema para ver si es macOS 14.4.1.

Si el dispositivo está por debajo de ese umbral de versión, el script postinstall instala el archivo program.pkg que contiene la carga útil principal, con su conjunto completo de machos y dylibs. El paquete secundario verifica la arquitectura de la CPU y coloca los binarios correspondientes en /Library/protect/wsus/bin. El script postinstall intentará entonces mover ‘libIMKeyTool.dylib’ a ‘/usr/lib/’ y ejecutará ‘update_config’ para extraer los archivos de configuración actuales y crear persistencia al cargar LaunchDaemon.

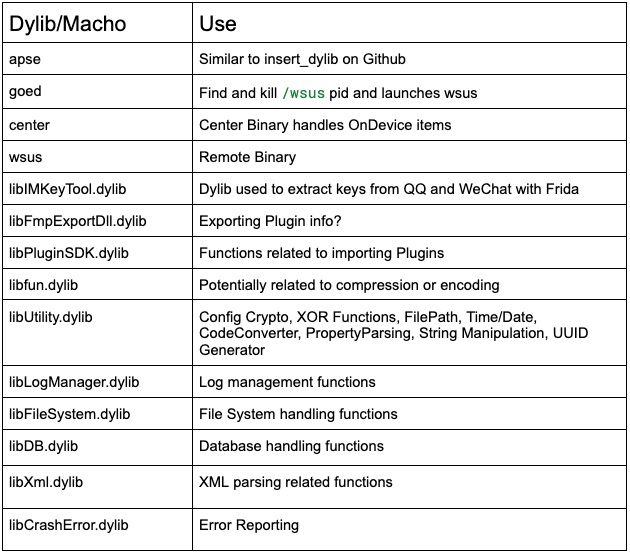

Lista de los principales archivos binarios y bibliotecas dinámicas que instala el segundo PKG. El equipo de kandji se centró principalmente en los tres archivos binarios con el comportamiento más interesante: goed, wsus y center.

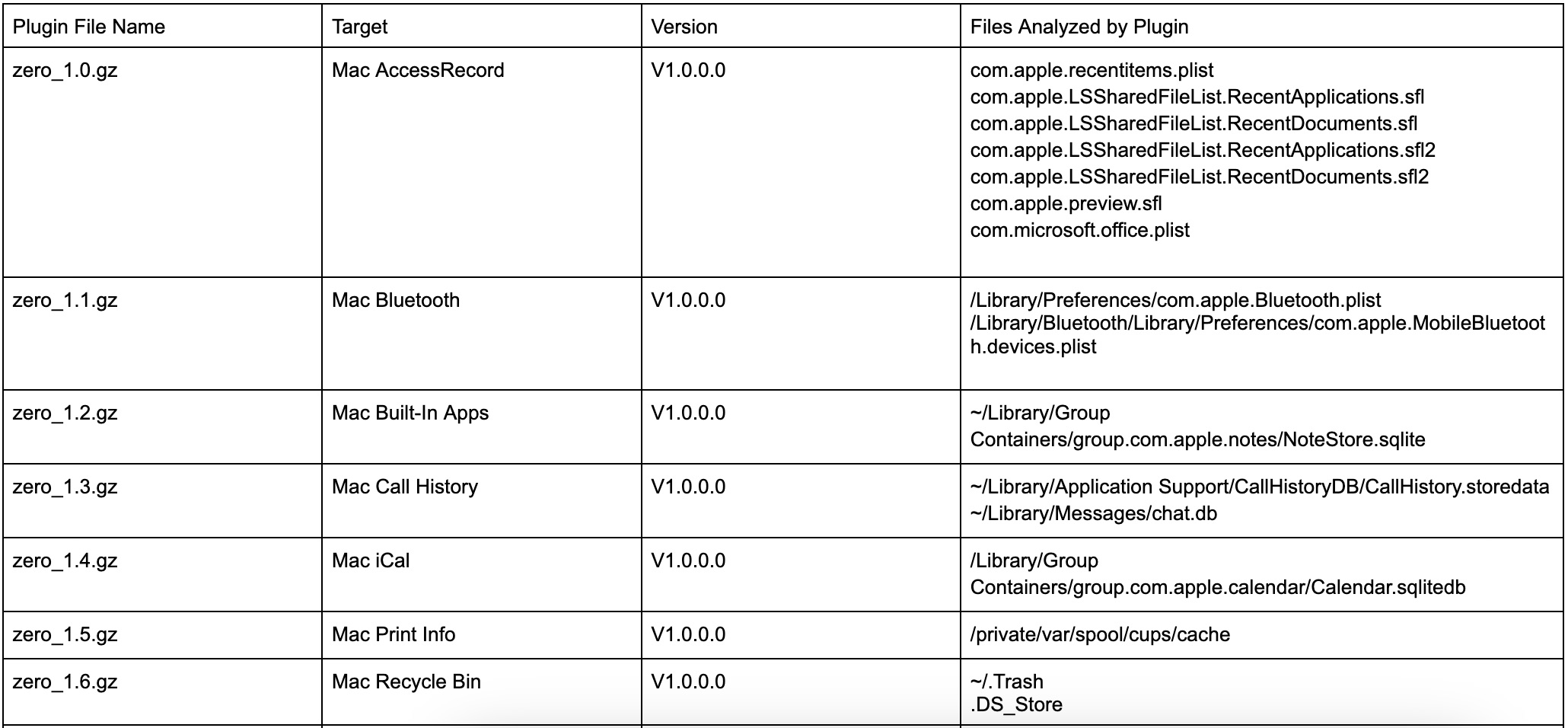

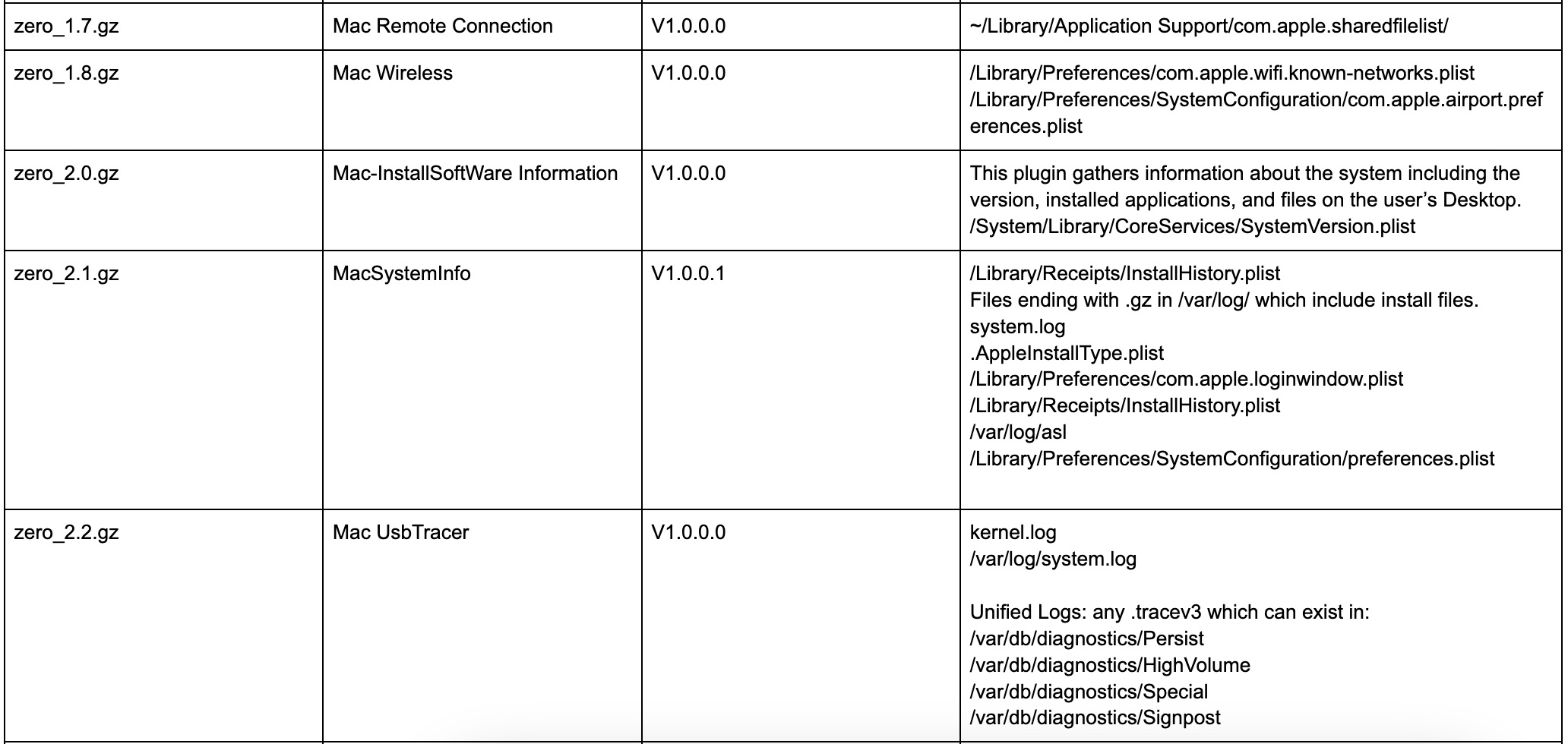

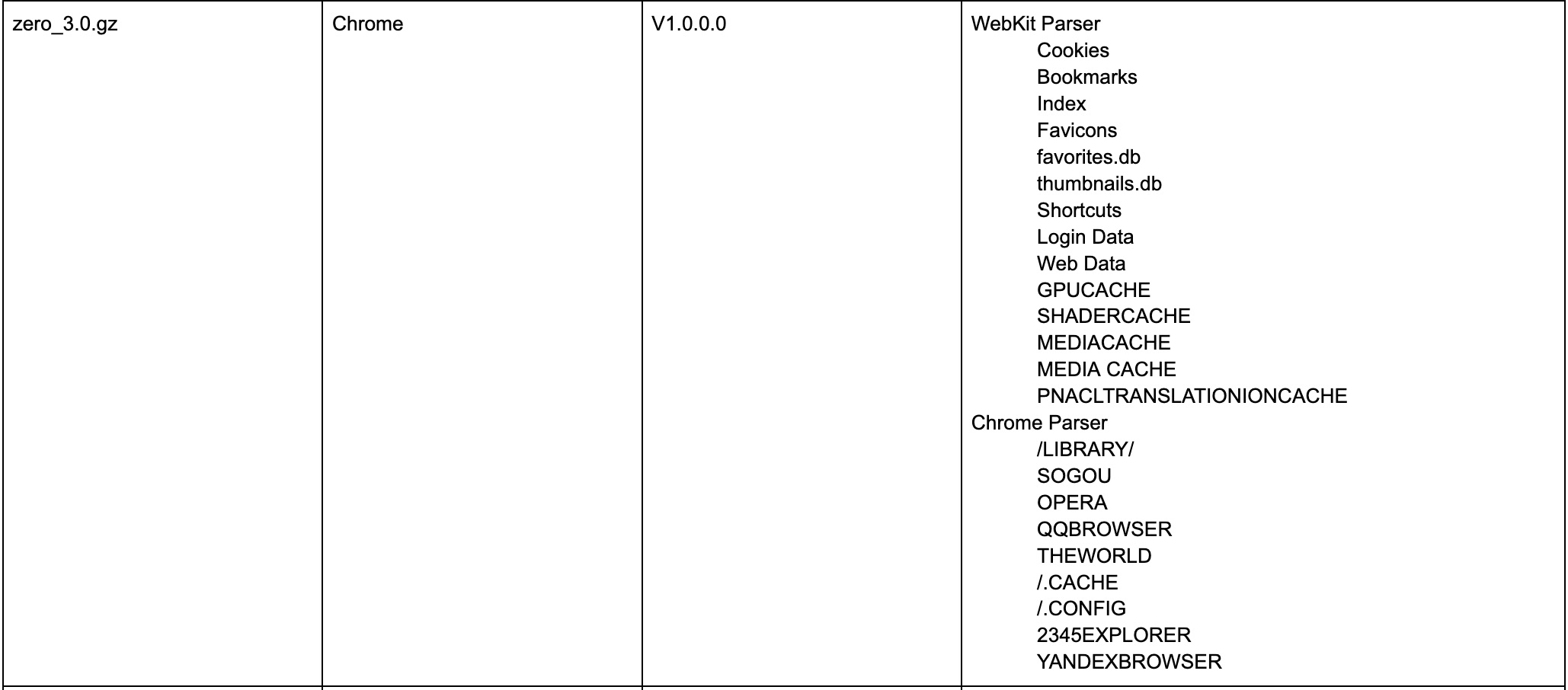

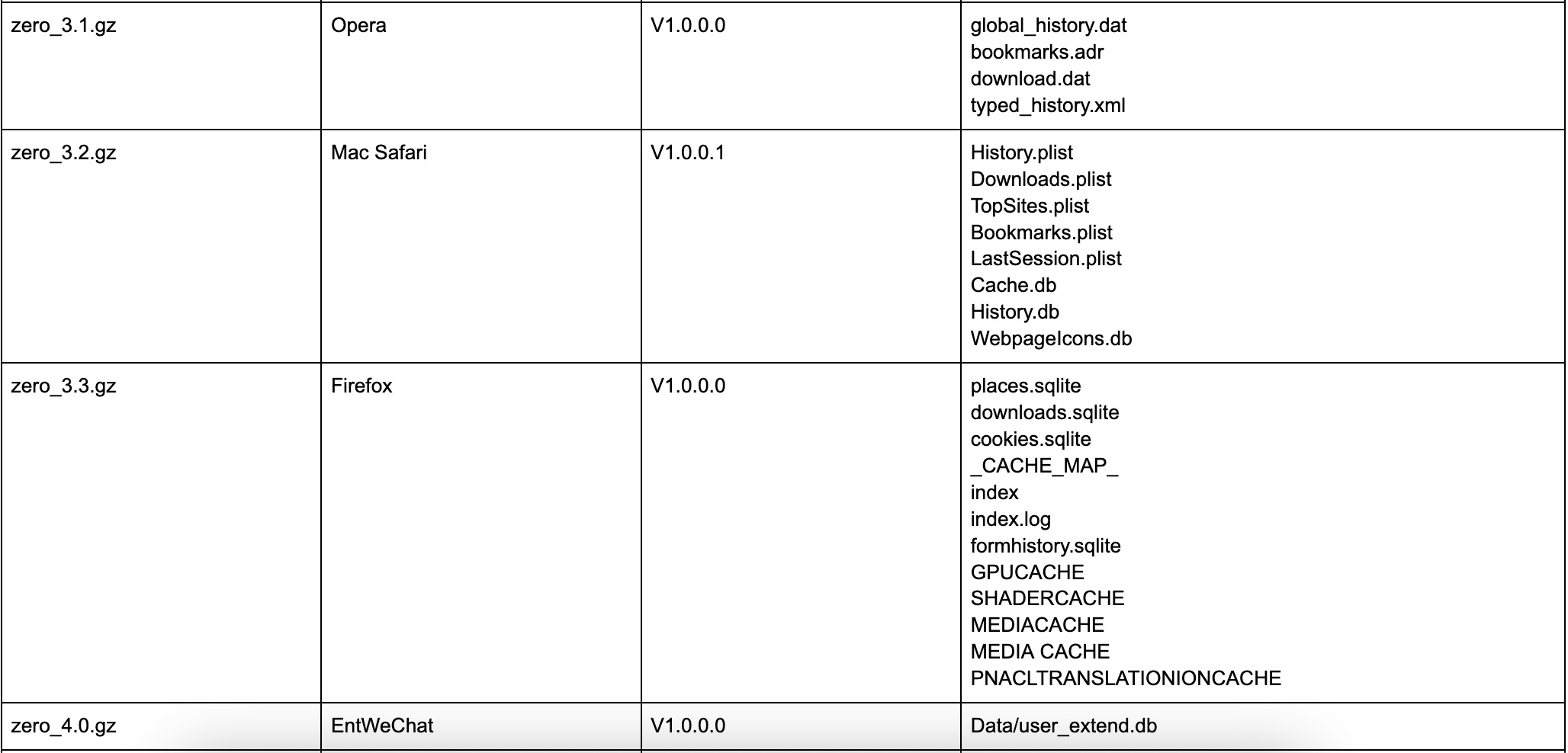

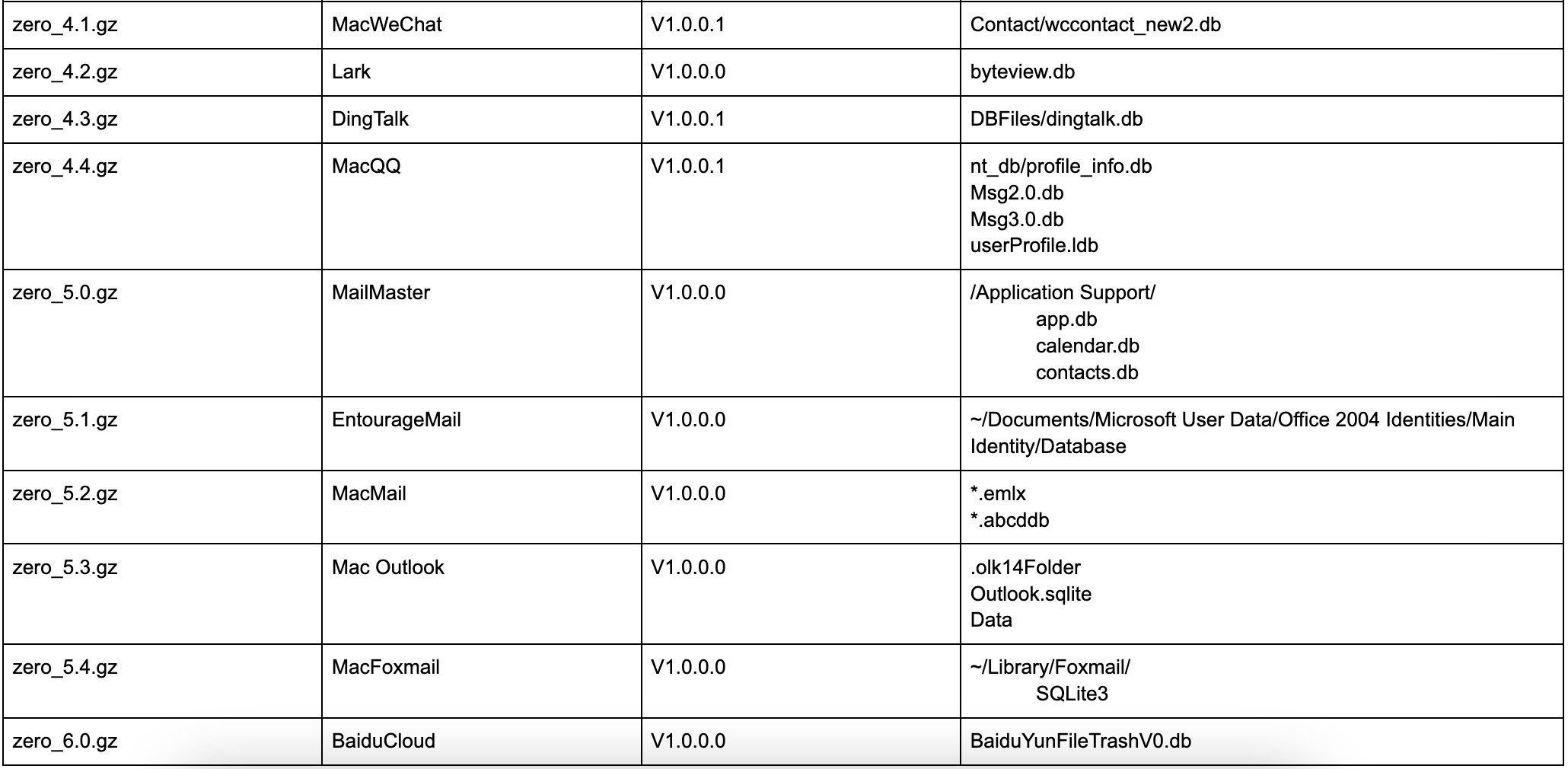

Dentro del directorio /Library/protect/wsus/bin_arm/plugins/ hay 28 complementos, cada uno con el nombre «zero» y una extensión de archivo .gz. Estos no son archivos .gz, sino bibliotecas dinámicas. Dentro de cada complemento, hay una función llamada _GetPluginName(), que podemos utilizar para categorizar los complementos.

Estos complementos se comportan de forma similar, aprovechando otras bibliotecas dinámicas importadas para acceder a archivos específicos y analizar los resultados según su tipo (plist, sqlite3, etc.). Los datos recopilados por cada complemento parecen guardarse como una tabla en una base de datos sqlite3. A continuación, resumimos cada uno de estos complementos y proporcionamos sus archivos de destino.

La conclusión sobre el stealer PasivRobber

Según el equipo de kandji, las capacidades de amenaza que observan indican un profundo conocimiento de macOS. Así concluyen su primera investigación:

Si bien existe una verificación de versiones para sistemas anteriores a la 14.4.1, creemos que este conjunto de aplicaciones se desarrolla activamente y está diseñado para capturar datos de sistemas macOS, en concreto, de aplicaciones de comunicación de uso común en China. Dada la evidencia descubierta durante el análisis técnico y la investigación OSINT, creemos que es posible que este conjunto de aplicaciones esté relacionado con las organizaciones Meiya Pico y Xiamen Huanya Zhongzhi Technology Partnership Enterprise. Como se mencionó anteriormente, podríamos publicar una actualización de esta entrada del blog si se descubren nuevos detalles importantes.