Los actores de amenazas apuntan a sistemas macOS con el malware Atomic Stealer en una nueva fase de la campaña ClearFake. Se engaña a los usuarios de Mac para que descarguen el ladrón de información en sus dispositivos a partir de actualizaciones falsas del navegador.

Los piratas informáticos diseñaron el malware Atomic Stealer (AMOS) para atacar dispositivos macOS. El ladrón recopila y extrae datos de dispositivos Mac infectados. Se vende en Telegram, mediante suscripción por 1.000 dólares mensuales.

La ciberseguridad es un tema acuciante a día de hoy, y por eso desde mecambioaMac cada día buscamos más información al respecto para que los usuarios y empresas que usan el ecosistema Apple estén protegidos.

Atomic macOS Stealer: Un malware en contínuo crecimiento

Atomic Stealer (también conocido como AMOS), documentado por primera vez en abril de 2023 y descubierto por primera vez por la firma de seguridad Cyble, es una familia de malware ladrón comercial que se vende mediante suscripción por 1.000 dólares al mes. Viene con capacidades para desviar datos de navegadores web y billeteras de criptomonedas.

En septiembre de 2023, Malwarebytes detalló una campaña de Atomic Stealer que aprovecha los anuncios maliciosos de Google, engañando a los usuarios de macOS que buscan una plataforma de gráficos financieros conocida como TradingView para que descarguen el malware.

Este mes Malwarebytes Labs profundiza sobre esta nueva campaña ClearFake.

Quien haya diseñado Atomic macOS Stealer está trabajando entre bastidores para mejorarlo y agregar nuevas funciones para hacerlo más efectivo. En su encarnación actual, AMOS puede acceder a las contraseñas del monedero, la información del sistema, los archivos del escritorio y la carpeta de documentos, y la contraseña del Mac

El malware en sí se presenta como una aplicación legítima de macOS. El hacker puede enviar el archivo de instalación a través de correos electrónicos de phishing o enlaces de descarga maliciosos. Una vez instalado en el sistema de la víctima, el malware comienza a robar información importante, como contraseñas, credenciales de inicio de sesión y archivos de monedero de criptomonedas.

Además, el malware también es capaz de tomar capturas de pantalla y grabar pulsaciones de teclas. Esto permite a los atacantes obtener información adicional, como nombres de usuario y contraseñas de otros sitios web y aplicaciones.

Una vez que el malware ha recopilado toda la información, la envía de vuelta al servidor del hacker. Los hackers pueden entonces usar esta información para robar los fondos de los monederos de criptomonedas de la víctima.

Atomic macOS Stealer puede robar varios tipos de información del equipo de la víctima, incluidas las contraseñas del llavero, la información completa del sistema, los archivos del escritorio y la carpeta de documentos, e incluso la contraseña de macOS.

El ladrón está diseñado para apuntar a múltiples navegadores y puede extraer autocompletados, contraseñas, cookies, monederos e información de tarjetas de crédito. Específicamente, AMOS puede apuntar a monederos cripto como Electrum, Binance, Exodus, Atomic y Coinomi.

Cómo se distribuye ClearFake

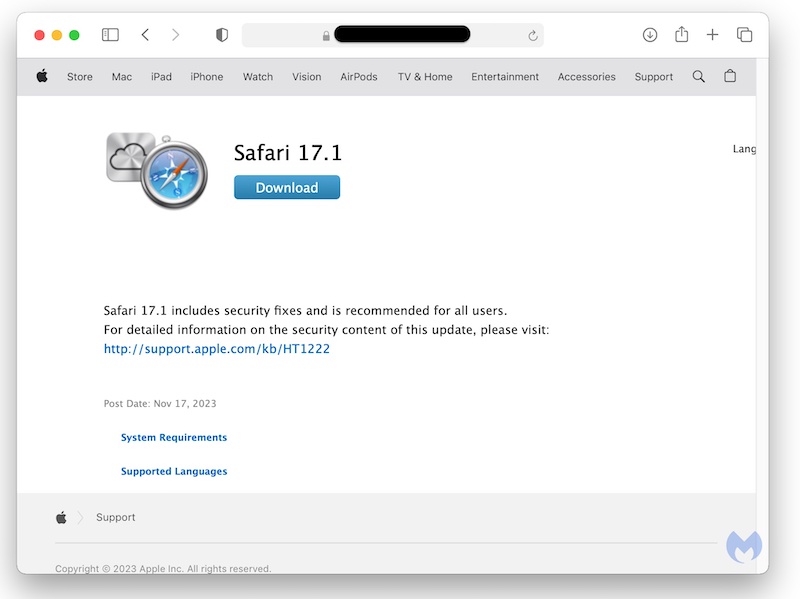

ClearFake es una incipiente operación de distribución de malware que emplea sitios de WordPress comprometidos para enviar avisos fraudulentos de actualización del navegador web con la esperanza de implementar ladrones y otro malware.

Es la última incorporación a un grupo más grande de actores de amenazas como TA569 (también conocido como SocGholish), RogueRticate (FakeSG), ZPHP (SmartApeSG) y EtherHiding, que se sabe que utilizan temas relacionados con actualizaciones falsas del navegador para este propósito.

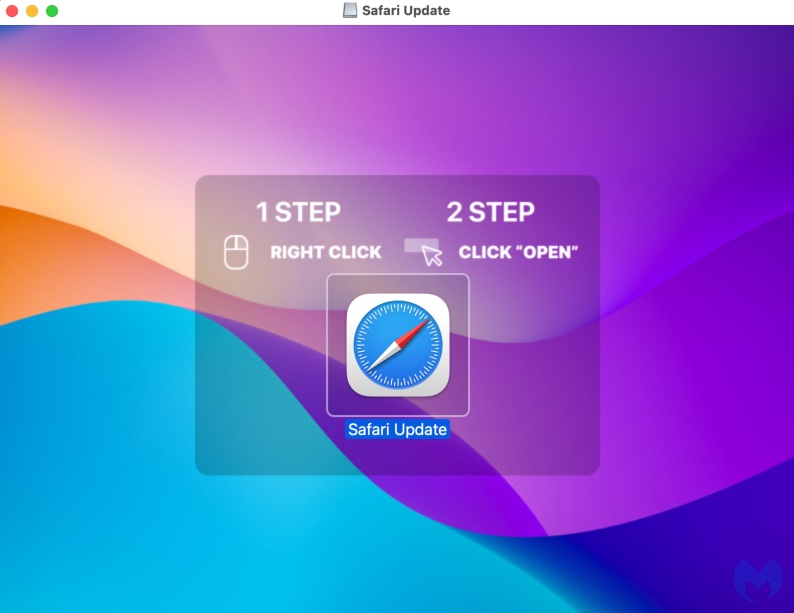

A partir de noviembre de 2023, la campaña ClearFake se amplió para apuntar a sistemas macOS con una cadena de infección casi idéntica, aprovechando sitios web pirateados para entregar Atomic Stealer en forma de archivo DMG.

Este desarrollo es una señal de que el malware ladrón continúa dependiendo de archivos de instalación falsos o envenenados para software legítimo a través de anuncios maliciosos, redireccionamientos de motores de búsqueda a sitios web maliciosos, descargas no autorizadas, phishing y envenenamiento de SEO para su propagación.

Los operadores del malware también han estado promocionando una nueva característica que, según afirman, puede usarse para recopilar cookies de cuentas de Google de ordenadores comprometidos que no caducan ni serán revocadas incluso si el propietario cambia la contraseña.