A principios de junio de 2023, Kaspersky informó sobre un nuevo APT móvil que ha estado dirigido a dispositivos iOS. La campaña emplea exploits de zero-click entregados a través de iMessage para instalar malware y obtener un control completo sobre el dispositivo y los datos del usuario, con el objetivo final de espiar a los usuarios de forma oculta.

Entre las víctimas estaban los propios empleados de Kaspersky.

Como si fuera sacada esta historia de un libro de John le Carré, o de alguna serie de espionaje como ‘Liaison‘, nos encontramos con diferentes puntos de vista de lo que está sucediendo dependiendo de las fuentes consultadas. La ciberseguridad y el espionaje tecnológico, al orden del día.

La ‘guerra fría’ con el malware como arma de espionaje

Los investigadores de Kaspersky creen que el alcance del ataque se extiende mucho más allá de la organización. Continuando con la investigación, los investigadores de la empresa pretenden aportar más claridad y más detalles sobre la proliferación mundial de este spyware.

Al mismo tiempo que la investigación de Kaspersky, la agencia de inteligencia y seguridad FSB (Servicio Federal de Seguridad) de Rusia ha afirmado que Apple está trabajando con la NSA. El Servicio de Seguridad Federal de Rusia afirma que Apple proporcionó deliberadamente a la Agencia de Seguridad Nacional (NSA) una puerta trasera, lo que permitió que el malware infectara los iPhones en Rusia. Una gran cantidad de dispositivos pirateados pertenecientes a funcionarios del gobierno ruso y trabajadores de varias embajadas, afirman, es una prueba más de esto. Las operaciones supuestamente tenían como objetivo recopilar inteligencia de diplomáticos de países de la OTAN, Israel, China y Siria.

El FSB ha hecho estas afirmaciones, pero no ha presentado ninguna prueba.

Una directiva rusa anterior instruyó al personal presidencial y a los trabajadores del gobierno a dejar de usar iPhone y otros productos desarrollados en los EE. UU. Se han verificado los ciberataques a la sede de Kaspersky en Moscú y al personal internacional. Sin embargo, la empresa dejó en claro que, sin acceso a los datos técnicos de investigación del gobierno, no puede validar una relación directa entre sus resultados y el informe del FSB. No obstante, el CERT ruso ha emitido una advertencia que es consistente con los resultados de Kaspersky y la declaración del FSB.

Conociendo el malware ‘Operation Triangulation’

El informe inicial ya incluía una descripción detallada de los mecanismos de seguimiento de compromiso de autoverificación utilizando la herramienta MVT. Kaspersky lanzó públicamente en GitHub una utilidad especial llamada ‘triangle_check‘. Esta utilidad, disponible para macOS, Windows y Linux en Python, permite a los usuarios buscar automáticamente rastros de infección de malware y, por lo tanto, verificar si un dispositivo ha sido infectado o no.

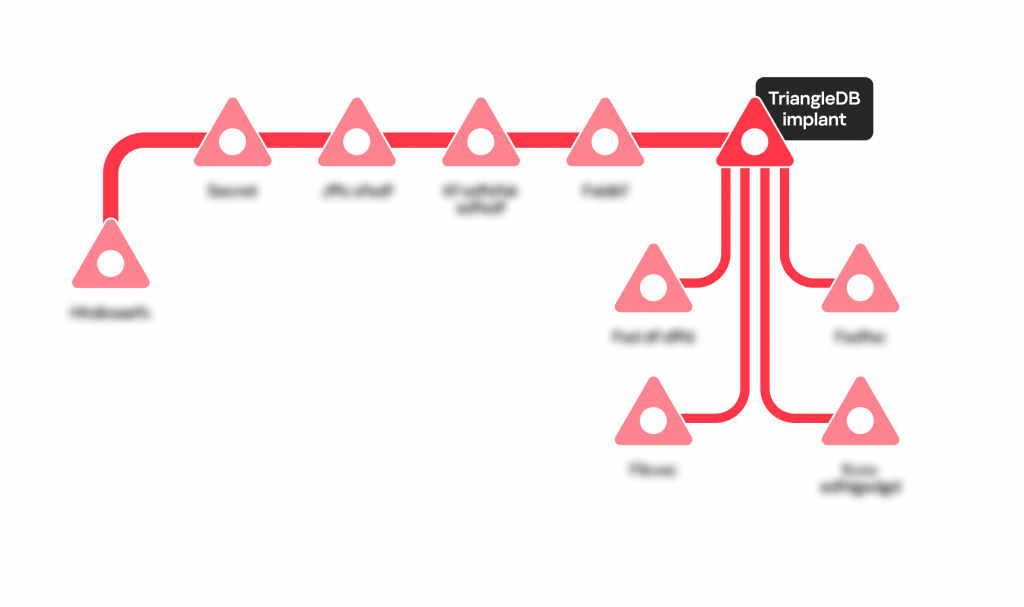

La primera etapa de la Operación Triangulación consiste en enviar a la víctima un archivo adjunto de iMessage malicioso. El archivo adjunto parece ser un archivo legítimo, como un PDF o una imagen. Sin embargo, cuando la víctima abre el archivo adjunto, el malware se instala en el dispositivo.

Luego, el malware usa un exploit de cero clic para obtener privilegios de root en el dispositivo. Esto significa que el atacante puede hacer lo que quiera con el dispositivo, incluido robar datos, instalar malware adicional o tomar el control del dispositivo de forma remota.

Debido a las peculiaridades de bloquear las actualizaciones de iOS en los dispositivos infectados, aún no hemos encontrado una forma efectiva de eliminar el software espía sin perder los datos del usuario. Esto solo se puede hacer restableciendo los iPhones infectados a la configuración de fábrica, instalando la última versión del sistema operativo y todo el entorno del usuario desde cero. De lo contrario, incluso si el software espía se elimina de la memoria del dispositivo después de reiniciar, Triangulación aún puede volver a infectar a través de vulnerabilidades en una versión obsoleta de iOS”.

-El CEO Eugene Kaspersky explica en su blog

Según Kaspersky, la evidencia más temprana de infección se remonta a 2019, pero el malware todavía infecta los iPhone en la actualidad. En el lado positivo, el exploit solo se ha visto en iPhone con iOS 15.7 o anterior. Apple lanzó iOS 15.7 en septiembre de 2022 y, según Apple Developer Portal, más del 80 % de todos los iPhone ejecutan iOS 16 o posterior.

El código utilizado en el exploit también descarga elementos adicionales para adquirir privilegios de root en el dispositivo de destino. Una vez logrado, un implante de spyware llamado TriangleDB, identificado por Kaspersky, se implementa en la memoria del dispositivo y se borra el iMessage inicial.

El implante carece de un mecanismo de persistencia, lo que significa que si se reinicia el dispositivo de destino, toda la cadena de explotación debe iniciarse nuevamente para volver a infectar el dispositivo.

«Si no se reinicia, el implante se desinstalará automáticamente después de 30 días, a menos que los atacantes extiendan este período«, agregó Kaspersky.

El spyware supervisó el dispositivo infectado en busca de cambios en las carpetas con nombres que coincidieran con expresiones regulares especificadas y coincidencias extraídas en cola. Los artefactos identificados sugirieron que el actor de amenazas también podría estar apuntando a dispositivos macOS con un implante similar, dijo Kaspersky.

El código detrás de la ‘Operation Triaungulation’

TriangleDB está escrito en Objective-C, una vez ejecutado, se conecta al servidor C2 usando la biblioteca Protobuf para intercambiar datos.

La configuración del implante contiene dos servidores, el principal y el alternativo.

Los mensajes se cifran con criptografía simétrica (3DES) y asimétrica (RSA), se intercambian mediante el protocolo HTTPS en solicitudes POST

El malware envía periódicamente balizas de latidos al C2, que contienen información del sistema, como la versión del implante, los identificadores del dispositivo (IMEI, MEID, número de serie, etc.) y la configuración del demonio de actualización (si las descargas automáticas y las instalaciones de actualizaciones están habilitadas). ).

A su vez, el servidor C2 responde enviando comandos al implante.

«Los comandos se transfieren como mensajes Protobuf que tienen nombres de tipo que comienzan con CRX». lee el análisis publicado por Kaspersky. “En total, el implante que analizamos tiene 24 comandos diseñados para:

- Interactuar con el sistema de archivos (creación, modificación, exfiltración y eliminación de archivos);

- Interactuar con procesos (listarlos y terminarlos);

- Deshacerse de los elementos del llavero de la víctima, que pueden ser útiles para recopilar las credenciales de la víctima;

- Seguimiento de la geolocalización de la víctima;

- Ejecutar módulos adicionales, que son ejecutables de Mach-O cargados por el implante. Estos ejecutables se cargan reflexivamente, con sus archivos binarios almacenados solo en la memoria.

El análisis del código reveló que los autores se refieren al descifrado de cadenas como «descifrado» (ya que el método que realiza el descifrado de cadenas se llama +[CRConfig unmungeHexString:]. Los expertos también observaron que a diferentes entidades se les dio nombres de la terminología de la base de datos, por esta razón , llamaron al implante TriangleDB:

Los investigadores también notaron que la clase CRConfig, que almacena la configuración del implante, tiene un método llamado populateWithFieldsMacOSOnly. El método no se invoca en el implante de iOS, pero el nombre sugiere la existencia de una versión macOS del malware.

Kaspersky aún está analizando esta campaña, mientras tanto, compartieron indicadores de compromiso (IoC) para TriangleDB.

Apple corrige los fallos de seguridad de iOS utilizados en la ‘Operation Triangulation’ de Kaspersky

Los parches abordan un par de vulnerabilidades informadas por el proveedor ruso de antimalware Kaspersky y siguen la documentación pública de la ‘Operación Triangulación’, una campaña de espionaje digital que utilizó exploits de iMessage sin clic.

Los parches ( iOS 16.5.1 , iPadOS 16.5.1, iOS 15.7.7 y iPadOS 15.7.7) cubren los problemas de seguridad en el kernel y WebKit y se han explotado de forma remota a través de contenido web manipulado maliciosamente.

Apple describió los errores explotados como problemas de corrupción de memoria en el kernel (CVE-2023-32434: permite que una aplicación ejecute código arbitrario con privilegios de kernel); y WebKit (CVE-2023-32435: ejecución de código a través de contenido web).

La empresa solucionó el mismo problema en la versión más reciente (iOS 16.5.1), pero señaló que los ataques solo se han visto en dispositivos que ejecutan versiones de iOS anteriores a iOS 15.7. También se lanzaron parches para macOS y watchOS.