Los investigadores de Jamf Threat Labs informaron que se detectó un malware evasivo de cryptojacking dirigido a macOS que se propagaba bajo la apariencia del software de edición de video desarrollado por Apple, Final Cut Pro.

Los investigadores advierten sobre un malware de cryptojacking evasivo dirigido a macOS que se propaga a través de la aplicación de Final Cut Pro pirateada

El equipo de Jamf Threat Labs encontró esta amenaza específica para macOS y la rastreó hasta torrentes maliciosos compartidos en The Pirate Bay por un usuario llamado wtfisthat34698409672

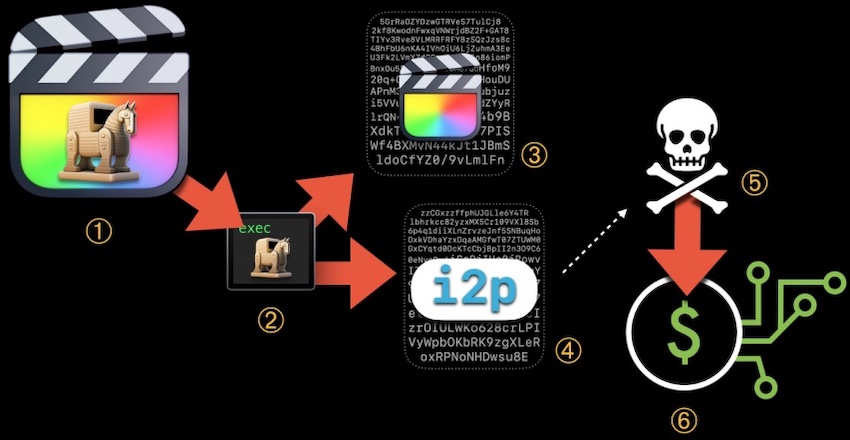

Se están utilizando versiones troyanizadas de aplicaciones legítimas para implementar el minero de criptomonedas XMRig en sistemas macOS.

«Una investigación adicional reveló que esta versión maliciosa de Final Cut Pro contenía una modificación no autorizada por Apple que estaba ejecutando XMRig en segundo plano«. lee el análisis publicado por los expertos de Jamf.

En el momento de su descubrimiento, la muestra analizada por los expertos no fue etiquetada como maliciosa por ningún proveedor de seguridad en VirusTotal. Hoy en día, muchas aplicaciones maliciosas continúan sin ser detectadas por la mayoría de los proveedores de antivirus.

Este malware se basa en la red de anonimización i2p (Invisible Internet Project) para la comunicación. El código malicioso usa i2p para descargar componentes maliciosos y enviar dinero extraído a la cartera del atacante.

Los investigadores notaron similitudes con otros ejemplos informados por Trend Micro en febrero de 2022. Sin embargo, Jamf Threat Labs señaló que todavía había discrepancias y preguntas sin respuesta, como por qué la muestra que encontraron era tan evasiva.

“Descargamos el torrent más reciente con la mayor cantidad de seeders y verificamos el hash del ejecutable de la aplicación. Coincidía con el hash del Final Cut Pro infectado que habíamos descubierto en la naturaleza. Ahora teníamos nuestra respuesta”. continúa el análisis. «Observamos que el torrent fue subido por un usuario con un historial de años de carga de torrents de software macOS pirateados, muchos de los cuales se encontraban entre las versiones más compartidas de sus respectivos títulos«.

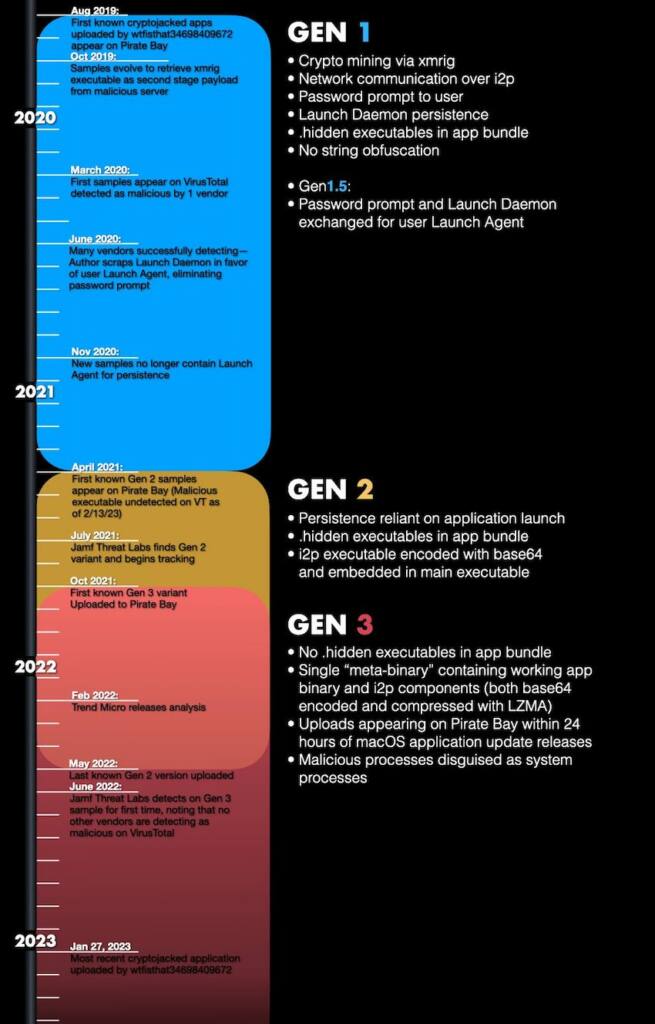

El informe de Jamf reveló que la aplicación contaminada se distribuyó a través de Pirate Bay desde al menos 2019.

Jamf pudo identificar las diversas muestras de malware distribuidas a través de aplicaciones pirateadas, determinando cuándo aparecieron en la comunidad de torrent, cuándo comenzaron a enviarse a VirusTotal y cuándo los proveedores de seguridad comenzaron a detectar el malware. Esto permitió a la firma de seguridad cibernética comprender la evolución del malware y las tácticas y técnicas utilizadas por los autores para evitar la detección. Los expertos identificaron tres generaciones de malware desde agosto de 2019.

Las muestras de primera generación usaban la API AuthorizationExecuteWithPrivileges para obtener privilegios elevados e instalar Launch Daemon para ganar persistencia. Las muestras de primera generación posteriores cambiaron a un agente de inicio de usuario, que no requeriría la solicitud de contraseña visible. Las muestras de segunda generación comenzaron a depender de que el usuario iniciara el paquete de aplicaciones para iniciar el proceso de minería, en lugar de ganar persistencia.

Las variantes más recientes del minero ocultan los componentes i2p maliciosos dentro del ejecutable de la aplicación utilizando la codificación base64.

El informe establece que a pesar de la mejora de seguridad introducida con la última versión de macOS Ventura, aún era posible ejecutar mineríass de criptomonedas en el sistema infectado.

“Por otro lado, macOS Ventura no impidió que la minería se ejecutara. Cuando el usuario recibe el mensaje de error, ese malware ya se ha instalado”. concluye el informe. “Evitó que se iniciara la versión modificada de Final Cut Pro, lo que podría generar sospechas para el usuario y reducir en gran medida la probabilidad de que el usuario inicie posteriormente”.

Un portavoz de Apple le dijo a Bleeping Computer que este malware en particular está en su radar y que trabajan en actualizaciones específicas de XProtect para bloquearlo de manera efectiva. Esto incluye variantes específicas citadas en el informe de JAMF.

Sin embargo, es importante resaltar que esta familia de malware no puede eludir las protecciones de Gatekeeper y, por lo tanto, no constituye una amenaza desencadenada para los usuarios de macOS.