Se ha observado un nuevo esfuerzo de estafa dirigido a Web3 que aprovecha aplicaciones de videoconferencia falsas para entregar un ladrón de información denominado Realst.

El ladrón de criptomonedas Realst ha estado activo durante casi cuatro meses y está dirigido tanto a usuarios de macOS como de Windows.

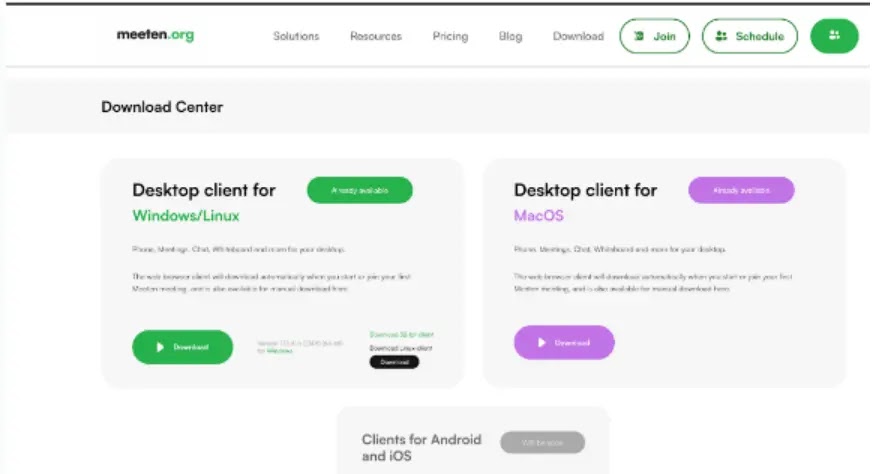

«Meeten» es la aplicación que intenta estafar a los usuarios para que descarguen un ladrón de información. La empresa cambia de nombre periódicamente y también pasó a llamarse Clusee[.]com, Cuesee, Meeten[.]gg, Meeten[.]us, Meetone[.]gg y actualmente se llama Meetio. Para ganar credibilidad, los actores de amenazas crearon sitios web completos de la empresa, con blogs y contenido de productos generados por IA y cuentas de redes sociales, incluidas Twitter y Medium.

La empresa se pone en contacto con los objetivos para concertar una conversación por vídeo y le pide al usuario que descargue la aplicación de reunión del sitio web, lo que constituye un ladrón de información de Realst.

Para poneros un poco en contexto de ciberseguridad, los stealer (ladrones) son un tipo de malware (software malicioso técnico) que se utiliza para infectar dispositivos y diseñados específicamente para robar datos sensibles de nuestros ordenadores.

Cómo actúa Realst Stealer en la app de Meetio

En esta campaña, los ciberdelincuentes utilizan ofertas de trabajo falsas como cebo. Dirigirse a quienes buscan empleo no es una tendencia nueva; recientemente, los actores recurrieron a LinkedIn para realizar estas estafas.

Es probable que los actores de amenazas detrás de este nuevo ciberataque estén haciendo sus deberes e investigando a las víctimas potenciales antes de contactarlas. Cado Security informa que los desarrolladores y trabajadores de la comunidad blockchain son contactados a través de mensajes personalizados en aplicaciones de redes sociales como Telegram e incluso han recibido llamadas telefónicas de los actores de amenazas.

Una vez que la víctima queda enganchada a una oferta de trabajo falsa, los actores de amenazas la redirigirán a un sitio en línea que parece ser un servicio legítimo. Luego, los estafadores les dirán a las víctimas que deben programar una reunión virtual para discutir los detalles y seguir adelante. Esto es cuando las víctimas son dirigidas a un sitio de videoconferencia falso y se les pide que descarguen la aplicación para realizar la reunión.

Cuando los usuarios hacen clic en el botón de descarga, realmente descargan Realst stealer, que rápidamente ejecuta comandos maliciosos para exfiltrar la mayor cantidad de datos posible y vaciar las billeteras criptográficas.

Curiosamente, Cado Security también descubrió que el sitio web en sí contiene Javascript codificado para robar criptomonedas si la víctima las almacena en un navegador web. Esto sucede incluso antes de que la víctima descargue o instale cualquier malware.

“Después del contacto inicial, el objetivo sería dirigido al sitio web de Meeten para descargar el producto. Además de albergar ladrones de información, los sitios web de Meeten contienen Javascript para robar criptomonedas almacenadas en los navegadores web, incluso antes de instalar cualquier malware”, dijo Cado Security Labs .

Otro de los descubrimientos que hizo Cado Security Labs, fue el siguiente:

Por ejemplo, descubrimos que uno de los dominios vinculados a este actor de amenazas, Clusee[.]com, se apoya en gran medida en el sector financiero y no en la industria blockchain o Web3.

Así actúa el malware Realst bajo la app falsa de videollamada Meeten (Meetio) en macOS

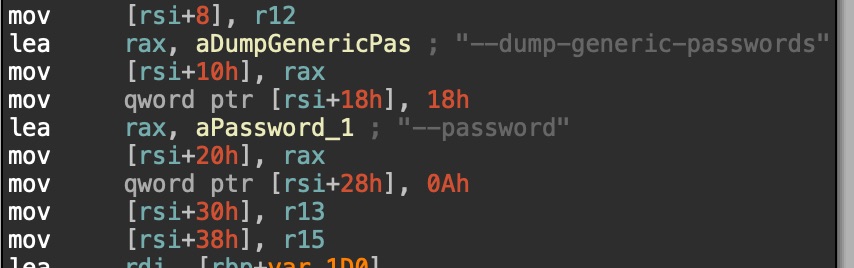

El archivo de descarga se llama CallCSSetup.pkg Una vez que la víctima es dirigida al sitio web «Meeten», la página de descargas ofrece macOS o Windows/Linux. El archivo del paquete contiene un binario de 64 bits llamado «fastquery», sin embargo, otras versiones del malware se distribuyen como DMG con un binario de múltiples arcos. El binario está escrito en Rust y su principal funcionalidad es el robo de información.

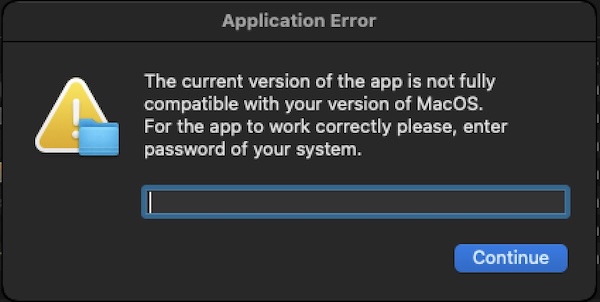

Cuando se abre, aparecen dos mensajes de error. El primero dice “No se puede conectar al servidor. Vuelva a instalarlo o utilice una VPN”. con un botón de continuar. Osascript, la herramienta de línea de comandos de macOS para ejecutar AppleScript y JavaScript, se utiliza para solicitar al usuario su contraseña, como se ve comúnmente en el malware de macOS.

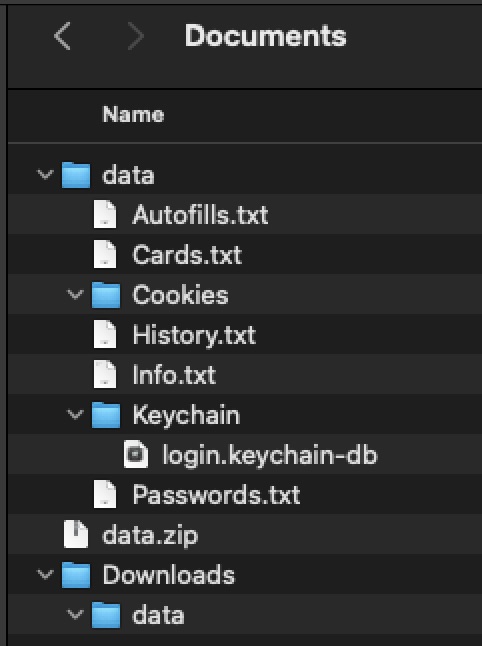

El malware recorre varios almacenes de datos, captura información confidencial, crea una carpeta donde se almacenan los datos y luego los extrae como un zip.

Realst Stealer filtra la siguiente información:

- Credenciales de Telegram

- Detalles de la tarjeta bancaria

- Credenciales del llavero de contraseñas

- Cookies del navegador y credenciales de autocompletar de Google Chrome, Opera, Brave, Microsoft Edge, Arc, CocCoc y Vivaldi

- Carteras de libro mayor

- Carteras Trezor

Los datos se envían a 139[.]162[.]179.170:8080/new_analytics con “log_id”, “anal_data” y “archive”. Contiene los datos zip que se extraerán junto con análisis que incluyen el nombre de la compilación, la versión de la compilación y la información del sistema.

La información de compilación también se envía a 139[.]162[.]179.170:8080/opened junto con las métricas enviadas a /metrics . Tras la filtración de datos, los directorios temporales creados se eliminan del sistema.

La IA para crear malware

Desde Cado Security destacan una campaña sofisticada que utiliza inteligencia artificial para inducir a las víctimas a descargar malware de baja detectección que tiene la capacidad de robar información financiera. Aunque el uso de aplicaciones maliciosas de Electron (anteriormente conocido como Atom Shell) es relativamente nuevo, ha habido un aumento de actores de amenazas que crean malware con aplicaciones de Electron Bot.

Electron, es un framework y de código abierto desarrollado y mantenido por OpenJS Foundation. A medida que las aplicaciones de Electron se vuelven cada vez más comunes, los usuarios deben permanecer atentos verificando las fuentes, implementando prácticas de seguridad estrictas y monitoreando actividades sospechosas.

Las aplicaciones de Electron utilizan tecnologías de navegador web y lenguajes de programación como JavaScript, HTML y CSS, que pueden aprovechar el vasto ecosistema de bibliotecas y herramientas de desarrollo web. Estas tecnologías cuentan con un amplio soporte y optimización para diferentes plataformas.

Lamentablemente, los ciberdelincuentes también se han dado cuenta del potencial de Electron. Cado Security advierte que si bien las aplicaciones maliciosas de Electron son una amenaza relativamente nueva, «ha habido un aumento de actores de amenazas que crean malware» con este marco.

Además, Cado Security dicen:

Si bien gran parte de la atención reciente se ha centrado en el potencial de la IA para crear malware, los actores de amenazas utilizan cada vez más la IA para generar contenido para sus campañas. El uso de IA permite a los actores de amenazas crear rápidamente contenido de sitios web realista que agrega legitimidad a sus estafas y dificulta la detección de sitios web sospechosos. Este cambio muestra cómo la IA puede utilizarse como una poderosa herramienta en ingeniería social. Como resultado, los usuarios deben tener cuidado cuando se les abordan oportunidades comerciales, especialmente a través de Telegram. Incluso si el contacto parece ser un contacto existente, es importante verificar la cuenta y ser siempre diligente al abrir enlaces.

Recomendaciones especialmente para usuarios de criptomonedas en macOS

Se recomienda a quienes participan en la industria de las criptomonedas que sean especialmente cautelosos e implementen medidas de seguridad sólidas para protegerse contra tales amenazas.

Lo primero de todo, nunca almacenes tus credenciales criptográficas o financieras en uno de los navegadores anteriormente mencionados. Esto puede ahorrarle tiempo de inicio de sesión, pero también lo pone en riesgo significativo de perder el dinero que tantote costó ganar.

En segundo lugar, habilita la autenticación multifactor (MFA) en todas tus cuentas, con biometría si es posible. MFA no es una tecnología impenetrable, pero agrega una valiosa capa de seguridad adicional a sus cuentas.

También es mejor habilitar las notificaciones de seguridad. Estas notificaciones te enviarán un SMS o un correo electrónico cuando alguien intente acceder a tu cuenta, lo que le dará tiempo suficiente para tomar medidas, cambiar sus contraseñas y bloquear al atacante antes de que entre.

Por último, desconfía mucho de cualquier contacto que surja de la nada y ofrezca un trabajo. Si crees que el trabajo que te ofrecen es legítimo, cuando el empleador te solicite una reunión por video, utiliza únicamente aplicaciones confiables como FaceTime o Zoom. Asegúrate siempre de descargar estas aplicaciones desde URL confiables y verificadas.