Investigadores de ciberseguridad han descubierto nuevos métodos asociados a un malware que afecta a macOS llamado ZuRu, que se sabe que se propaga a través de versiones troyanizadas de software legítimo.

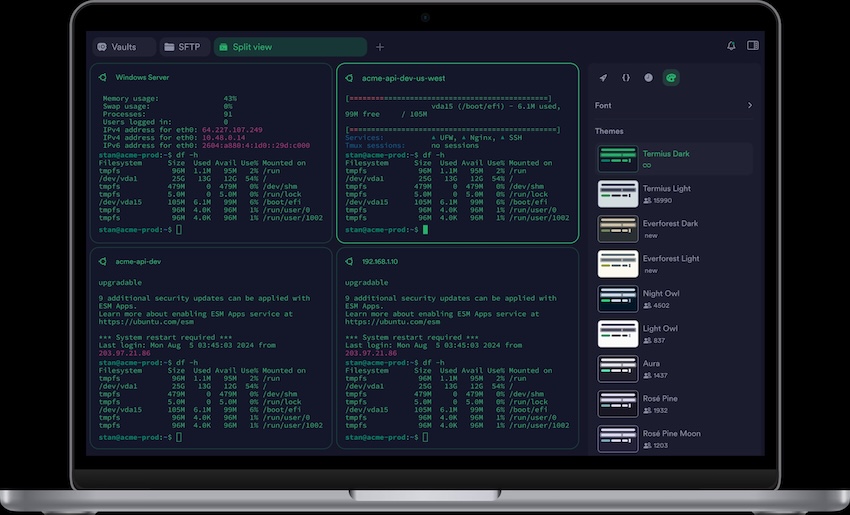

Termius como ‘Cabayo de Troya’

Para qué sirve Termius

Termius, es un software que sirve para gestionar de forma remota y segura servidores y dispositivos a través de una interfaz de terminal moderna y multiplataforma. Es un cliente SSH que facilita el acceso y la administración de servidores Unix/Linux, sincronizando automáticamente las configuraciones y comandos entre distintos dispositivos para mejorar la productividad de desarrolladores y administradores de sistemas

Hablemos del malware macOS.ZuRu

ZuRu fue documentado por primera vez en septiembre de 2021 por un usuario del sitio web chino de preguntas y respuestas Zhihu como parte de una campaña maliciosa que secuestraba las búsquedas de iTerm2, una aplicación legítima de Terminal macOS, para dirigir a los usuarios a sitios falsos que engañaban a usuarios desprevenidos para que descargaran el malware.

Los hackers están integrando aplicaciones legítimas de Mac con malware ZuRu y envenenando los resultados de búsqueda para incitar a los usuarios a descargar versiones troyanizadas. La empresa de seguridad SentinelOne informó que el cliente SSH Termius fue comprometido recientemente y se distribuyó a través de dominios maliciosos y descargas falsas.

La versión actualizada de ZuRu requiere macOS Sonoma 14.1 o posterior y admite funciones avanzadas de comando y control mediante la baliza Khepri de código abierto. Las funciones incluyen transferencia de archivos, ejecución de comandos, reconocimiento del sistema y control de procesos, con resultados capturados que se envían a dominios controlados por el atacante

SentinelOne dijo que se observó que el malware macOS.ZuRu se hacía pasar por la herramienta de administración de servidores y clientes SSH multiplataforma Termius a fines de mayo de 2025.

Los investigadores Phil Stokes y Dinesh Devadoss dijeron:

«El malware ZuRu continúa aprovechándose de los usuarios de macOS que buscan herramientas comerciales legítimas, adaptando su cargador y técnicas C2 para crear puertas traseras en sus objetivos»

La última variante de macOS.ZuRu continúa el patrón del actor de amenazas de troyanizar aplicaciones macOS legítimas utilizadas por desarrolladores y profesionales de TI. El cambio de técnica, de la inyección de Dylib a la troyanización de una aplicación auxiliar integrada, probablemente sea un intento de eludir ciertos tipos de lógica de detección. Aun así, el uso continuo por parte del actor de ciertas técnicas y procedimientos (TTP), desde la elección de aplicaciones objetivo y patrones de nombres de dominio hasta la reutilización de nombres de archivo, la persistencia y los métodos de balizamiento, sugiere que estas siguen ofreciendo éxito en entornos que carecen de suficiente protección de endpoints.

Los sistemas de bloqueo de Apple frente al malware

Apple utiliza un proceso de inteligencia frente a amenazas para identificar y bloquear rápidamente el software malicioso.

Las defensas contra el software malicioso se estructuran en tres capas:

1. Impedir el lanzamiento o la ejecución de software malicioso: App Store, o Gatekeeper junto con el servicio de certificación

2. Impedir que el software malicioso se ejecute en los sistemas del cliente: Gatekeeper, certificación y XProtect

3. Corregir los problemas ocasionados por el software malicioso ejecutado: XProtect