Una nueva familia de malware para macOS capaz de cifrar archivos y hacerse pasar por el ransomware LockBit está circulando, advierten diversos investigadores de seguridad.

Escrita en Go (también conocido como GoLang) y dirigida a sistemas Windows y macOS, la amenaza emplea tácticas típicamente observadas en operaciones de ransomware: roba datos de las víctimas para doble extorsión, cifra archivos y elimina instantáneas para evitar la recuperación de datos.

En macOS, el ransomware usa osascript para cambiar el fondo de pantalla. El comando osascript es el siguiente:

“tell application «System Events» to tell every desktop to set picture to «%s».

En Windows, el ransomware llama a SystemParametersInfoW con el parámetro uiAction establecido en SPI_SETDESKWALLPAPER para cambiar el fondo de pantalla.

Lo que hace que la nueva familia de malware se destaque entre la multitud es la suplantación de LockBit, el famoso ransomware que fue interrumpido por las fuerzas del orden en febrero y septiembre de 2024. Como señalaron otros investigadores, LockBit v2.0 ha sido reemplazado por la versión 3.0 desde hace algún tiempo y los actores clave detrás de su desarrollo han sido arrestados, lo que significa que quien sea responsable del desarrollo de este malware, con alta probabilidad, no es LockBit.

Según SentinelOne, que lo llama NotLockBit, el malware se distribuye como un binario x86_64, lo que sugiere que solo funciona en dispositivos macOS Intel y Apple Silicon que ejecutan el software de emulación Rosetta.

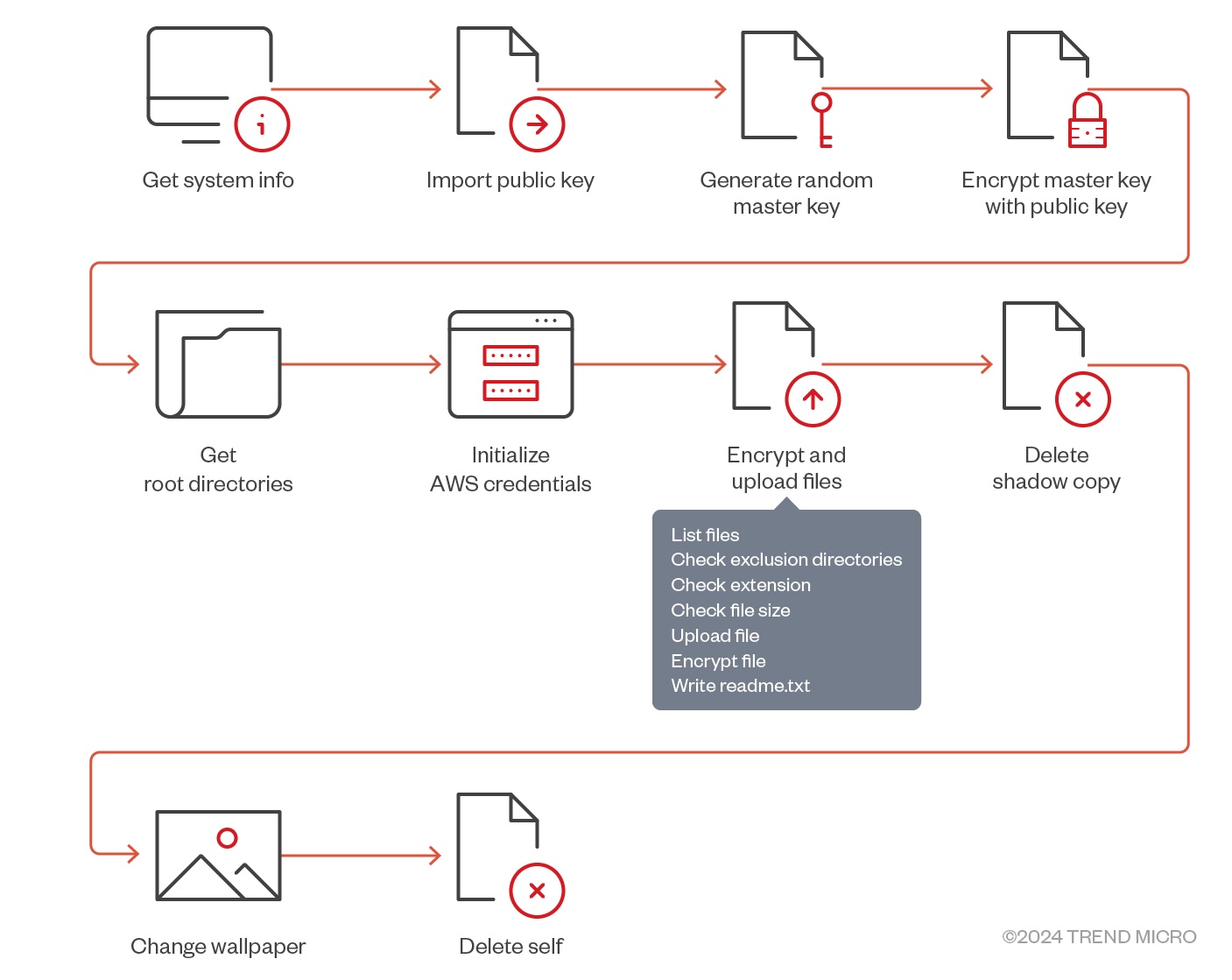

Se vio que la amenaza recopilaba información del sistema durante la ejecución y usaba una clave pública para cifrar una clave maestra generada aleatoriamente que se utiliza durante el proceso de cifrado de archivos.

Al confiar en el cifrado asimétrico RSA, el actor de amenazas detrás de NoLockBit garantiza que la clave maestra no pueda descifrarse sin la clave privada en poder del atacante.

NotLockBit agrega la extensión .abcd a los archivos cifrados, coloca una nota de rescate en cada carpeta que contiene archivos cifrados e intenta reemplazar el fondo de pantalla del escritorio para mostrar un banner de LockBit 2.0.

En un informe reciente, Trend Micro reveló que, antes de iniciar el proceso de cifrado, el ransomware exfiltraría los datos de la víctima a un depósito (o repositorio) Amazon S3 controlado por el atacante, utilizando credenciales de AWS codificadas.

Para las muestras de ransomware que analizó Trend Micro, la mayoría de las muestras tienen ID de clave de acceso de AWS y claves de acceso secretas codificadas. Al examinar el funcionamiento interno de la muestra, descubrieron que abusa de una característica de Amazon S3 conocida como S3 Transfer Acceleration ( S3TA ).

Trend Micro sospecha que el autor del ransomware está utilizando su propia cuenta de AWS o una cuenta de AWS comprometida. Además, se han encontrado con más de treinta muestras posiblemente del mismo autor, lo que indica que este ransomware se está desarrollando y probando activamente, advirtió.

La firma de ciberseguridad informó la actividad observada a AWS, que suspendió tanto las claves de acceso de AWS como la cuenta asociada.

Según SentinelOne, NotLockBit parece ser la primera familia de ransomware funcional dirigida a sistemas macOS, ya que los intentos observados anteriormente eran meras muestras de prueba de concepto (PoC).

“El malware NotLockBit parece estar en desarrollo. Por ahora, las cuentas de AWS del actor de amenazas han sido eliminadas y no se conocen víctimas ni métodos de distribución. Dada la cantidad de desarrollo que se ha realizado en esta amenaza hasta ahora, nos sorprendería no ver más de este actor de amenazas en el corto y mediano plazo”, señala SentinelOne.

Posible protección frente a este NotLockBit Ransomware

Este ransomware requiere macOS Sonoma como sistema operativo mínimo y están construidos con el SDK de macOS 14.4.

En todas las versiones de este malware, los atacantes se ven obstaculizados en cierta medida por las protecciones TCC (Transparency Consent and Control) de Apple. Múltiples alertas requieren consentimiento cuando el malware intenta atravesar ciertos directorios y controlar procesos como eventos del sistema. Dado que omitir TCC es razonablemente trivial, tanto SentinelOne como Trend Micro esperan ver desarrollo en esta área en versiones futuras.

Cómo funciona el TCC de Apple

TCC es en realidad una base de datos que se encuentra en el disco. Existen varias bases de datos TCC en macOS: una por usuario y también una en el nivel raíz.

~/Biblioteca/Soporte de aplicaciones/com.apple.TCC/TCC.db /Library/Application Support/com.apple.TCC.db

Una de las principales diferencias entre estas dos bases de datos es que algo como el Acceso total al disco (uno de los permisos más conocidos) solo se encuentra en la biblioteca raíz. La razón es que este permiso puede dar acceso a ciertas configuraciones administrativas para todos los usuarios del dispositivo. Para otorgar Acceso total al disco (FDA), un usuario deberá ingresar su contraseña de administrador para otorgar o revocar el acceso. En este punto, ese cambio se refleja en la base de datos ubicada, en este caso, en el directorio raíz.

Apple da mucha importancia a la seguridad de los datos de los usuarios. La base de datos TCC está cifrada para proteger la información almacenada del acceso no autorizado. Esto garantiza que, incluso si un dispositivo se ve comprometido, la privacidad del usuario permanece intacta.

TCC funciona junto con la función de sandbox de aplicaciones en macOS e iOS. El sandbox restringe el acceso de una aplicación al sistema y a otras aplicaciones, lo que agrega una capa adicional de seguridad. TCC garantiza que las aplicaciones solo puedan acceder a los datos para los que hayan recibido el consentimiento explícito del usuario.