Microsoft reveló detalles sobre una falla de seguridad ahora parcheada en el framework de Transparencia, Consentimiento y Control (TCC) de Apple en macOS que probablemente haya sido explotada para eludir las preferencias de privacidad y el acceso a los datos de un usuario.

La vulnerabilidad, rastreada como CVE-2024-44133, se solucionó en la actualización del 16 de septiembre para Mac Studio (2022 y posteriores), iMac (2019 y posteriores), Mac Pro (2019 y posteriores), Mac Mini (2018 y posteriores), MacBook. Air (2020 y posteriores), MacBook Pro (2018 y posteriores) e iMac Pro (2017 y posteriores).

Es importante tener en cuenta que esta vulnerabilidad solo afectaría a los dispositivos administrados por Mobile Device Management (MDM). Los dispositivos administrados por MDM generalmente están sujetos a políticas de seguridad y administración centralizadas establecidas por el departamento de TI de la organización.

La relación entre HM Surf y el adware AdLoad en el framework de seguridad TCC

La deficiencia, cuyo nombre en código es HM Surf por parte del gigante tecnológico, se rastrea como CVE-2024-44133 (puntuación CVSS: 5,5). Apple lo solucionó como parte de macOS Sequoia 15 eliminando el código vulnerable.

HM Surf «implica eliminar la protección TCC para el directorio del navegador Safari y modificar un archivo de configuración en dicho directorio para obtener acceso a los datos del usuario, incluidas las páginas navegadas, la cámara, el micrófono y la ubicación del dispositivo, sin el consentimiento del usuario«, Jonathan Bar Or, del equipo de Microsoft Threat Intelligence, dijo.

Microsoft dijo que las nuevas protecciones se limitan al navegador Safari de Apple y que está trabajando con otros proveedores importantes de navegadores para explorar más a fondo los beneficios de reforzar los archivos de configuración locales.

El exploit sólo funciona en Safari porque los navegadores de terceros como Google Chrome, Mozilla Firefox o Microsoft Edge no tienen los mismos derechos privados que las aplicaciones de Apple. Por lo tanto, esas aplicaciones no pueden eludir las comprobaciones TCC de macOS.

HM Surf es uno de los descubrimientos por parte de Microsoft de fallas en macOS de Apple como Shrootless , powerdir , Achilles y Migraine que podrían permitir a actores malintencionados eludir las medidas de seguridad.

Como bien sabéis, TCC es un framework de seguridad que impide que las aplicaciones accedan a la información personal de los usuarios sin su consentimiento, el error recién descubierto podría permitir a los atacantes eludir este requisito y obtener acceso a servicios de ubicación, libreta de direcciones, cámara, micrófono, directorio de descargas y otros en una manera no autorizada.

El acceso se rige por un conjunto de derechos, y las propias aplicaciones de Apple, como Safari, tienen la capacidad de eludir completamente la TCC utilizando el derecho «com.apple.private.tcc.allow«.

Si bien esto permite a Safari acceder libremente a permisos confidenciales, también incorpora un nuevo mecanismo de seguridad llamado Hardened Runtime que dificulta la ejecución de código arbitrario en el contexto del navegador web.

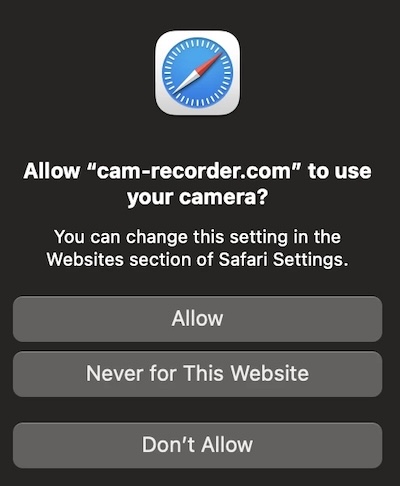

Dicho esto, cuando los usuarios visitan un sitio web que solicita ubicación o acceso a la cámara por primera vez, Safari solicita el acceso a través de una ventana emergente similar a TCC. Estos derechos se almacenan por sitio web en varios archivos ubicados en el directorio «~/Library/Safari«.

El exploit HM Surf ideado por Microsoft realiza los siguientes pasos:

- Cambiar el directorio de inicio del usuario actual con la utilidad dscl , un paso que no requiere acceso TCC en macOS Sonoma

- Modificar los archivos confidenciales (por ejemplo, PerSitePreferences.db) dentro de «~/Library/Safari» en el directorio de inicio real del usuario

- Cambiar el directorio de inicio nuevamente al directorio original hace que Safari use los archivos modificados

- Iniciar Safari para abrir una página web que toma una instantánea a través de la cámara del dispositivo y toma la ubicación.

El ataque podría extenderse aún más para guardar una transmisión completa de la cámara o capturar audio de manera sigilosa a través del micrófono de la Mac, dijo Microsoft.

Microsoft señaló que observó actividad sospechosa asociada con una conocida amenaza de adware de macOS llamada AdLoad que probablemente explota la vulnerabilidad, por lo que es imperativo que los usuarios tomen medidas para aplicar las últimas actualizaciones.

«Dado que no pudimos observar los pasos dados que condujeron a la actividad, no podemos determinar completamente si la campaña AdLoad está explotando la vulnerabilidad de navegación de HM en sí«, dijo Bar Or. «Los atacantes que utilizan un método similar para desplegar una amenaza frecuente aumentan la importancia de tener protección contra ataques que utilizan esta técnica«.