Investigadores del Citizen Lab y el Threat Analysis Group (TAG) de Google revelaron que los tres Zero-Days de Apple abordados esta semana se utilizaron como parte de un exploit para instalar el software espía Cytrox Predator .

Predator, fabricado por una empresa llamada Cytrox, es análogo a Pegasus de NSO Group y permite a sus clientes vigilar objetivos de interés y recopilar datos confidenciales de dispositivos comprometidos. Como parte de un consorcio de proveedores de software espía llamado Intellexa Alliance, el gobierno de EE. UU. lo incluyó en la lista bloqueada en julio de 2023 por “permitir campañas de represión y otros abusos de los derechos humanos”.

Apple pone a salvo iOS y macOS del spyware Predator

Apple lanzó esta semana actualizaciones de seguridad de emergencia para abordar tres nuevas vulnerabilidades de Zero-Days(CVE-2023-41993, CVE-2023-41991, CVE-2023-41992) que han sido explotadas en ataques en la naturaleza.

Los tres fallos fueron descubiertos por Bill Marczak del Citizen Lab de la Munk School de la Universidad de Toronto y Maddie Stone del Threat Analysis Group de Google. Los dos equipos de investigación ya han descubierto múltiples días cero explotados activamente en productos Apple que fueron explotados en ataques dirigidos contra personas de alto perfil, como políticos de la oposición, disidentes y periodistas.

CVE-2023-41993 es un problema de ejecución de código arbitrario que reside en Webkit.

Un atacante puede desencadenar la falla engañando a la víctima para que visite contenido web especialmente diseñado que puede conducir a la ejecución de código arbitrario. El gigante de TI solucionó el problema con controles mejorados.

La segunda falla de día cero, identificada como CVE-2023-41991, reside en el marco de seguridad. Un atacante puede aprovechar esta vulnerabilidad para eludir la validación de firmas mediante aplicaciones maliciosas. La empresa solucionó la vulnerabilidad solucionando un problema de validación de certificados.

El tercer día cero, registrado como CVE-2023-41992, reside en Kernel Framework. Un atacante local puede activar las fallas para elevar sus privilegios. Apple solucionó la falla con controles mejorados.

«Apple tiene conocimiento de un informe que indica que este problema puede haber sido explotado activamente en versiones de iOS anteriores a iOS 16.7«. lee el aviso publicado por la empresa.

Según los investigadores de Citizen Lab y del Grupo de Análisis de Amenazas (TAG) de Google, los actores de amenazas aprovecharon los días cero para atacar al ex parlamentario egipcio Ahmed Eltantawy después de que anunciara su candidatura en las elecciones presidenciales de 2024.

Los actores de amenazas intentaron piratear el dispositivo de Eltantawy entre mayo y septiembre de 2023. Los atacantes enviaron SMS y mensajes de WhatsApp señuelo a la víctima.

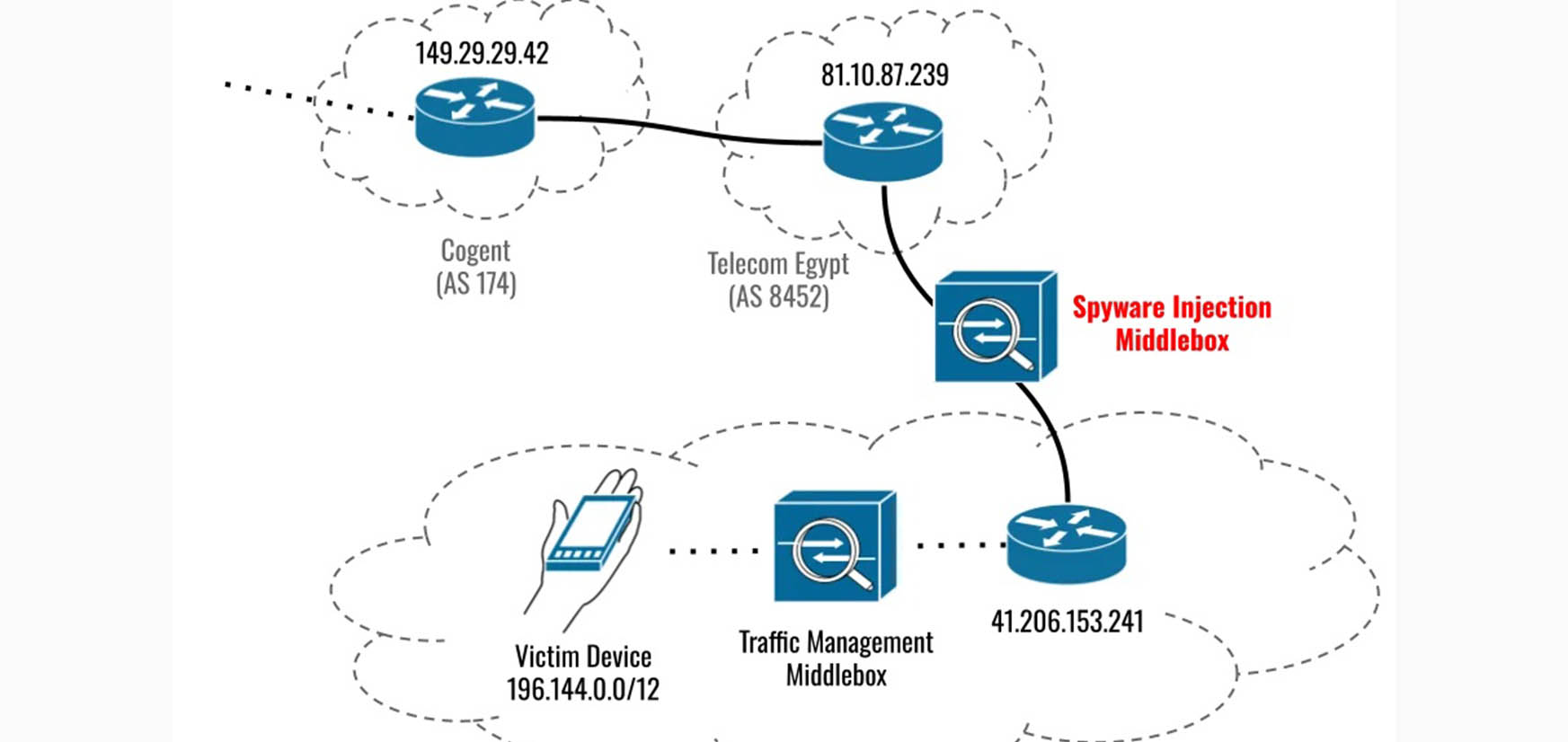

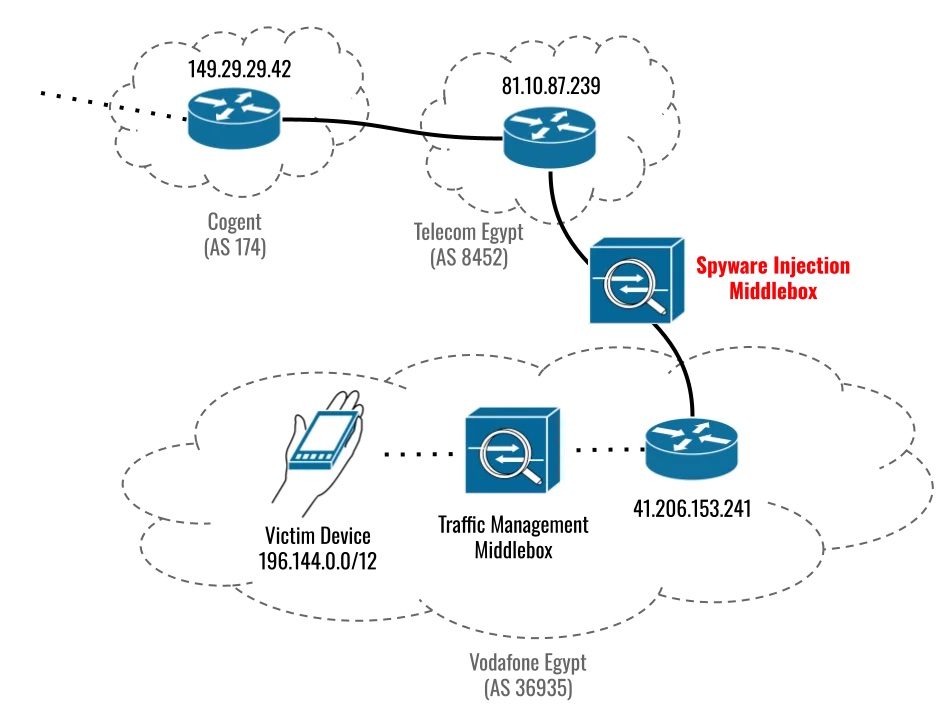

“En agosto y septiembre de 2023, la conexión móvil Vodafone Egipto de Eltantawy fue seleccionada persistentemente para su focalización mediante inyección de red; Cuando Eltantawy visitó ciertos sitios web que no usaban HTTPS, un dispositivo instalado en el borde de la red de Vodafone Egipto lo redirigió automáticamente a un sitio web malicioso para infectar su teléfono con el software espía Predator de Cytrox”. lee el informe publicado por Citizen Lab. “Durante nuestra investigación, trabajamos con el Grupo de Análisis de Amenazas (TAG) de Google para obtener una cadena de exploits de día cero para iPhone ( CVE-2023-41991 , CVE-2023-41992 , CVE-2023-41993 ) diseñada para instalar Predator en versiones de iOS. hasta 16.6.1. También obtuvimos la primera etapa del software espía, que tiene similitudes notables con una muestra del software espía Predator de Cytrox que obtuvimos en 2021. Atribuimos el software espía al software espía Predator de Cytrox con alta confianza”.

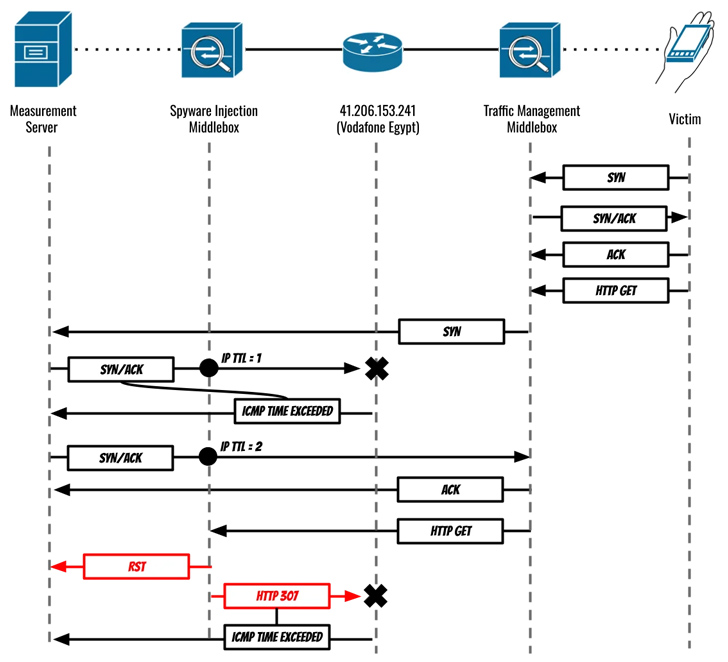

Los investigadores de Google TAG proporcionaron detalles sobre la cadena de exploits de iOS que ejecutaron los atacantes después de que el objetivo fuera redirigido a páginas web especialmente diseñadas. La falla CVE-2023-41993 se explota para obtener la ejecución remota inicial de código (RCE) en el navegador Safari, luego el problema CVE-2023-41991 se usa para eludir la validación de firmas y la vulnerabilidad CVE-2023-41992 se usa para escalar. privilegio al kernel.

La cadena de exploits permite a los atacantes ejecutar un pequeño binario para determinar si instalar o no el implante Predator completo. Los expertos de TAG explicaron que no pudieron capturar el implante Predator completo.

“El atacante también tenía una cadena de exploits para instalar Predator en dispositivos Android en Egipto. TAG observó que estos exploits se entregaban de dos maneras diferentes: mediante inyección MITM y mediante enlaces únicos enviados directamente al objetivo. Solo pudimos obtener la vulnerabilidad de ejecución remota de código del renderizador inicial para Chrome, que explotaba CVE-2023-4762 ”. lee el análisis publicado por Google TAG. «Evaluamos que Intellexa también estaba utilizando anteriormente esta vulnerabilidad como día 0«.

Citizen Lab vinculó los ataques con el gobierno egipcio, que se sabe que es cliente de Cytrox. Los investigadores también notaron que el software de vigilancia se entregó mediante inyección de red desde un dispositivo ubicado físicamente en Egipto.

No era la primera vez que el teléfono de Eltantawy estaba infectado con el software espía Predator de Cytrox. La primera vez que el iPhone de Eltantawy fue infectado con el software espía Cytrox fue en noviembre de 2021.

Citizen Lab instó a todos los usuarios de Apple a actualizar sus dispositivos de inmediato y habilitar el modo de bloqueo

«Esta campaña es otro ejemplo más de los abusos causados por la proliferación de proveedores comerciales de vigilancia y su grave riesgo para la seguridad de los usuarios en línea». concluyó la popular investigadora de TAG Maddie Stone.