Una versión más reciente del malware LightSpy para iOS incluye más de una docena de complementos nuevos, muchos de ellos con capacidades destructivas.

No podemos acabar el año sin hablar de más temas de ciberseguridad. Si echamos la vista atrás, durante un ciberataque en Hong Kong 2022, el spyware LightSpy infectaba los iPhone de las personas que visitaban nuevos sitios falsos.

Cómo actúa el malware LightSpy

Catalogado como spyware, este malware se ejecuta tanto en dispositivos con iOS así como Android.

El malware LightSpy se adentra en los smartphones de las víctimas cuando estas visitan alguno de los sitios web disfrazados como fuentes de noticias locales: los atacantes simplemente copiaban el código de los medios de comunicación reales y creaban sus propios clones.

Los sitios cargaban un puñado de exploits en los smartphones de las víctimas, que daban como resultado la instalación de LightSpy. Los enlaces a los sitios falsos se distribuían por los foros más populares entre los habitantes de Hong Kong. Todo lo que tenía que hacer el iPhone para infectarse era visitar una página maliciosa. Ni siquiera tenía que pulsar en nada.

El malware LightSpy es una puerta trasera modular que permite que un atacante ejecute comandos en remoto en el dispositivo infectado y causar así estragos en el teléfono de la víctima.

Por ejemplo, el atacante puede determinar la ubicación del smartphone, hacerse con su lista de contactos y su historial de llamadas, ver a qué redes wifi está conectada la víctima, analizar la red local y cargar los datos sobre todas las direcciones IP detectadas a su servidor de mando y control. Además, la puerta trasera cuenta con módulos para robar información del Llavero (el almacenamiento de claves cifradas y contraseñas en iOS), además de datos de las aplicaciones de mensajería: WeChat, QQ y Telegram.

Lo interesante del asunto es que los atacantes no utilizaron vulnerabilidades zero-day, si no las llamadas vulnerabilidades first-day. Es decir, los agujeros descubiertos recientemente para los que se han lanzado parches pero que solo se han incluido en las últimas actualizaciones del sistema.

Hablemos de la versión reciente del malware LightSpy para iOS

A principios de este año, BlackBerry informó haber visto campañas de espionaje móvil LightSpy dirigidas a usuarios del sur de Asia, con evidencias que sugieren que probablemente la India fuera el objetivo. BlackBerry encontró evidencia que indica que LightSpy puede ser obra de un grupo de origen chino patrocinado por el estado.

ThreatFabric encontró a principios de este año una versión más nueva de LightSpy para iOS y para macOS y determinó que, además de las actualizaciones realizadas en el núcleo del malware, la cantidad de complementos que utiliza para realizar diversas tareas aumentó de 12 a 28. La compañía reveló su conclusiones del martes.

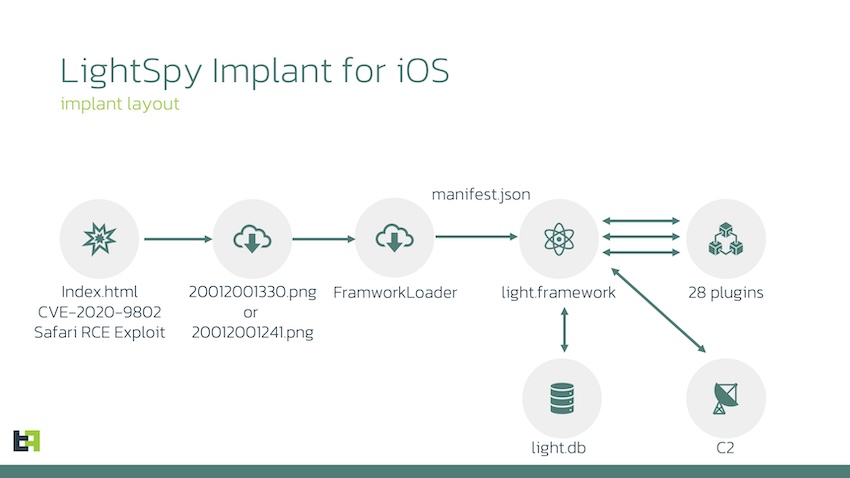

Los investigadores de la compañía descubrieron que el malware ahora es capaz de apuntar a versiones más nuevas de iOS en comparación con el LightSpy visto anteriormente. El nuevo LightSpy para iOS aprovecha CVE-2020-9802 para acceso inicial y CVE-2020-3837 para escalada de privilegios.

Es probable que el exploit se entregue a través de sitios web maliciosos que explotan CVE-2020-9802, una vulnerabilidad de ejecución remota de código en Safari. Luego, la cadena de explotación implica una etapa de jailbreak, una etapa de carga y la entrega del núcleo del malware.

ThreatFabric señaló:

Durante nuestro análisis, descubrimos que el actor de amenazas continuó confiando en exploits y kits de jailbreak disponibles públicamente para obtener acceso a dispositivos y escalar privilegios. Creemos que este actor de amenazas también está profundamente involucrado con la integración del código de jailbreak dentro de la estructura del software espía, que respalda su arquitectura modular.

La firma de seguridad señaló que el jailbreak utilizado por los piratas informáticos no sobrevive al reinicio del dispositivo (se recomienda reiniciar el dispositivo periódicamente para los propietarios de iPhone), pero tampoco garantiza que el dispositivo no se reinfecte.

Volviendo al tema de los complementos que descarga LightSky pueden usarse para: eliminar archivos, hacer fotos, grabar sonidos y realizar capturas de pantalla, así como para filtrar contactos, historial de llamadas y navegador, y mensajes (SMS, correo electrónico y aplicaciones de mensajería).

ThreatFabric también ha identificado varios complementos nunca antes vistos que tienen capacidades destructivas.

El malware LightSpy para iOS ahora puede: impedir que el dispositivo se inicie, puede borrar el historial del navegador, eliminar contactos específicos, congelar el dispositivo, eliminar archivos multimedia, eliminar mensajes SMS seleccionados por el atacante y eliminar perfiles de configuración de red Wi-Fi.

«[Las capacidades destructivas sugieren] que los actores de amenazas valoraron la capacidad de borrar los rastros de ataque del dispositivo», dijo la firma de seguridad.

La investigación reveló cinco servidores activos de comando y control (C2) asociados con la campaña LightSpy para iOS. Cada servidor devolvió un archivo JSON que contenía lo que parecían ser fechas de implementación del software espía; la última fecha observada fue el 26 de octubre de 2022. En particular, la vulnerabilidad de ejecución remota de código utilizada para entregar LightSpy a las víctimas de iOS en realidad fue parcheada en 2020.

Conclusión frente a la amenaza del malware LightSpy para iOS

Threat Fabric deja las siguientes conclusiones:

- Es posible que algunos usuarios, particularmente en regiones como China, no reciban actualizaciones debido a las restricciones del «Great Firewall» ( «Gran Cortafuegos»), lo que los deja vulnerables hasta que puedan acceder a un nuevo dispositivo con una versión actualizada de iOS.

- Otra característica notable de LightSpy iOS son sus capacidades destructivas, como borrar la lista de contactos o desactivar el dispositivo eliminando componentes relacionados con el sistema. Esto sugiere que los actores de amenazas valoraron la capacidad de borrar los rastros de ataque del dispositivo. Curiosamente, sólo un servidor de control contenía estas opciones destructivas, mientras que otros tenían un conjunto de funciones más limitado. Esto puede implicar que las características destructivas eran una «demostración» destinada a mostrar capacidades a clientes potenciales de LightSpy.

- Finalmente, se encontró una observación interesante en el complemento de ubicación. El complemento contiene una función que recalcula las coordenadas de ubicación de acuerdo con un sistema utilizado exclusivamente en China, lo que indica claramente que los operadores de LightSpy probablemente tengan su sede en China.

- Dado que los actores de amenazas utilizan un «Rootless Jailbreak«, que no sobrevive al reinicio del dispositivo, un reinicio regular puede ser una mejor práctica para los propietarios de dispositivos Apple. Si bien reiniciar no evitará la reinfección, puede limitar la cantidad de información que los atacantes pueden extraer del dispositivo.

Esperemos que Apple haya tomado buena nota de estos informes y esté solucionando estas vulnerabilidades muy pronto.