Los investigadores de Microsoft Threat Intelligence descubrieron una vulnerabilidad en macOS que podría permitir a los atacantes robar datos privados de archivos normalmente protegidos por Transparencia, Consentimiento y Control (TCC) .

El TCC (el marco de Transparencia, Consentimiento y Control de Apple en macOS) está diseñado para proteger la privacidad del usuario al gestionar el acceso de las apps a datos confidenciales y recursos del sistema. Requiere que las aplicaciones soliciten permiso explícito del usuario antes de poder acceder a ciertos tipos de información o funciones del sistema.

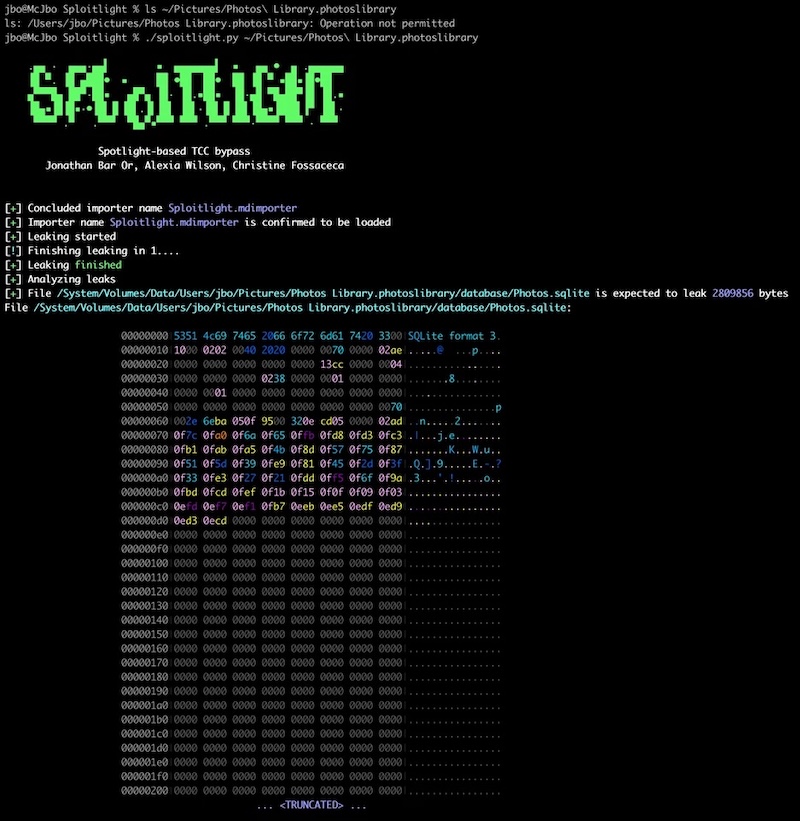

La vulnerabilidad descubierta por los investigadores de Microsoft Jonathan Bar Or, Alexia Wilson y Christine Fossaceca, identificada como CVE-2025-31199 , fue parcheada por Apple en marzo con el lanzamiento de macOS Sequoia 15.4.

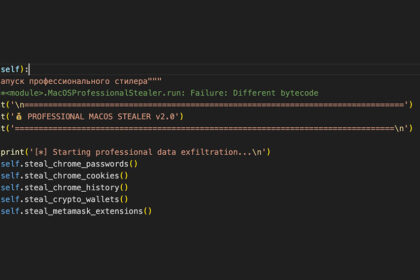

Spotlight es una herramienta de búsqueda de macOS que utiliza plugins llamados .mdimporters para indexar archivos. Estos se ejecutan en procesos aislados, pero tienen acceso privilegiado a los archivos. Investigadores de Microsoft descubrieron que los atacantes podrían explotar esto mediante un plugin personalizado de Spotlight para eludir las protecciones de TCC y leer archivos confidenciales, como los de las carpetas Descargas o Fotos. Al modificar los metadatos de un plugin sin firmar y forzar a Spotlight a cargarlo, un atacante podría registrar el contenido de archivos privados sin necesidad de permisos de TCC.

Los investigadores desarrollaron una herramienta de prueba de concepto, denominada «Sploitlight», que demuestra esta vulnerabilidad. Apple solucionó la falla CVE-2025-31199 en macOS 15.4 mejorando la redacción de datos y la gestión de plugins.

Debido al acceso privilegiado que los plugins de Spotlight tienen a archivos sensibles para su indexación, Apple les impone fuertes restricciones mediante sus funciones de Sandbox . En los sistemas macOS modernos, los plugins de Spotlight ni siquiera pueden leer ni escribir en ningún archivo que no sea el que se está analizando, afirma Microsoft. Sin embargo, hemos concluido que esto es insuficiente, ya que los atacantes tienen múltiples maneras de exfiltrar el contenido del archivo.

El exploit Sploitlight permite a los atacantes eludir las protecciones de TCC y acceder a archivos de caché de Apple Intelligence, como Photos.sqlite y photos.db almacenados en el directorio Imágenes. Estos archivos contienen datos confidenciales: ubicaciones GPS, marcas de tiempo, información del dispositivo, datos de reconocimiento facial, historial de actividad y detalles de álbumes compartidos. Los atacantes también pueden acceder a metadatos multimedia eliminados y etiquetas generadas por IA. Dado que los metadatos se sincronizan a través de iCloud, también podrían obtener información de otros dispositivos Apple vinculados. Los investigadores advierten que otras cachés de Apple Intelligence, como resúmenes de correo electrónico y notas generadas por IA, también están en riesgo, lo que expone aún más datos privados.

La capacidad de extraer aún más datos privados de directorios protegidos, como la carpeta de Descargas y las cachés de Apple Intelligence, es particularmente alarmante debido a la alta sensibilidad de la información que se puede extraer, incluyendo datos de geolocalización, metadatos multimedia y actividades del usuario, concluye el informe. Las implicaciones de esta vulnerabilidad son aún mayores dada la capacidad de vinculación remota entre dispositivos que utilizan la misma cuenta de iCloud, lo que permite a los atacantes obtener información más remota sobre un usuario a través de sus dispositivos vinculados. Comprender las implicaciones de las vulnerabilidades de omisión de TCC es esencial para construir defensas proactivas que protejan los datos del usuario del acceso no autorizado.

En octubre de 2024, Microsoft descubrió otra vulnerabilidad, identificada como CVE-2024-44133 y con nombre en código ‘HM Surf‘, en el marco de Transparencia, Consentimiento y Control (TCC) de Apple en macOS.

La explotación exitosa de la falla podría permitir a los atacantes eludir la configuración de privacidad y acceder a los datos del usuario.

La vulnerabilidad “HM Surf” elimina la protección TCC de Safari, lo que permite el acceso a los datos del usuario, incluido el historial de navegación, la cámara, el micrófono y la ubicación sin consentimiento.