El equipo de expertos en ciberseguridad de Jamf Threat Labs han descubierto recientemente una nueva generación de malware que roba información y utiliza herramientas de desarrollo legítimas para evadir la detección.

El malware, descubierto en abril de 2025, representa un avance sofisticado en las tácticas utilizadas por los actores de amenazas que atacan los sistemas de Apple, ya que logró permanecer sin ser detectado en las plataformas de escaneo más populares durante meses.

Los atacantes están empleando PyInstaller, una utilidad de código abierto diseñada para empaquetar aplicaciones Python en ejecutables independientes, para agrupar código malicioso en binarios Mach-O aparentemente inocentes.

Este método es particularmente efectivo ya que macOS 12.3 eliminó Python instalado en el sistema, lo que convierte a PyInstaller en una herramienta valiosa tanto para desarrolladores legítimos como para actores maliciosos que necesitan que sus aplicaciones basadas en Python se ejecuten sin problemas en diferentes entornos macOS sin dependencias.

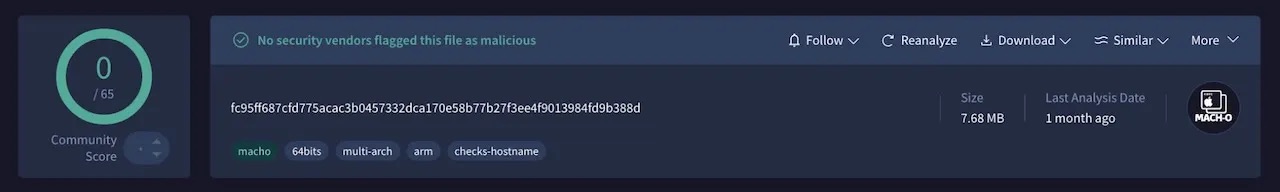

Los investigadores de Jamf Threat Labs identificaron múltiples muestras de robo de información completamente no detectadas en VirusTotal, y el primer envío data de enero de 2025.

Según el análisis del equipo de seguridad, este es el primer caso documentado en el que PyInstaller se utiliza específicamente para implementar robadores de información en sistemas macOS.

La técnica permite a los atacantes ejecutar cargas útiles sofisticadas basadas en Python en las máquinas de destino sin necesidad de una instalación nativa de Python.

El malware descubierto exhibe el comportamiento clásico de un ladrón de información pero con capacidades de sigilo mejoradas.

Al ejecutarse, crea un cuadro de diálogo de AppleScript para recopilar credenciales de usuario, manipula la configuración del sistema y establece comunicación con servidores de comando y control.

Lo que hace que esta amenaza sea particularmente peligrosa es su capacidad de extraer credenciales guardadas directamente del llavero de macOS y, al mismo tiempo, apuntar a las billeteras de criptomonedas para el robo financiero.

Al examinar la arquitectura binaria FAT de estos archivos maliciosos, los investigadores encontraron un detalle interesante: la porción arm64 del archivo Mach-O supera significativamente a la porción Intel (8 MB versus 70 KB), con el archivo PyInstaller incrustado cerca del final de la porción arm64.

Esta estructura garantiza que el malware pueda ejecutarse correctamente en diferentes arquitecturas de procesadores Mac manteniendo su naturaleza engañosa.

Conclusión

El equipo de Jamf Threat Labs, nos deja la siguiente conclusión:

A medida que los ladrones de información se vuelven más comunes en el panorama de amenazas de macOS, los actores de amenazas seguirán buscando nuevas formas de distribuirlos. Si bien el uso de PyInstaller para empaquetar malware no es infrecuente, esta es la primera vez que observamos su uso para implementar un ladrón de información en macOS. Al combinar PyInstaller con ofuscación adicional, los atacantes pueden ejecutar cargas útiles maliciosas en sistemas macOS sin necesidad de una instalación nativa de Python, a la vez que evaden los mecanismos de detección tradicionales. Jamf Threat Labs continúa la búsqueda de estas técnicas para anticiparse a los atacantes y detener la actividad maliciosa en dispositivos macOS.