Un nuevo malware para Mac llamado «Realst» se está utilizando en una campaña masiva dirigida a los ordenadores Apple, y algunas de sus últimas variantes incluyen soporte para macOS 14 Sonoma, que aún está en desarrollo.

Cómo se descubrió el malware Realst

El malware, descubierto por primera vez por el investigador de seguridad iamdeadlyz, se distribuye tanto a los usuarios de Windows y macOS en forma de juegos falsos de blockchain con nombres como Brawl Earth, WildWorld, Dawnland, Destruction, Evolion, Pearl, Olymp of Reptiles y SaintLegend.

Estos juegos se promocionan en las redes sociales, y los actores de amenazas utilizan mensajes directos para compartir los códigos de acceso necesarios para descargar el cliente de juego falso de los sitios web asociados y afectando a la ciberseguridad de los equipos.

Los códigos de acceso permiten a los actores de amenazas examinar a aquellos a los que desean apuntar y evitar a los investigadores de seguridad que desean revelar comportamientos maliciosos.

En realidad, los instaladores de juegos infectan los dispositivos con malware que roba información, como RedLine Stealer en Windows y Realst en macOS. Este tipo de malware robará datos de los navegadores web de la víctima y las aplicaciones de billetera de criptomonedas y los enviará de regreso a los atacantes

SentinelOne analizó 59 muestras Mach-O del malware Realst encontrado por iamdeadlyz, centrándose en sus versiones macOS, y encontró varias diferencias claras. Esto permitió a los investigadores identificar 16 variantes del malware macOS, una señal de desarrollo activo y rápido.

El software malicioso Realst

Al descargar el juego falso del sitio del actor de amenazas, se le ofrecerá malware para Windows o macOS, según su sistema operativo:

- El malware de Windows suele ser RedLine Stealer, pero a veces otro malware como Raccoon Stealer y AsyncRAT.

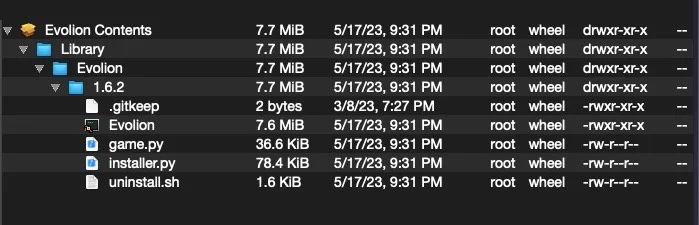

- Para los usuarios de Mac, los sitios distribuirán el malware de robo de información Realst, que se dirige a los dispositivos Mac como instaladores PKG o archivos de disco DMG que contienen los archivos Mach-O maliciosos, pero no juegos reales u otro software de señuelo.

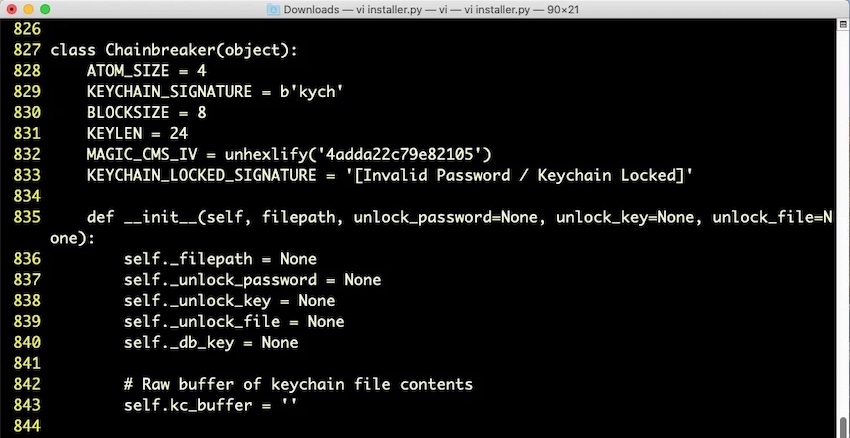

En la imagen anterior, se puede ver el archivo «game.py»: es un ladrón de información de Firefox multiplataforma y «installer.py» es un «rompecadenas», un extractor de certificados, claves y contraseñas de la base de datos del llavero de macOS de código abierto, similar al malware MacStealer que robaba contraseñas del llavero de iCloud.

SentinelOne descubrió que algunas muestras están co-diseñadas utilizando ID de desarrollador de Apple válidas (ahora revocadas), o firmas ad-hoc, para eludir la detección de las herramientas de seguridad.

El malware Realst y sus 16 variantes encontradas hasta ahora

Las 16 variantes distintas de Realst analizadas por SentinelOne son bastante similares en forma y función, aunque utilizan diferentes conjuntos de llamadas API.

En todos los casos, el malware se dirige a Firefox, Chrome, Opera, Brave, Vivaldi y la aplicación Telegram, pero ninguna de las muestras de Realst analizadas se dirige a Safari.

SentinelOne en un informe, explica lo siguiente:

La mayoría de las variantes intentan obtener la contraseña del usuario a través de la suplantación de osascript y AppleScript y realizan una verificación rudimentaria de que el dispositivo host no es una máquina virtual a través de sysctl -n hw.model» .

Los datos recopilados se colocan en una carpeta llamada simplemente «datos» [que] puede aparecer en una de varias ubicaciones según la versión del malware: en la carpeta de inicio del usuario, en el directorio de trabajo del malware o en una carpeta llamada después del juego de los padres.

Las 16 variantes distintas se clasifican en cuatro familias principales en función de sus rasgos, a saber, A, B, C y D.

- La familia A, que tiene la mayor cantidad de muestras en circulación, utiliza la » suplantación de AppleScript » para engañar a la víctima para que escriba su contraseña de administrador en un cuadro de diálogo.

- La familia B es similar a la A y también utiliza la suplantación de contraseña, pero divide las cadenas relevantes en unidades más pequeñas para evadir la detección estática simple.

- La familia C también tiene una referencia a chainbreaker dentro del propio binario, lo que le permite extraer datos de la base de datos de llaveros del sistema.

- Finalmente, familia D usa la ventana de la Terminal para pedirle a la víctima que ingrese su contraseña, que se usa para volcar las credenciales guardadas almacenadas en el Llavero.

En algunos casos, la familia D aprovecha la contraseña adquirida para obtener privilegios de administrador en el sistema e instalar la biblioteca de criptografía de Python «pycryptodome», que también se usa para volcar las credenciales del llavero.

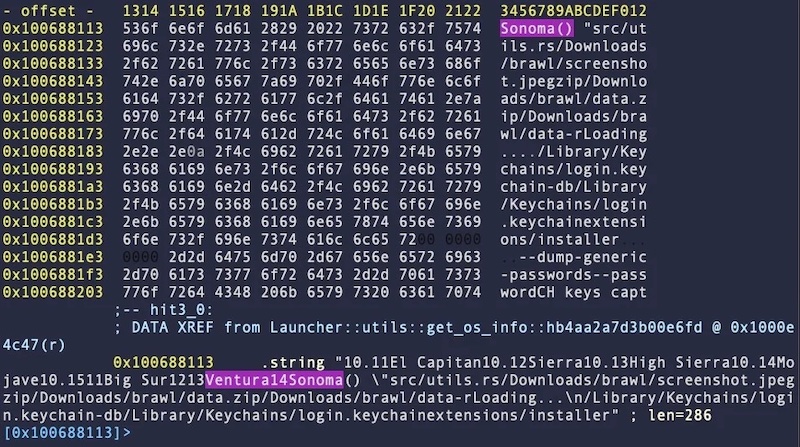

Aproximadamente el 30 % de las muestras de las familias A, B y D contienen cadenas que apuntan al próximo macOS 14 Sonoma.

Referencias de macOS Sonoma en el código

La presencia de esas cadenas muestra que los creadores de malware ya se están preparando para el próximo lanzamiento del sistema operativo de escritorio de Apple, lo que garantiza que Realst sea compatible y funcione como se espera.

Se recomienda a los usuarios de MacOS que tengan cuidado con los juegos blockchain, ya que los que distribuyen Realst usan canales de Discord y cuentas de Twitter «verificadas» para crear una imagen falsa de legitimidad.

Además, dado que estos juegos se dirigen específicamente a los usuarios de criptomonedas, es probable que el objetivo principal robe las billeteras criptográficas y los fondos que contienen, lo que lleva a ataques costosos.

Estoy seguro que Apple, con estos datos, estará mejorando la seguridad de las próximas betas de macOS Sonoma.