Jamf Threat Labs ha publicado un nuevo informe sobre “DigitStealer”, un sofisticado programa para robar información de macOS que utiliza comprobaciones de hardware avanzadas y ataques en varias etapas para evadir la detección y robar datos confidenciales.

De nuevo vuelvo a hablaros de ciberseguridad y protección en el ecosistema de Apple. Aunque los ingenieros de software y hardware de la compañía hacen grandes evoluciones, las cibercriminales también intentan saltarse esas protecciones.

Cómo funciona DigitStealer

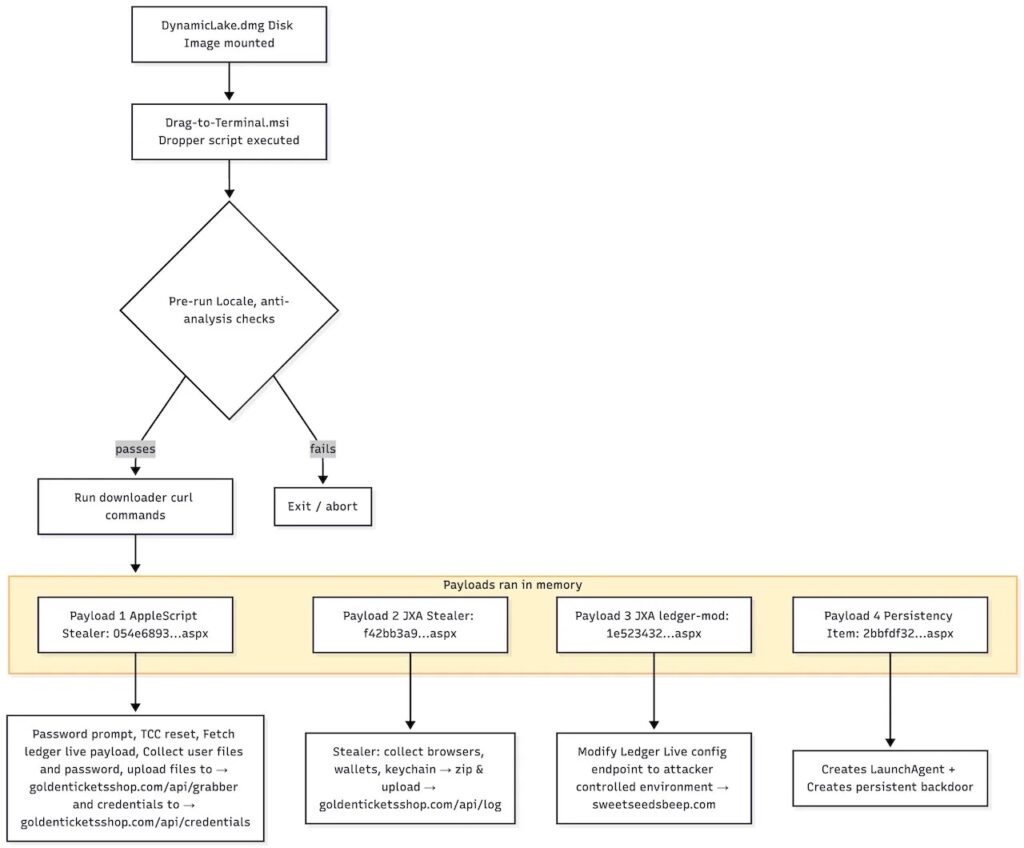

Jamf Threat Labs señala que la muestra de malware se hace pasar por la utilidad legítima DynamicLake (un software que dice ofrecer control intuitivo sobre funciones del sistema, gestión de música y notificaciones inteligentes) para macOS , un software que se utiliza para mejorar la experiencia de usuario y la productividad de la interfaz de Mac. Para evadir la detección, el atacante utiliza el secuestro de nombres de dominio para engañar a los equipos de seguridad durante las revisiones manuales.

Lo interesante es que el contenido codificado de la carga útil recuperada comparte algunas similitudes superficiales con MacSync Stealer, como el uso de gunzipSin embargo, una vez decodificada, la carga útil resulta ser completamente diferente en estructura y comportamiento.

Además, la muestra no fue detectada en absoluto en el momento del análisis, lo que significa que no fue marcada por ningún motor antivirus en VirusTotal.

Jamf Threat

Os recomiendo leer el informe si queréis más datos técnicos.

Conclusiones sobre DigitStealer

Aún no se ha determinado la autoría de esta variante específica. Sin embargo, las técnicas utilizadas sugieren un conocimiento más profundo del sistema operativo macOS y un enfoque constante en evadir la detección.

Según el equipo de Jamf Threat Labs, nos recuerdan una vez más que los creadores de malware abusan de servicios y métodos de distribución legítimos para eludir los controles de seguridad de macOS y aumentar sus probabilidades de éxito. Si bien la detección estática sigue siendo valiosa, combinarla con la detección de comportamiento es fundamental para detectar en tiempo real la actividad de los ciberdelincuentes. Muchas de estas cargas útiles se ejecutan completamente en memoria y dejan poca o ninguna huella en el disco.

Por eso, siempre recomiendo que os aseguréis de tener vuestros equipos con la prevención de amenazas y los controles avanzados de amenazas estén habilitados y configurados (FileVault, el Modo Aislamiento, Mejoras de seguridad en segundo plano, etc) para mantenerse protegidos contra estas últimas variantes de robo de información.