Una solo activista ayudó a cambiar el rumbo contra NSO Group, una de las compañías de spyware más sofisticadas del mundo que ahora se enfrenta a una cascada de acciones legales y escrutinio en Washington por dañar nuevas acusaciones de que su software se utilizó para hackear a funcionarios gubernamentales y disidentes de todo el mundo.

Todo comenzó con un fallo de software en su iPhone

Un error inusual en el spyware de NSO permitió a la activista saudita de los derechos de la mujer Loujain al-Hathloul y a los investigadores de privacidad descubrir un tesoro de evidencia que sugería que el fabricante israelí de spyware había ayudado a hackear su iPhone, según seis personas involucradas en el incidente. Un misterioso archivo de imagen falsa dentro de su teléfono, dejado por error por el spyware, avisó a los investigadores de seguridad.

El descubrimiento en el teléfono de al-Hathloul el año pasado encendió una tormenta de acciones legales y gubernamentales que ha puesto a NSO a la defensiva. Aquí se informa por primera vez sobre cómo se descubrió inicialmente el hackeo.

Al-Hathloul, una de las activistas más destacadas de Arabia Saudita, es conocida por ayudar a liderar una campaña para poner fin a la prohibición de las conductoras en Arabia Saudita. Fue liberada de la cárcel en febrero de 2021 acusada de dañar la seguridad nacional.

Poco después de su liberación de la cárcel, la activista recibió un correo electrónico de Google advirtiéndole que los hackers respaldados por el estado habían intentado penetrar en su cuenta de Gmail. Temerosa de que su iPhone también hubiera sido hackeado, al-Hathloul se puso en contacto con el grupo canadiense de derechos de privacidad Citizen Lab y les pidió que investigaran su dispositivo en busca de pruebas, dijeron tres personas cercanas a al-Hathloul a Reuters.

Después de seis meses de excavar en los registros de su iPhone, el investigador de Citizen Lab Bill Marczak hizo lo que describió como un descubrimiento sin precedentes: un mal funcionamiento en el software de vigilancia implantado en su teléfono había dejado una copia del archivo de imagen malicioso, en lugar de eliminarse a sí mismo, después de robar los mensajes de su objetivo.

Dijo que el hallazgo, código informático dejado por el ataque, proporcionó evidencia directa que NSO construyó la herramienta de espionaje.

Apple entra en juego contra NSO

El descubrimiento equivalió a un plan de piratería informática y llevó a Apple Inc (AAPL.O) a notificar a miles de otras víctimas de piratería respaldadas por el estado en todo el mundo, según cuatro personas con conocimiento directo del incidente.

Citizen Lab y el hallazgo de al-Hathloul proporcionaron la base para la demanda de Apple en noviembre de 2021 contra NSO y también resonó en Washington, donde los funcionarios estadounidenses se enteraron de que el arma cibernética de NSO se usaba para espiar a diplomáticos estadounidenses.

El tipo de spyware que Citizen Lab descubrió en el iPhone de al-Hathloul se conoce como «clic cero», lo que significa que el usuario puede infectarse sin hacer clic en un enlace malicioso.

El malware de clic cero generalmente se elimina al infectar a un usuario, dejando a los investigadores y empresas tecnológicas sin una muestra del arma para estudiar. Eso puede hacer que la recopilación de pruebas sólidas de hackeos de iPhone sea casi imposible.

El fallo del software dejó una copia del spyware oculto en el iPhone de al-Hathloul, lo que permitió a Marczak y su equipo obtener un plano virtual del ataque y evidencia de quién lo había construido.

«Aquí teníamos la carcasa del proyectil de la escena del crimen», dijo.

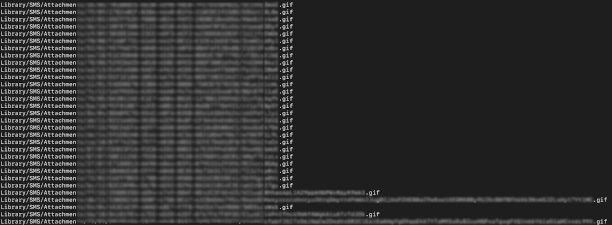

Marczak y su equipo descubrieron que el spyware funcionaba en parte enviando archivos de imagen a al-Hathloul a través de un mensaje de texto invisible.

Los archivos de imagen engañaron al iPhone para que diera acceso a toda su memoria, omitiendo la seguridad y permitiendo la instalación de spyware que robaría los mensajes de un usuario.

El descubrimiento del Citizen Lab proporcionó pruebas sólidas de que el arma cibernética fue construida por NSO, dijo Marczak, cuyo análisis fue confirmado por investigadores de Amnistía Internacional y Apple, según tres personas con conocimiento directo de la situación.

Cómo funciona la vulneración ForcedEntry de NSO Group

El spyware encontrado en el dispositivo de al-Hathloul contenía código que mostraba que se comunicaba con servidores previamente identificados como controlados por NSO, dijo Marczak. Citizen Lab llamó a este nuevo método de piratería de iPhone «ForcedEntry«. Los investigadores luego proporcionaron la muestra a Apple en septiembre pasado.

Tener un plano del ataque en la mano permitió a Apple corregir la vulnerabilidad crítica y los llevó a notificar a miles de otros usuarios de iPhone que fueron atacados por el software de la NSO, advirtiéndoles que habían sido atacados por «atacantes patrocinados por el estado».

Así define Apple la vulneración ForcedEntry:

NSO Group y sus clientes dedican los inmensos recursos y capacidades de distintos estados para llevar a cabo ciberataques altamente focalizados, lo que les permite acceder al micrófono, la cámara y otra información confidencial de dispositivos Apple y Android. Para ejecutar FORCEDENTRY en los dispositivos Apple, los atacantes crearon ID de Apple con los que enviaron datos maliciosos a los dispositivos de las personas afectadas, lo que permitió a NSO Group o sus clientes enviar e instalar el software espía Pegasus sin conocimiento de las víctimas. A pesar de que se utilizaron indebidamente para la transmisión de FORCEDENTRY, los servidores de Apple no se piratearon ni se vieron vulnerados durante los ataques.

Mientras que Apple determinó que la gran mayoría eran atacados a través de la herramienta de NSO, los investigadores de seguridad también descubrieron que el software espía de un segundo proveedor israelí QuaDream aprovechó la misma vulnerabilidad de iPhone, informó Reuters a principios de este mes. QuaDream no ha respondido a repetidas solicitudes de comentarios.

Las víctimas iban desde disidentes críticos con el gobierno de Tailandia hasta activistas de derechos humanos en El Salvador.

Apple demandó a NSO en noviembre en un tribunal federal alegando que el fabricante de spyware había violado las leyes estadounidenses al construir productos diseñados «para atacar, atacar y dañar a los usuarios de Apple, los productos Apple y Apple».

Apple demandó el 23 de noviembre de 2021 a NSO Group y su empresa matriz para exigir responsabilidades por vigilancia y ataque selectivo a usuarios de dispositivos Apple. La demanda contenía nueva información sobre la infección de los dispositivos de las personas afectadas por parte de NSO Group con su software espía Pegasus. Para evitar que vuelva a perjudicar a sus usuarios, Apple quiere obtener una orden judicial que prohíba de forma permanente a NSO Group utilizar software, servicios y dispositivos de la compañía.

Apple atribuyó a Citizen Lab el suministro de «información técnica» utilizada como evidencia para la demanda, pero no reveló que se obtuvo originalmente del iPhone de al-Hathloul.

En noviembre, los EE. UU. El Departamento de Comercio colocó a NSO en una lista negra comercial, restringiendo a las empresas estadounidenses la venta de productos de software de la empresa israelí, amenazando su cadena de suministro.

Craig Federighi, vicepresidente sénior de Ingeniería de Software de Apple, dijo:

Algunas empresas con respaldo estatal como NSO Group invierten millones de dólares en desarrollar sofisticadas tecnologías de vigilancia sin responsabilizarse de las consecuencias. Eso tiene que cambiar. Los dispositivos Apple son los más seguros del mercado para los usuarios, pero las empresas privadas que desarrollan software espía con respaldo estatal son cada vez más peligrosas. Aunque estas amenazas a la ciberseguridad solo afectan a un número muy reducido de nuestros clientes, nos tomamos muy en serio cualquier ataque a nuestros usuarios y no dejamos de trabajar para reforzar las prestaciones de seguridad y privacidad de iOS que los protegen a todos.

Ivan Krstić, responsable de Ingeniería y Arquitectura de Seguridad de Apple, comentó:

En Apple siempre estamos trabajando para proteger a nuestros usuarios incluso de los ciberataques más complejos. Las medidas que hemos tomado hoy envían un mensaje muy claro: en una sociedad libre, es inaceptable utilizar como arma la potencia de un software espía con respaldo estatal contra quienes quieren hacer del mundo un lugar mejor. Nuestros equipos de inteligencia e ingeniería trabajan sin descanso para analizar las nuevas amenazas, corregir las vulnerabilidades y desarrollar sistemas de protección de vanguardia para nuestro software y nuestros chips. Las operaciones de ingeniería de seguridad de Apple están entre las más avanzadas del mundo, y seguiremos empleándonos a fondo para proteger a nuestros usuarios de los abusos de entidades con respaldo estatal como NSO Group.

| Fuente: Reuters