Apple anunció que implementará cifrado de extremo a extremo (E2EE) para los mensajes RCS en iOS, iPadOS, macOS, y watchOS, mejorando significativamente la seguridad de las comunicaciones multiplataforma entre usuarios de iOS y Android.

El anuncio se produjo mientras la Asociación GSM (GSMA) lanza su nueva especificación RCS Universal Profile 3.0, que incluye E2EE basado en el protocolo Messaging Layer Security (MLS), y probablemente con el sistema de cifrado AES-256.

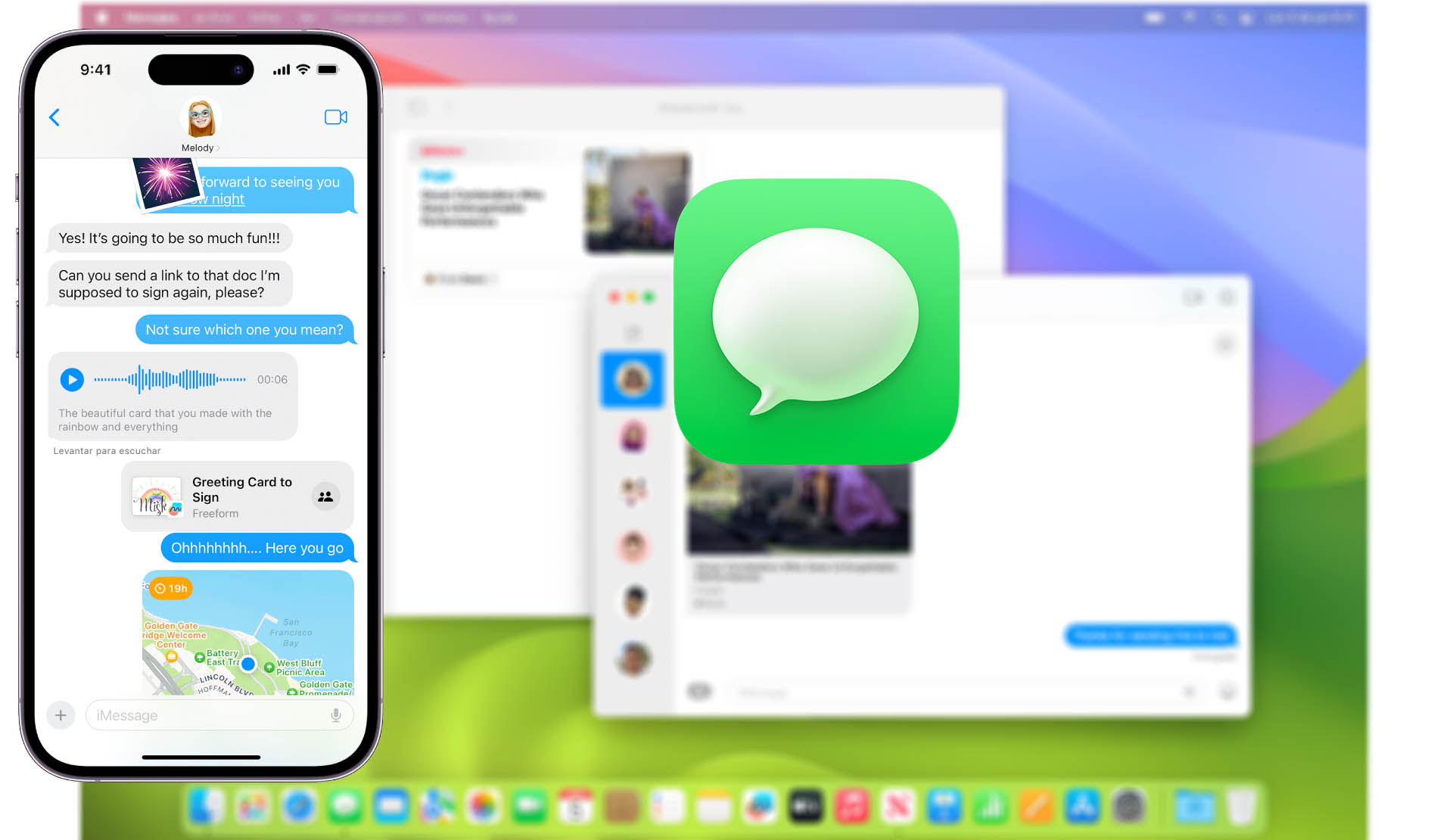

Mensajes adoptó RCS en iOS 18.1

Apple introdujo por primera vez la compatibilidad con RCS con iOS 18.1 el otoño pasado, lo que permitió a los usuarios de iPhone disfrutar de funciones de mensajería mejoradas al comunicarse con usuarios de Android, incluidos indicadores de escritura, confirmaciones de lectura, uso compartido de medios de alta resolución y reacciones con emojis.

Sin embargo, la implementación inicial carecía de la sólida seguridad del cifrado de extremo a extremo con PQ3 que los usuarios de Mensajes hemos disfrutado durante años. Apple afirmó que el cifrado de extremo a extremo es una poderosa tecnología de privacidad y seguridad que iMessage siempre ha respaldado.

Además, el FBI y CISA (Cybersecurity and Infrastructure Security Agency), la agencia de defensa cibernética de EE. UU., advirtieron que utilicemos mensajes y llamadas telefónicas totalmente encriptados siempre que podamos alertando que los mensajes RCS multiplataforma son inseguros.

Cifrado de extremo a extremo también en mensajes RCS multiplataforma con la implementación técnica de E2EE

El equipo de desarrollo de Apple está entusiasmado de haber liderado una iniciativa a nivel de toda la industria para incluir el cifrado de extremo a extremo en el Perfil Universal RCS de la GSMA.

La nueva especificación RCS Universal Profile 3.0 define cómo se aplica el protocolo de seguridad de la capa de mensajería dentro de los mensajes RCS.

Tom Van Pelt, Director Técnico de GSMA, comentó:

«Esta implementación garantiza que los mensajes y archivos permanezcan confidenciales mientras viajan entre clientes, lo que convierte a RCS en el primer servicio de mensajería a gran escala que admite E2EE interoperable entre implementaciones de clientes de diferentes proveedores”

Si bien no se han publicado detalles específicos de implementación, es probable que el sistema genere claves de cifrado únicas para proteger los mensajes entre el remitente y el destinatario. De momento, Apple no ha proporcionado un cronograma específico sobre cuándo se implementará esta función para los usuarios pero todo hace pensar que podría ser presentado en la WWDC25 y disponible a partir de octubre.

Qué importancia tiene el sistema de cifrado AES-256

El sistema de cifrado probablemente sigue estándares criptográficos similares a otras plataformas de mensajería segura, utilizando protocolos como el cifrado AES-256.

La implementación de E2EE para mensajes RCS multiplataforma impediría que terceros, como servicios de mensajería o operadores de telefonía móvil, accedieran al contenido de los mensajes. Esta capa adicional de seguridad también impediría la vigilancia estatal de las comunicaciones RCS de los ciudadanos.

El algoritmo AES, también conocido como AES GCM, AES-256-GCM o Rijndael, es una función matemática de encriptación creada en Bélgica y adoptada por el gobierno de los Estados Unidos como estándar en el año 2001. Desde entonces, se conoce como el método de cifrado por bloques más seguro que existe, ya que en la práctica no se puede romper y, además, es rápido y eficiente.

Apple usa una tecnología llamada Protección de datos para proteger los datos almacenados en el almacenamiento flash de los dispositivos que tienen un SoC de Apple, como los iPhone, iPad, Mac con chip de Apple, Apple Watch, Apple TV y Apple Vision Pro.

Protección de datos se implementa mediante la creación y gestión de una jerarquía de claves, y se basa en las tecnologías de encriptación de hardware integradas en los dispositivos Apple. Protección de datos se controla por archivo, asignando cada archivo a una clase. La accesibilidad se determina en función de si las claves de clase se han desbloqueado o no. El sistema de archivos de Apple (APFS) permite al sistema de archivos subdividir las claves aún más por área (donde distintas partes de un archivo pueden tener claves diferentes).

Cada vez que se crea un archivo en el volumen de datos, Protección de datos crea una nueva clave de 256 bits (la clave “por archivo”) y se la proporciona al motor AES de hardware, que utiliza la clave para encriptar el archivo como si se escribiese en el almacenamiento flash. En los dispositivos A14 a A18 y M1 a M4, la encriptación usa AES-256 en modo XTS, donde la clave “por archivo” de 256 bits pasa por una función de derivación de clave (publicación especial del NIST 800-108) para obtener una clave de ajuste de 256 bits y una clave de cifrado de 256 bits. En los dispositivos A9 a A13 y S5 a S9, la encriptación utiliza AES-128 en modo XTS, donde la clave “por archivo” de 256 bits se divide para proporcionar una clave de ajuste de 128 bits y una clave de cifrado de 128 bits.

En un Mac con chip de Apple, Protección de datos establece por defecto la clase C (consulta Clases de Protección de datos) pero utiliza una clave de volumen en lugar de una clave por archivo o por área, de forma que vuelve a crear el modelo de seguridad de FileVault para los datos del usuario. Los usuarios aún deben aceptar el uso de FileVault para recibir la máxima protección al vincular la jerarquía de claves de encriptación con su contraseña. Los desarrolladores también pueden optar por una clase de protección superior que utiliza una clave por archivo o por área.