Más malware nuevo está circulando. Un grupo de hackers de China conocido como Storm Cloud ha lanzado un nuevo software de malware conocido como GIMMICK. La empresa de seguridad Volexity descubrió el malware después de recuperarlo de la RAM de un MacBook Pro con macOS Big Sur 11.6. El dispositivo se vio comprometido a finales de 2021 durante una campaña de espionaje cibernético.

Qué es y cómo actúa el malware Gimmick

El APT (Advanced Persistent Threat) chino, conocido como Storm Cloud, se decica a actividades de ciberespionaje selectivo contra organizaciones asiaticas. En sus ataques, el grupo se basa en utilidades integradas, malware personalizado y herramientas de código abierto.

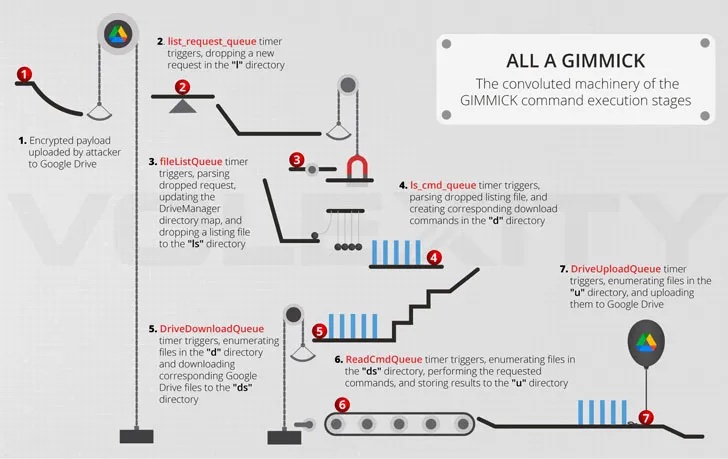

Gimmick es una familia de malware multiplataforma que depende de los servicios en la nube, haciendo uso de Command and Control (C&C) y que proporciona a los atacantes una amplia gama de capacidades.

GIMMICK es un malware multiplataforma: la variante de macOS está escrita (principalmente) en Objective C y la versión de Windows en los lenguajes de programación .NET y Delphi.

Gimmick, según los investigadores, estaba configurado para comunicarse únicamente con su servidor de C&C basado en Google Drive, y sólo durante los días laborables, para mezclarse con eltráfico de red de la organización objetivo. El análisis del malware muestra que su funcionamiento es altamente asíncrono y que los atacantes mantienen un directorio de Google Drive para cada uno de los hosts infectados.

Podemos afirmar con certeza que extrae datos del dispositivo (por ejemplo, UUID de hardware, dirección MAC, modelo de CPU, versión del sistema operativo, etc.). Sin embargo, esto es estándar en las infecciones de malware, ya que esta información permite que el programa sepa si la infiltración completa es viable y si la víctima prevista se ha visto comprometida.

GIMMICK también intenta evadir la detección programando tareas según el horario de la víctima. Es decir, este programa limita las conexiones fuera de horario para no despertar sospechas (por ejemplo, realizar acciones en días y horas laborales).

En resumen, el malware como GIMMICK puede causar graves problemas de privacidad, pérdidas financieras y robo de identidad.

El malware puede recibir comandos de C&C para recoger información del sistema, cargar o descargar archivos y ejecutar comandos de shell, así como para realizar otras operaciones de C&C. Los investigadores señalan que es una familia de malware compleja, principalmente debido a su diseño asíncrono, y su portabilidad a macOS indica que Storm Cloud es un enemigo bien preparado y versátil.

«El trabajo involucrado en portar este malware y adaptar sus sistemas a un nuevo sistema operativo (macOS) no es tarea fácil y sugiere que el actor de amenazas detrás de él tiene buenos recursos, es experto y es versátil», dijeron los investigadores.

Cómo se propaga Gimmick

El malware se propaga principalmente empleando tácticas de phishing e ingeniería social. Los archivos infecciosos pueden estar en varios formatos, por ejemplo, ejecutables, archivos, documentos PDF y de Microsoft Office, JavaScript, etc. Una vez que se abre dicho archivo, se inicia la cadena de infección. El malware a menudo se disfraza o se empaqueta (empaquetado junto) con software/medios ordinarios.

Las técnicas de distribución más comunes incluyen: descargas no autorizadas (sigilosas y engañosas), estafas online (por ejemplo, amenazas falsas y alertas de programas desactualizados, loterías falsas, etc.), archivos adjuntos/enlaces en emails y mensajes no deseados, canales de descarga no confiables (por ejemplo, páginas web no oficiales y gratuitas, redes de intercambio punto a punto, etc.), herramientas de activación de software ilegales («cracks») y sus sitios de descarga.

Cómo protegerse del malware Gimmick

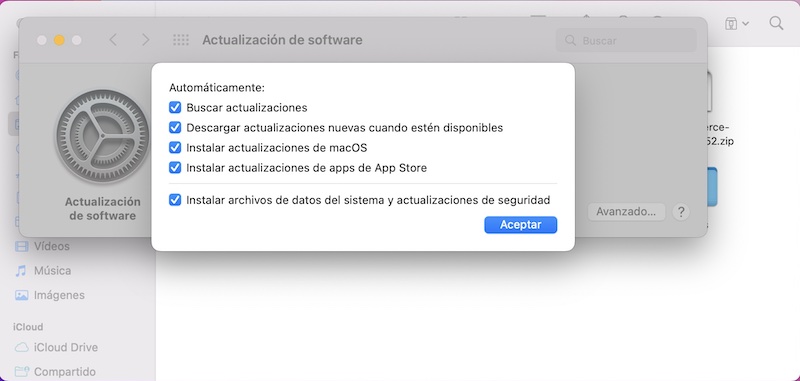

Lo primero de todo, recordad que este malware solo actúa en Asia. De todos modos, la semana pasada, Apple lanzó nuevas firmas para su paquete de protección antimalware integrado conocido como XProtect a partir del 17 de marzo de 2022 para bloquear y eliminar las infecciones a través de su Herramienta de eliminación de malware (MRT). Por eso os recomendamos actualizar vuestros macOS en su última versión.

Si bien estas actualizaciones se ejecutan automáticamente, hay formas de garantizar que las defensas estén funcionando. Para aquellos que no estén seguros, comprueba la configuración de macOS.

Ve a Preferencias del Sistema > Actualización de software > Avanzado y comprueba que instalar archivos de datos del sistema y actualizaciones de seguridad esté activado. Puedes encontrar instrucciones más detalladas aquí.

Para protegerse, además de asegurarse de que su Mac está instalando actualizaciones de seguridad, Volexity también sugiere tomar las siguientes medidas:

- Asegúrate de supervisar y auditar regularmente las ubicaciones persistentes, como LaunchDaemons y LaunchAgents en dispositivos MacOS de punto final. Esencialmente, asegúrate de ejecutar solo el software en el que confíes. Volexity recomienda utilizar BlockBlock o KnockKnock.

- Supervisa la actividad de su red en busca de actividad proxy anómala y escaneo interno.

- Asegúrate de que tu Mac esté ejecutando el software XProtect y MRT de Apple, y que el software esté actualizado.

Además, como algunos archivos cuando se descargan, se ejecutan directamente, lo recomendado es que en Safari tengas desactivada la opción de la apertura de archivos descargados de manera automática. Ve a Safari > Preferencias > General > Desactiva «abrir archivos seguros al descargarlos.

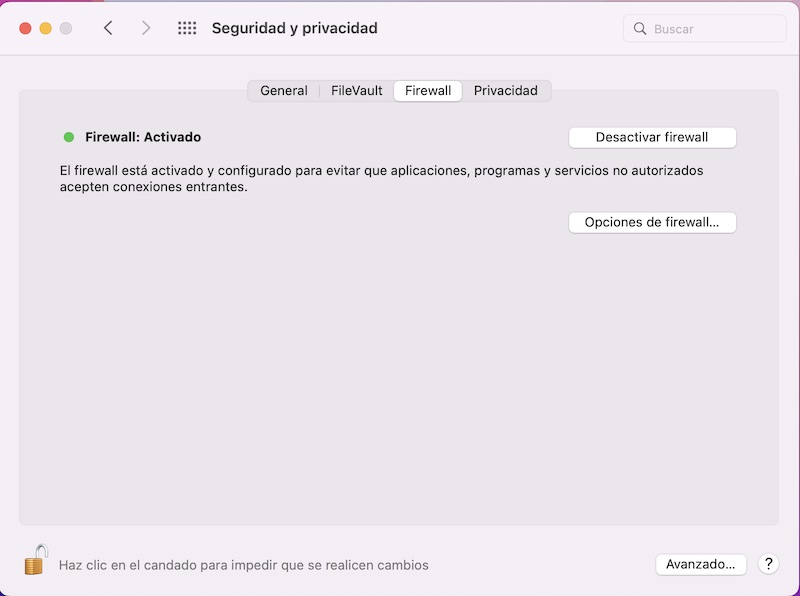

Otra medida de seguridad que recomendamos es tener activo el Firewall de macOS. Si esta herramienta está activada, evita que aplicaciones, programas y servicios no autorizados acepten conexiones entrantes. Para activarla, ve a:

- Preferencias del Sistema

- Seguridad y Privacidad

- Pulsa en Firewall

- Si está desactivado, pulsa en el candado de la izquierda inferior donde pone «Haz clic en el candado para realizar cambios«, utiliza Touch ID o introduce la contraseña de seguridad de tu equipo para activar el Firewall.

- Listo

| Más info – Blog de Volexity