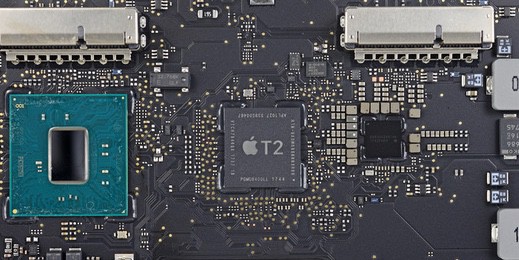

Un nuevo fallo se ha descubierto en los chip de Intel que no se puede solucionar y que puede hacer que el cifrado SSD sea inútil como FileVault de Apple en Macs pre-T1 o T2.

The Register informa que se ha descubierto una nueva vulnerabilidad a nivel de chip en los chips de Intel, que es imposible parchear. Potencialmente, esto permite que un atacante comprometa el proceso de inicio para obtener acceso a las claves utilizadas para cifrar la unidad.

Es un problema bastante técnico, como os podéis imaginar. Lo primero que se ejecuta cuando se enciende una máquina es un circuito de seguridad que, entre otras cosas, administra las claves de cifrado para el disco. Inyecta un código lo suficientemente rápido y tendrá el control completo de ese circuito, incluido el acceso a esas claves.

El problema gira en torno a las claves criptográficas que, si se obtienen, pueden usarse para romper la raíz de la confianza en un sistema.

Enterrado en el interior de los modernos conjuntos de chips de Intel está lo que se llama el motor de gestión, o en estos días, el motor de seguridad y capacidad de gestión convergente (CSME) […]

Al igual que un conserje digital, el CSME trabaja detrás de escena, debajo del sistema operativo, el hipervisor y el firmware, realizando muchas tareas cruciales de bajo nivel, como abrir la computadora, controlar los niveles de potencia, iniciar los chips del procesador principal, verificar y arrancando el firmware de la placa base y proporcionando funciones criptográficas. El motor es lo primero que funciona cuando se enciende una máquina.

Una de las primeras cosas que hace es configurar protecciones de memoria en su propia RAM incorporada para que otro hardware y software no pueda interferir con ella. Sin embargo, estas protecciones están deshabilitadas de manera predeterminada, por lo tanto, existe un pequeño intervalo de tiempo entre un sistema que se enciende y el CSME que ejecuta el código en su ROM de arranque que instala esas protecciones, que están en forma de unidad de administración de memoria de entrada-salida ( IOMMU) estructuras de datos llamadas tablas de páginas.

Durante ese intervalo de tiempo, otro hardware, físicamente conectado o presente en la placa base, que puede disparar una transferencia de DMA a la RAM privada del CSME puede hacerlo, sobrescribiendo variables y punteros y secuestrando su ejecución. En ese momento, el CSME puede ser comandado con fines maliciosos, todo fuera de la vista del software que se ejecuta por encima de él.

Es como un francotirador disparando a una astilla de un objetivo mientras pasa pequeñas grietas en una pared. La carrera de escritura DMA se puede intentar cuando la máquina está encendida o se despierta del modo de suspensión […]

Sin embargo, si alguien logra extraer esa clave de hardware, puede desbloquear la clave del chipset y, con la ejecución del código dentro del CSME, puede deshacer la raíz de confianza de Intel en grandes extensiones de productos a la vez […]

‘Cuando esto suceda, reinará un caos total. Las identificaciones de hardware se falsificarán, el contenido digital se extraerá y los datos de los discos duros cifrados se descifrarán’.

Intel dice que los usuarios deberían instalar las mitigaciones a nivel de firmware, «mantener la posesión física de su plataforma» y «adoptar las mejores prácticas de seguridad instalando actualizaciones tan pronto como estén disponibles y permanentemente vigilantes para detectar y prevenir intrusiones y hackeos».

Aunque el problema con Spectre y Meltdown ya parecía haberse solucionado, ahora se encuentra otro fallo que lo que provoca que Apple se esté dando más prisa en la creación de sus propios chips ARM.

Según diversas fuentes, con el chip T1 o T2 los equipos no se verían afectados, ya que ese chip se enciende antes que el Intel, y la clave de cifrado FileVault se almacena en el Enclave seguro dentro de ese chip.