No hay duda de que el iPhone se ha convertido en presa de graves ataques por parte de agencias patrocinadas por el estado con recursos casi ilimitados a su disposición. Apple ha estado jugando al gato y al ratón con la seguridad del iPhone durante años, con iMessage en la primera línea de esa guerra.

Si bien la mayoría de nosotros (con suerte) nunca seremos lo suficientemente importantes como para ser atacados por software espía de grado militar como Pegasus o Predator , las vulnerabilidades de «zero days» que estas herramientas exponen y explotan pueden caer fácilmente en manos de personas más mundanas. ciberdelincuentes si no se les aplica el parche.

Como resultado, Apple no sólo tiene que responder rápidamente a tales informes, sino que además, en los últimos años, se ha dado cuenta de que un enfoque puramente reactivo o defensivo no es suficiente. Con iOS 14, Apple pasó a la ofensiva con BlastDoor, una nueva función de seguridad de iOS que aislaría los mensajes entrantes y los examinaría en un área aislada y segura de la memoria antes de dejarlos pasar. Como sugiere el nombre, esto es similar a llevar paquetes sospechosos a una habitación a prueba de bombas para comprobar si tienen explosivos.

Dado que Mensajes (o ‘iMessage’) es el vector de ataque más común para exploits sin clic (la mayoría de ellos se reciben en la Mensajes aplicación), BlastDoor y otros refuerzos del entorno de mensajería de iOS ayudaron a proteger contra estos ataques. Sin embargo, no pasó mucho tiempo antes de que los piratas informáticos mercenarios encontraran formas de evitarlo, lo que llevó a Apple a intentar demandar a las más destacadas de estas empresas para que dejaran de existir .

Sin embargo, los exploits sin clic son sólo una parte del problema. Con iOS 16 e iOS 17, Apple endureció aún más las cosas, agregando un nuevo modo de bloqueo, verificación de clave de contacto de iMessage , cifrado completo de extremo a extremo para casi todo en iCloud y soporte para claves de seguridad de hardware .

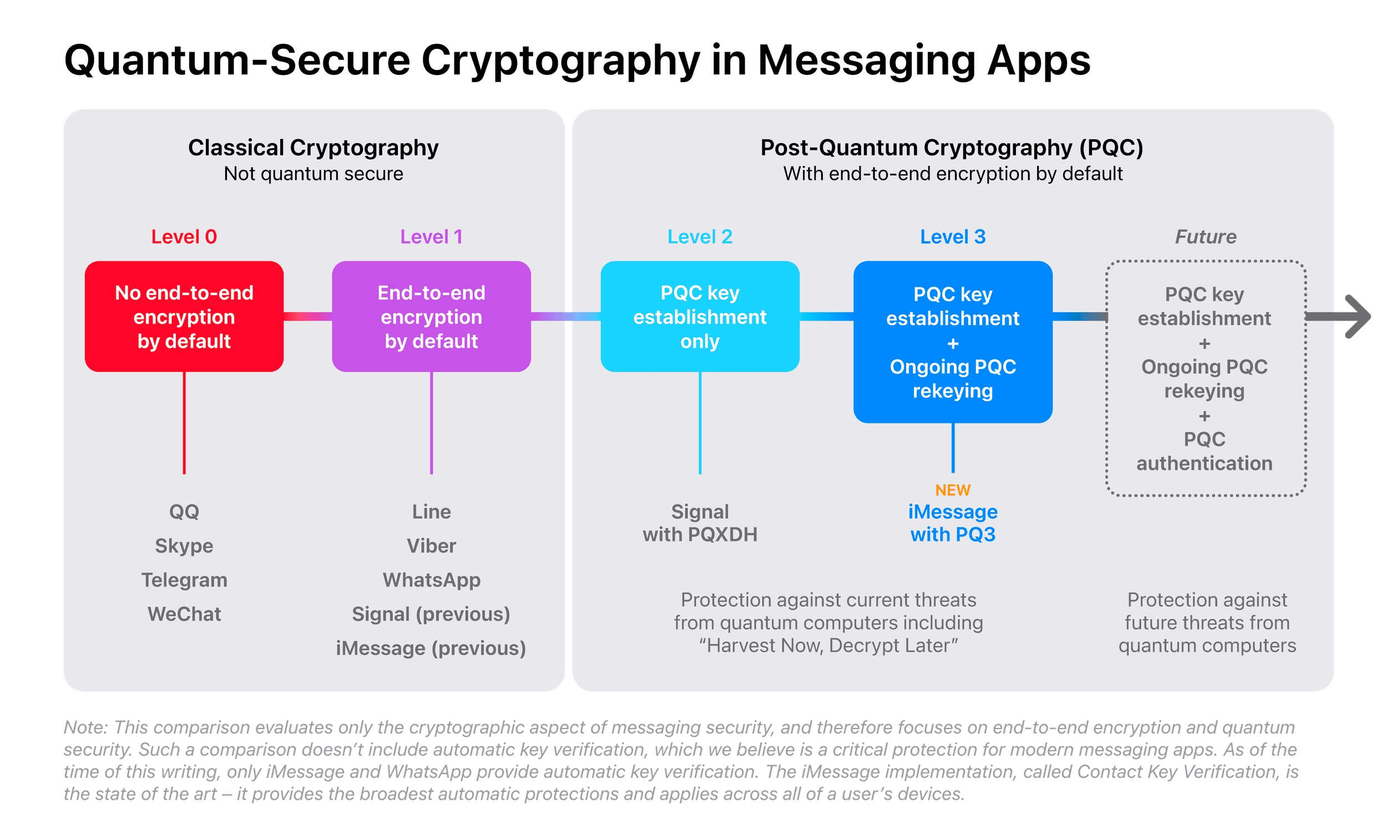

Con todo eso en juego, es justo decir que el iPhone es la plataforma de consumo más segura del mercado y iMessage se encuentra fácilmente entre las plataformas de mensajería más seguras. Sin embargo, Apple no se detiene ahí.

Una de las citas favoritas de Steve Jobs era de The Great One, la leyenda del hockey Wayne Gretzky: «Patino hacia donde va a estar el disco, no hacia donde ha estado«. No es de extrañar que esto todavía esté en el ADN de Apple, y es especialmente destacado en este caso, ya que es la única manera de mantenerse por delante de los hackers black hat, mercenarios y ciberdelincuentes bien financiados que constantemente intentan destrozar la seguridad del iPhone. .

Como resultado, los ingenieros y expertos en seguridad de la compañía están trabajando en defensas contra ataques que aún podrían tardar años en volverse prácticos (específicamente, aquellos que algún día podrían ser perpetrados por poderosas computadoras cuánticas) y que ya se están incorporando a iOS 17.4.

Las nuevas técnicas prometen fortalecer el cifrado de iMessage mucho más allá de lo que hayamos visto en la esfera pública con el objetivo de proteger contra la tecnología del futuro.

Ya es prácticamente imposible descifrar conversaciones de iMessage hoy en día, al menos durante la vida de cualquiera. Sin embargo, Apple reconoce que ese no será el caso para siempre. La tecnología avanza y los protocolos de cifrado que eran lo último en tecnología hace 20 o 30 años ahora pueden ser cortados casi sin esfuerzo por los sistemas informáticos modernos.

Al igual que una cerradura física, el truco de los algoritmos de cifrado no es hacer algo que sea 100% irrompible, sino crear algo que requiera tanto esfuerzo para romperlo que simplemente no valga la pena dedicarle tiempo a nadie. Las técnicas de criptografía de clave pública han evolucionado en las últimas décadas, pero el objetivo siempre ha sido crear ecuaciones matemáticas que sean tan complejas y computacionalmente intensivas que las computadoras tardarán miles de años en descifrarlas sin las claves necesarias.

Al crear algoritmos de cifrado, los investigadores de seguridad también tienen en cuenta la Ley de Moore , que refleja la tendencia normal de cómo aumenta la potencia informática año tras año. Sin embargo, la preocupación de Apple es que el auge de la computación cuántica cambie la ecuación al abrir métodos más creativos para desentrañar los algoritmos de cifrado.

Este tipo de ordenadores cuánticos no existen hoy en día y la mayoría de los expertos coinciden en que no los veremos pronto. Sin embargo, Apple no se arriesga, ya que reconoce que las conversaciones de iMessage de hoy aún podrían descifrarse en un mañana lejano.

El riesgo aquí es lo que se conoce en la comunidad de seguridad como un ataque de “cosechar ahora, descifrar después”. En términos generales, esto se refiere a recopilar datos cifrados sin tener necesariamente la capacidad de descifrarlos en el momento. En términos más simples, “más tarde” podría ser unos días u horas después de que se roben los datos, pero en este caso, Apple está analizando lo que podría ser posible dentro de unos años.

Nuevo protocolo de seguridad para Mensajes: PQ3

Los cambios son parte de un nuevo sistema que Apple ha designado como PQ3 , al que llama «un protocolo criptográfico poscuántico innovador que avanza el estado del arte de la mensajería segura de extremo a extremo«.

PQ3 es el primer protocolo de mensajería que alcanza lo que llamamos seguridad de nivel 3: proporciona protecciones de protocolo que superan las de todas las demás aplicaciones de mensajería ampliamente implementadas. Hasta donde sabemos, PQ3 tiene las propiedades de seguridad más sólidas de cualquier protocolo de mensajería a escala del mundo

Apple ha publicado una publicación en su blog de seguridad para aquellos interesados en los detalles esenciales de cómo funciona todo esto, pero basta decir que lo que Apple busca es un protocolo de cifrado que no sea descifrado ni siquiera por los más sofisticados. Computadoras cuánticas imaginadas hoy.

Si bien es posible que los ataques no hayan llegado, la seguridad ya está comenzando a implementarse. El protocolo PQ3 se encuentra en las últimas versiones beta de iOS 17.4, iPadOS 17.4, macOS 17.4 y watchOS 10.4, y se espera que comience a implementarse oficialmente con el lanzamiento de esas versiones el próximo mes.

Una vez que todo esté en su lugar, Apple dice que las conversaciones de Mensajes entre dispositivos compatibles con PQ3 «aumentarán automáticamente al protocolo de cifrado poscuántico». Apple espera que PQ3 reemplace completamente el protocolo existente «en todas las conversaciones admitidas este año«.