Una nueva campaña maliciosa apunta a los desarrolladores de macOS con plataformas falsas Homebrew, LogMeIn y TradingView que distribuyen malware que roba información como AMOS (Atomic macOS Stealer) y Odyssey Stealer.

Una nueva campaña en Google Ads engañosa

La campaña emplea técnicas de “ClickFix”, donde se engaña a los objetivos para que ejecuten comandos en la Terminal, infectándose así con malware.

Homebrew es un popular sistema de gestión de paquetes de código abierto que facilita la instalación de software en macOS y Linux. En el pasado, cibercriminales han utilizado el nombre de la plataforma para distribuir AMOS en campañas de publicidad maliciosa.

LogMeIn es un servicio de acceso remoto y TradingView es una plataforma de análisis de mercado y gráficos financieros, ambos ampliamente utilizados por los usuarios de Apple.

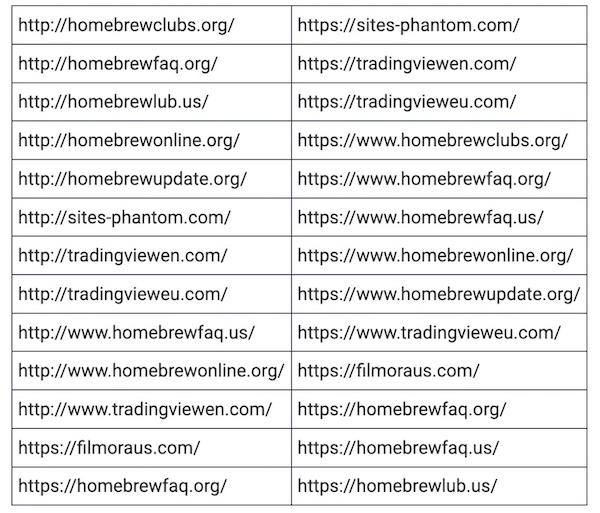

Los investigadores de la empresa de búsqueda de amenazas Hunt.io identificaron más de 85 dominios que se hacen pasar por las tres plataformas en esta campaña, incluidos los siguientes:

Al verificar algunos de los dominios, BleepingComputer descubrió que en algunos casos el tráfico a los sitios era impulsado a través de Google Ads, lo que indica que el actor de amenazas los promocionó para que aparecieran en los resultados de búsqueda de Google.

Cómo se activa AMOS u Odyssey tras su descarga

Los sitios maliciosos presentan portales de descarga convincentes para las aplicaciones falsas e instruyen a los usuarios a copiar un comando curl en su Terminal para instalarlas, dicen los investigadores .

En otros casos, como en TradingView, los comandos maliciosos se presentan como un «paso de confirmación de seguridad de la conexión». Sin embargo, si el usuario hace clic en el botón «Copiar», se envía al portapapeles un comando de instalación codificado en base64 en lugar del ID de verificación de Cloudflare mostrado.

Los comandos obtienen y decodifican un archivo ‘install.sh’, que descarga un binario de carga útil, elimina las banderas de cuarentena y omite las solicitudes de Gatekeeper para permitir su ejecución.

La carga útil es AMOS u Odyssey Stealer, y se ejecuta en la máquina después de verificar si el entorno es una máquina virtual o un sistema de análisis.

El malware invoca explícitamente a sudo para ejecutar comandos como root, y su primera acción es recopilar información detallada del hardware y la memoria del host.

A continuación, manipula servicios del sistema, como matar daemons de actualización de OneDrive, e interactúa con los servicios XPC de macOS para combinar su actividad maliciosa con procesos legítimos.

Finalmente, los componentes del malware que roban información se activan, recolectando información confidencial almacenada en el navegador, credenciales de criptomonedas y filtrándola al comando y control (C2).

AMOS, documentado por primera vez en abril de 2023, es un malware como servicio (MaaS) disponible con una suscripción de 1000 $ al mes. Puede robar una amplia gama de datos de los hosts infectados.

Recientemente, sus creadores agregaron un componente de puerta trasera al malware para brindar a los operadores capacidades de acceso persistente remoto.

Odyssey Stealer, documentado por investigadores de CYFIRMA este verano, es una familia relativamente nueva derivada de Poseidon Stealer, que a su vez se bifurcó de AMOS.

Se dirige a las credenciales y cookies almacenadas en los navegadores Chrome, Firefox y Safari, más de cien extensiones de billeteras de criptomonedas, datos de Keychain y archivos personales, y los envía a los atacantes en formato ZIP.

Desde hunt.io y bleepcomputer recomiendan encarecidamente que los usuarios no peguen los comandos de Terminal que se encuentran en línea si no comprenden completamente lo que hacen.