A vueltas con la ciberseguridad en macOS, se ha descubierto un nuevo malware que roba información y credenciales de criptocarteras y afecta a las contraseñas de tu equipo. Hablamos del malware Cthulhu Stealer.

El malware Cthulhu Stealer ha estado disponible bajo un modelo de malware como servicio (MaaS) por 500 dólares al mes desde finales de 2023, descubrió Cado Security.

Conozcamos el malware Cthulhu Stealer

Los investigadores de ciberseguridad han descubierto un nuevo ladrón de información que está diseñado para dirigirse a los hosts de Apple macOS y recopilar una amplia gama de información, subrayando cómo los actores de amenazas están poniendo cada vez más sus ojos en el sistema operativo.

Apodado Cthulhu Stealer, el malware ha estado disponible bajo un modelo de malware como servicio (MaaS) por 500 dólares al mes desde finales de 2023. Es capaz de apuntar tanto a las arquitecturas x86_64 como a las Arm.

Tara Gould, investigadora de Cado Security, ha dicho:

Cthulhu Stealer es una imagen de disco (DMG) de Apple que se incluye con dos binarios, dependiendo de la arquitectura. El malware está escrito en Golang y se disfraza de software legítimo.

Algunos de los programas de software que se hace pasar incluyen CleanMyMac, Grand Theft Auto IV y Adobe GenP, el último de los cuales es una herramienta de código abierto que parchea las aplicaciones de Adobe para eludir el servicio Creative Cloud y las activa sin una clave serie.

A los usuarios que terminan lanzando el archivo sin firmar después de permitir explícitamente que se ejecute, es decir, eludiendo las protecciones de Gatekeeper, se les pide que ingresen su contraseña del sistema, una técnica basada en osascript que ha sido adoptada por Atomic Stealer, Cuckoo, MacStealer y Banshee Stealer.

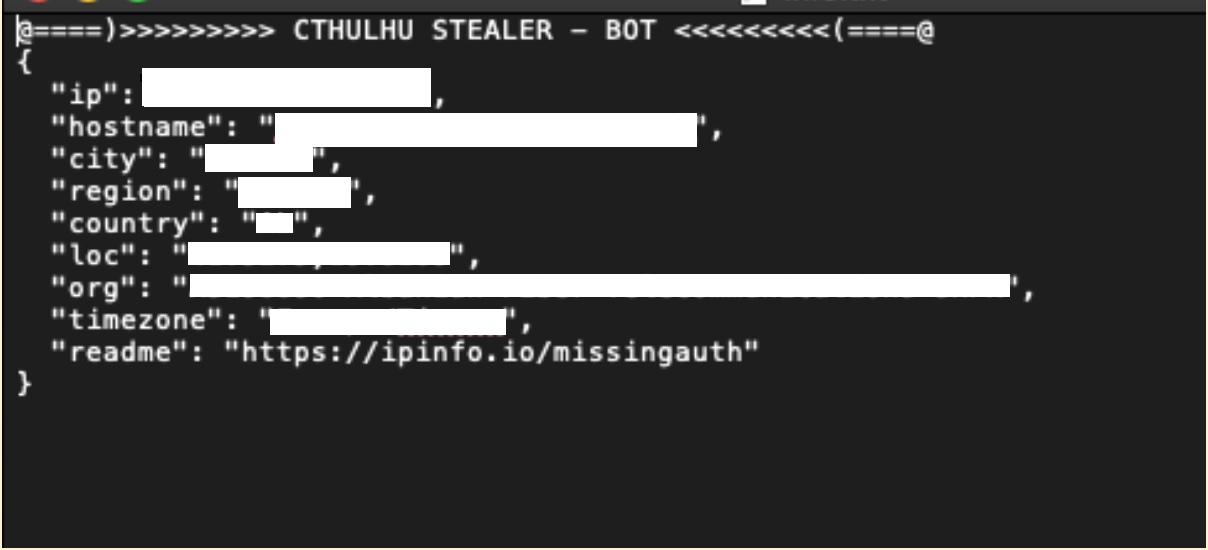

En el siguiente paso, se presenta un segundo aviso para ingresar su contraseña de MetaMask. Cthulhu Stealer también está diseñado para recopilar información del sistema y volcar las contraseñas del llavero de iCloud utilizando una herramienta de código abierto llamada Chainbreaker.

Los datos robados, que también comprenden cookies del navegador web e información de la cuenta de Telegram, se comprimen y almacenan en un archivo de archivo ZIP, después de lo cual se exfiltran a un servidor de comando y control (C2).

La principal funcionalidad de Cthulhu Stealer es robar credenciales y carteras de criptomonedas de varias tiendas, incluidas las cuentas de juegos.

Se dice que los actores de la amenaza detrás del malware ya no están activos, en parte impulsados por disputas sobre pagos que han llevado a acusaciones de estafa de salida por parte de afiliados, lo que ha resultado en que el desarrollador principal sea expulsado permanentemente de un mercado de ciberdelincuencia utilizado para anunciar el ladrón.

Cthulhu Stealer no es particularmente sofisticado y carece de técnicas antianálisis que le permitan operar de forma sigilosa. También le falta cualquier característica destacada que lo distinga de otras ofertas similares en el underground.

Si bien las amenazas a macOS son mucho menos frecuentes que a Windows y Linux, se aconseja a los usuarios que descarguen software solo de fuentes confiables, se mantengan alejados de la instalación de aplicaciones no verificadas y mantengan sus sistemas actualizados con las últimas actualizaciones de seguridad.

El aumento del malware de macOS no ha pasado desapercibido para Apple, que, en el próximo macOS Sequoia tiene como objetivo agregar más fricción al intentar abrir software que no está firmado correctamente o notariado.

Apple dijo sobre su próxima actualización:

En macOS Sequoia, los usuarios ya no podrán hacer clic en Control para anular Gatekeeper al abrir software que no esté firmado correctamente o noteado. Tendrán que visitar Configuración del sistema > Privacidad y seguridad para revisar la información de seguridad del software antes de permitir que se ejecute.

Cómo actúa el malware Cthulhu Stealer

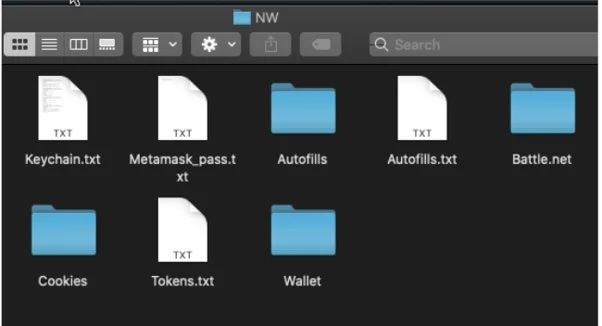

Una vez que instales el malware disfrazado de una aplicación legítima e intentes abrirlo, macOS te advertirá que no es confiable. Ignorar la advertencia y continuar le pedirá que introduzca su contraseña. Después de eso, verá un segundo aviso que le pedirá su contraseña de MetaMask. El malware luego crea un directorio en ‘/Users/Shared/NW’ y almacena las credenciales en archivos de texto. Chainbreak se utiliza para volcar las contraseñas de Keychain, que se guardan en un archivo llamado Keychain.txt.

Con los permisos necesarios, Cthulhu Stealer puede obtener una amplia gama de datos confidenciales, incluidas las contraseñas guardadas del llavero de iCloud, las cookies del navegador web e incluso los detalles de la cuenta de Telegram.

«La funcionalidad principal de Cthulhu Stealer es robar credenciales y carteras de criptomonedas de varias tiendas, incluidas las cuentas de juegos», explicó Tara Gould.

Listado de datos que roba el malware Cthulhu Stealer

- Cookies del navegador

- Coinbase Wallet

- Chrome Extension Wallets

- Telegram Tdata account information

- Minecraft user information

- Wasabi Wallet

- MetaMask Wallet

- Keychain Passwords

- SafeStorage Passwords

- Battlenet game, cache and log data

- Firefox Cookies

- Daedalus Wallet

- Electrum Wallet

- Atomic Wallet

- Binanace Wallet

- Harmony Wallet

- Electrum Wallet

- Enjin Wallet

- Hoo Wallet

- Dapper Wallet

- Coinomi Wallet

- Trust Wallet

- Blockchain Wallet

- XDeFI Wallet