Según un informe detallado de la empresa de ciberseguridad Group-IB, el troyano de Android GoldDigger ahora se ha adaptado eficazmente para apuntar a usuarios de iPhone y iPad. La compañía afirma que este podría ser el primer troyano diseñado para iOS, lo que representa una amenaza significativa al recopilar datos de reconocimiento facial, documentos de identificación e incluso SMS.

Los orígenes de GoldDigger

En octubre de 2023, los investigadores del Grupo IB publicaron un informe sobre un troyano de Android previamente desconocido que apuntaba específicamente a más de 50 instituciones financieras en Vietnam.

¿Por qué llamarlo GoldDigger? Lo llamaron así porque había una actividad llamada GoldActivity contenida en el APK. Tras el descubrimiento inicial del troyano, del Group-IB Threat Intelligence la unidad ha estado monitoreando constantemente esta amenaza en evolución y desenterró un grupo completo de agresivos troyanos bancarios que apuntan activamente a la región de Asia y el Pacífico (APAC).

¿Cómo funciona este troyano para iOS y Android?

Entre estos descubrimientos, hay un caso excepcionalmente raro: un nuevo y sofisticado troyano móvil dirigido específicamente a usuarios de iOS, denominado GoldPickaxe.iOS localizado por Group-IB.

La familia GoldPickaxe, que incluye versiones para iOS y Android, se basa en el troyano GoldDigger para Android y presenta actualizaciones periódicas diseñadas para mejorar sus capacidades y evadir la detección.

GoldPickaxe.iOS, según descubrieron los investigadores de Group-IB, es capaz de recopilar datos de reconocimiento facial, documentos de identidad e interceptar SMS. Su hermano Android tiene la misma funcionalidad pero también presenta otras funcionalidades típicas de los troyanos de Android. Para explotar los datos biométricos robados, el actor de amenazas utiliza servicios de intercambio de rostros impulsados por inteligencia artificial para crear deepfakes . Estos datos, combinados con documentos de identificación y la capacidad de interceptar SMS, permiten a los ciberdelincuentes obtener acceso no autorizado a la cuenta bancaria de la víctima, una nueva técnica de robo monetario , nunca antes vista por los investigadores del Grupo IB en otros esquemas de fraude.

Cómo se distribuye el troyano GoldPickaxe.iOS y cómo eliminarlo

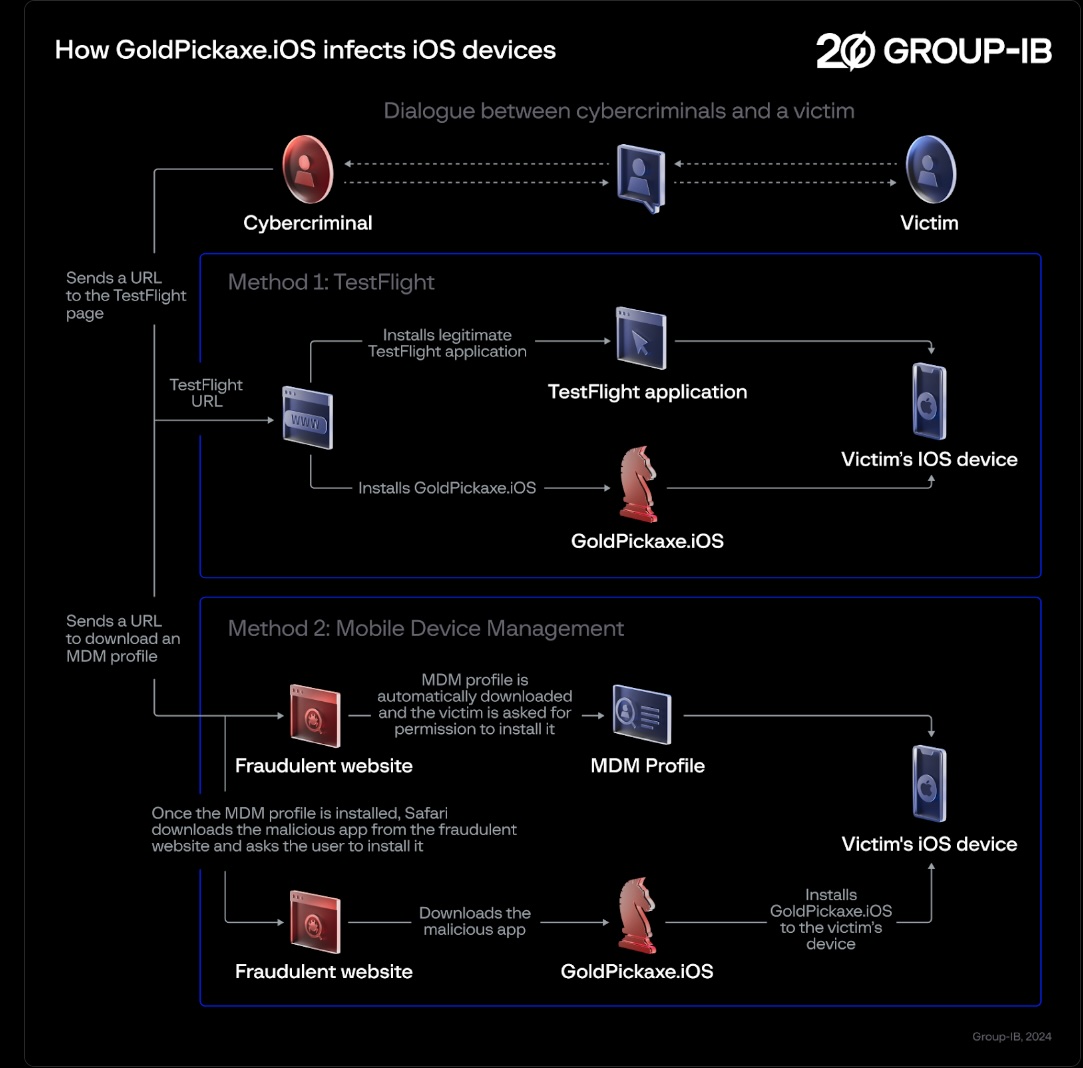

El troyano GoldPickaxe.iOS emplea un esquema de distribución notable. El actor de amenazas utilizó la plataforma de prueba de aplicaciones móviles de Apple, TestFlight , para distribuir malware inicialmente. Tras la eliminación de su aplicación maliciosa de TestFlight, el actor de amenazas adoptó un enfoque más sofisticado. Emplearon un esquema de ingeniería social de varias etapas para persuadir a las víctimas de que instalaran un perfil de administración de dispositivos móviles (MDM). Esto permitió al actor de amenazas obtener control total sobre el dispositivo de la víctima.

Posibles síntomas de que tu teléfono puede estar infectado con GoldPickaxe.iOS

- Drenaje de bateria. Si la batería de su teléfono se está agotando mucho más rápido de lo habitual, podría ser una señal de que se está ejecutando malware en segundo plano.

- Uso de datos inusual. Un mayor uso de datos sin ningún motivo aparente puede indicar una infección de malware, especialmente si no ha cambiado sus patrones de uso.

- Rendimiento lento. El malware puede consumir recursos del sistema, lo que provoca un rendimiento más lento. Si tu teléfono de repente se vuelve lento o se congela con frecuencia, podría ser una señal de alerta.

- Aplicaciones desconocidas. Consulta tu lista de aplicaciones instaladas en busca de aplicaciones desconocidas o sospechosas. Algunos programas maliciosos se disfrazan de aplicaciones legítimas.

- Aumento repentino de permisos. Si nota que ciertas aplicaciones han obtenido permisos innecesarios o si hay aplicaciones con acceso excesivo a su dispositivo, podría ser una señal de un problema de seguridad.

- Calentamiento excesivo. El malware puede hacer que tu teléfono se sobrecaliente, ya que agota los recursos del dispositivo. Si tu teléfono se calienta inusualmente, vale la pena investigarlo.

- Comportamiento extraño. Si tu teléfono muestra un comportamiento extraño, como hacer llamadas solo, enviar mensajes sin tu consentimiento o acceder a aplicaciones sin tu intervención, podría ser una señal de malware.

Dicho de otra manera, siempre que podáis, evitad instalar apps de terceros por Testflight si no son de desarrolladores conocidos y/o con la seguridad de que la app que vas a instalar, es segura. Recordad que debéis tener vuestros dispositivos actualizados a la última versión.

Group-IB ha atribuido todo el grupo de amenazas a un único actor de amenazas, cuyo nombre en código es GoldFactory, que ha desarrollado un sofisticado conjunto de malware para banca móvil.

Las víctimas de esta actividad maliciosa se encuentran predominantemente en la región de Asia y el Pacífico. Si bien la evidencia actual apunta a un enfoque particular en dos países de APAC , hay señales emergentes de que la geografía de operaciones de GoldFactory puede extenderse más allá de Vietnam y Tailandia . Group-IB envió notificaciones a las marcas suplantadas por los troyanos de GoldFactory.