Un nuevo malware de tipo stealer ha sido descubierto recientemente por Dmitry Kalinin y Sergey Puzan de Kaspersky Lab. El malware denominado SparkCat, está tanto en la App Store de Apple o la Play Store de Google intentando robar información de usuarios desprevenidos escaneando sus bibliotecas de fotos para capturas de pantalla que contienen palabras clave específicas. Típicamente están relacionados con las billeteras criptográficas, lo que sugiere que los atacantes buscan comprometerlos específicamente, pero no sería difícil para las mismas herramientas apuntar a cualquier otra cosa.

El concepto detrás de Sparkcat no es nuevo, ya que los investigadores de ESET descubrieron técnicas similares integradas en las aplicaciones de mensajería en marzo de 2023. Kalinin y Puzan se encontraron por primera vez con SparkCat a fines de 2024, señalando que ha estado activo desde al menos en marzo.

Según Kaspersky Lab, Apple ya habría eliminado las apps infectadas.

De la Play Store a la App Store

El malware ha sido común en la tienda Google Play durante años, pero los investigadores señalaron que esta es la primera vez que se encuentra una aplicación como esta en la App Store de Apple.

En el informe, los investigadores Dmitry Kalinin y Sergey Puzan, Kaspersky Lab dijeron:

La campaña, que se dirigió a los usuarios de Android y Windows, vio el malware extendido a través de fuentes no oficiales. A finales de 2024, descubrimos una nueva campaña de malware que llamamos «Sparkcat», cuyos operadores usaron tácticas similares mientras atacaban a los usuarios de Android e iOS a través de tiendas de aplicaciones oficiales y no oficiales.

«Algunas de las aplicaciones, como los servicios de entrega de alimentos, parecían ser legítimas«, señalan Dmitry Kalinin y Sergey Puzan, «mientras que otras aparentemente habían sido construidas para atraer a las víctimas«. Sin embargo, todos tienen una cosa en común: intentan engañarlo para que permita que la aplicación acceda a su biblioteca de fotos.

Si bien una aplicación que puede escanear sus capturas de pantalla suena alarmante a primera vista, resulta que no puede hacer nada que no hayas dado tu permiso para hacer.

Según los investigadores, este malware no está pasando por alto los permisos que Apple ha integrado en iOS, simplemente está abusando de ellos.

Cómo actúa el malware SparkCat en iOS

Dmitry Kalinin y Sergey Puzan de Kaspersky Lab detectaron una serie de aplicaciones integradas con un framework malicioso en la App Store. Los investigadores dijeron:

No podemos confirmar con certeza si la infección fue el resultado de un ataque de la cadena de suministro o una acción deliberada por parte de los desarrolladores. Algunas de las aplicaciones, como los servicios de entrega de alimentos, parecían ser legítimas, mientras que otras aparentemente habían sido construidas para atraer a las víctimas.

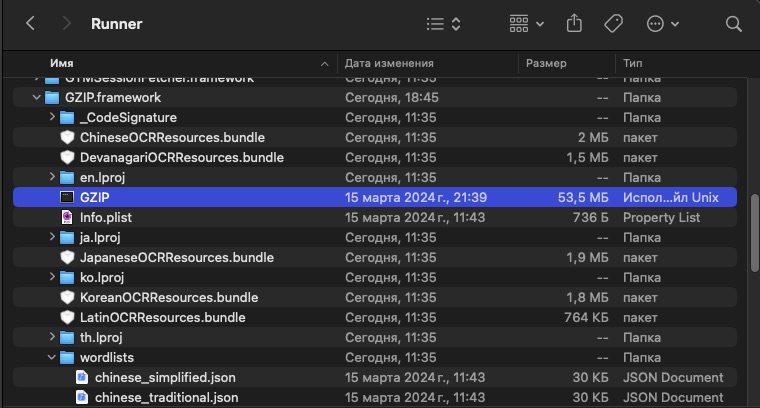

Además del framework malicioso en sí, algunas de las aplicaciones infectadas contenían un script Modify_GZIP.RB en la carpeta raíz. Aparentemente, los desarrolladores lo utilizaron para incrustar el marco en la aplicación.

El framework en sí está escrito en Objective-C y ofuscado con Hikarillvm . En las aplicaciones que detectaron, tenía uno de los tres nombres:

- Gzip;

- GoogleAppsdk;

- stat

Al igual que con la versión específica de Android, el malware iOS utilizó la interfaz ML Kit, que proporcionó acceso a un modelo de Google OCR capacitado para reconocer el texto y una biblioteca de óxido que implementó un protocolo de comunicación C2 personalizado. Sin embargo, en este caso, fue incrustado directamente en el ejecutable malicioso

Los investigadores creen que esta campaña está dirigida, como mínimo, usuarios de Android e iOS en Europa y Asia, como lo indica lo siguiente:

- Las palabras clave utilizadas fueron en varios idiomas nativos de aquellos que viven en países europeos y asiáticos.

- Los diccionarios dentro de los activos se localizaron de la misma manera que las palabras clave.

- Algunas de las aplicaciones aparentemente operan en varios países. Algunas aplicaciones de entrega de alimentos admiten registrarse con un número de teléfono de los Emiratos Árabes Unidos (EAU), Kazajstán, China, Indonesia, Zimbabwe y otros países.

En primer lugar, el malware SparkCat no se ejecuta en segundo plano, por lo que no puede ver lo que estás haciendo en otras aplicaciones. En cambio, trata de escanear capturas de pantalla de su biblioteca de fotos para buscar algo de valor.

Una vez que haya dado acceso a una aplicación cargada de SparkCat a sus fotos, enciende un motor de reconocimiento de caracteres ópticos (OCR) para escanear su biblioteca de fotos en busca de capturas de pantalla que contengan información relacionada con las billeteras criptográficas, presumiblemente con la esperanza de obtener suficiente información para comprometer tus cuentas. Si bien SparkCat parece estar dirigido a contenido de criptomonedas, no sería difícil para otros delincuentes reutilizarlo para buscar otra información confidencial.

El malware SparkCat no puede tocar tus fotos hasta que se le otorgue permisos. Si realmente quieres compartir algunas fotos, usa compartir fotos selectivas. Esta opción se agregó en iOS 14 y ha mejorado en iOS 17. Como su nombre lo indica, le permite compartir solo unas pocas fotos específicas con la aplicación. Si la aplicación tiene SparkCat oculto por dentro, ese malware aún podrá escanear las fotos que seleccione, pero no podrá ver nada más. En lo que respecta a la aplicación, esas fotos comprenden toda su biblioteca de fotos.

Si elige compartir fotos confidenciales con compartir fotos selectivas, eso es para ti, pero esto nos lleva al segundo punto: evita almacenar algo sensible en su biblioteca de fotos en primer lugar. Si nada en su biblioteca de fotos contiene información confidencial como contraseñas, claves de recuperación o información bancaria, entonces el malware como SparkCat no podrá encontrar nada útil.

Esta es la razón por la cual la función de intercambio selectivo de Apple es tan valiosa. Si bien se necesitan un par de pasos adicionales para autorizar una aplicación de redes sociales para acceder a las fotos que desea compartir, esos grifos adicionales valen la compensación para mantener sus fotos personales en privado.

Cómo protegerse del malware SparkCat de tipo Stealer

Aquí hay algunos consejos de los investigadores de Kaspersky Lab que pueden ayudarlo a evitar convertirse en una víctima de este malware:

- Si tiene una de las aplicaciones infectadas instaladas en su dispositivo, retírelo y evite reinstalar hasta que se libere una solución.

- Evite almacenar capturas de pantalla con información confidencial, como frases de recuperación de billeteras criptográficas, en la galería. Puede almacenar contraseñas, documentos confidenciales y otra información confidencial en aplicaciones especiales .