Un malware de ciberespionaje previamente indocumentado dirigido al sistema operativo macOS de Apple aprovechó un exploit de navegador web Safari como parte de un ataque de abrevadero dirigido a individuos políticamente activos y prodemocráticos en Hong Kong.

La vulnerabilidad afecta a las versiones de Safari anteriores a la 14.1.

Qué son los ataques watering hole

Según el INCIBE (Instituto Nacional de Ciberseguridad de España), lo describe así:

Este tipo de ataques están enfocados a compañías, con altos niveles de seguridad, en las que los usuarios visitan asiduamente sitios web de confianza relacionados con el contenido de la organización. Estos sitios web, han sido previamente estudiados e infectados por los atacantes, quienes suelen realizar primero un perfil de las potenciales víctimas llevando a cabo un estudio de sus costumbres. Una vez el empleado de la compañía objetivo visite el sitio web infectado, como suele hacer a menudo, infectará su equipo con malware que permitirá a los atacantes tomar el control del equipo del empleado y poder así espiar y robar información de la compañía.

Estos ataques basan una gran parte de su éxito en la confianza, ya que los usuarios que visitan estos sitios asiduamente, bajan el nivel de atención en seguridad al ser sitios que visitan diariamente. Estas webs generalmente se encuentran incluidas, incluso en listas blancas de navegación por los equipos de seguridad informáticos de la empresa.

Una vez que se ha fijado el objetivo del ataque, los ciberdelincuentes, centran sus esfuerzos en observar el tráfico de la compañía a atacar, haciendo especial hincapié en aquellos sitios visitados asiduamente y recogiendo la mayor información posible para crear un perfil concreto de la víctima.

Cuando el usuario seleccionado visita la web de confianza, los ciberatacantes, tratan de explotar las vulnerabilidades de su navegador y al mismo tiempo, le redirigen a un servidor malicioso donde podrán instalarle un malware que permita el control del equipo.

Descubrimiento del malware DazzleSpy

La firma de ciberseguridad ESET atribuyó la intrusión a un actor con «fuertes capacidades técnicas», denunciando las superposiciones de la campaña a la de una ofensiva digital similar revelada por Google Threat Analysis Group (TAG) en noviembre de 2021.

La cadena de ataques implicó comprometer un sitio web legítimo perteneciente a D100 Radio, una estación de radio por Internet a favor de la democracia en Hong Kong, para inyectar iframes en línea maliciosos (también conocidos como iframes) entre el 30 de septiembre y el 4 de noviembre de 2021.

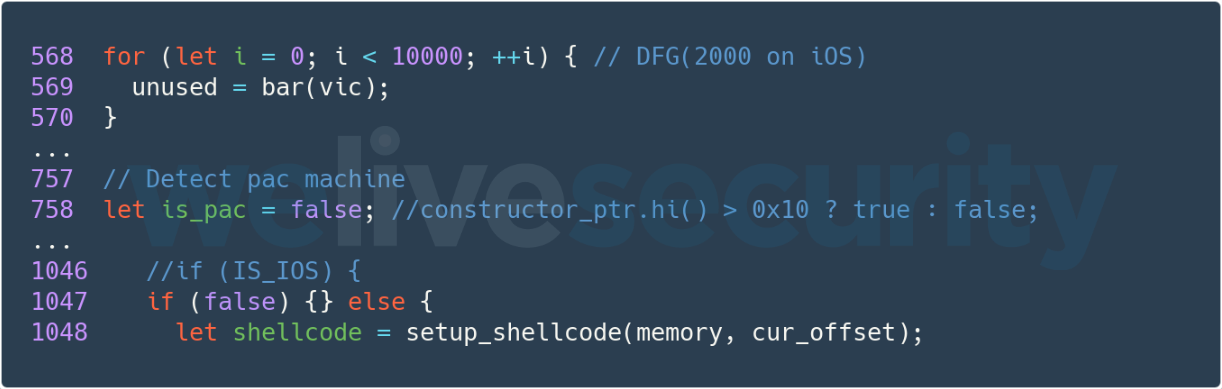

En la siguiente fase, el código manipulado actuó como conducto para cargar un archivo Mach-O aprovechando un error de ejecución remota de código en WebKit que Apple corrigió en febrero de 2021 (CVE-2021-1789). «El exploit utilizado para obtener la ejecución de código en el navegador es bastante complejo y tuvo más de 1.000 líneas de código una vez formateadas bien«, dijeron los investigadores de ESET.

El éxito de la ejecución remota de código WebKit desencadena posteriormente la ejecución del binario Mach-O intermedio que, a su vez, explota una vulnerabilidad de escalado de privilegios locales ahora parcheada en el componente del núcleo (CVE-2021-30869) para ejecutar el malware de la siguiente etapa como usuario raíz.

Mientras que la secuencia de infección detallada por Google TAG culminó con la instalación de un implante llamado MACMA, el malware entregado a los visitantes del sitio de la Radio D100 fue una nueva puerta trasera de macOS que ESET ha llamado DazzleSpy.

El malware proporciona a los atacantes «un gran conjunto de funcionalidades para controlar y filtrar archivos de una computadora comprometida», explicaron los investigadores, además de incorporar una serie de otras características, incluyendo:

- Información del sistema de recolección

- Ejecutar comandos de shell arbitrarios

- Volcar el llavero de iCloud usando un exploit CVE-2019-8526 si la versión de macOS es inferior a 10.14.4

- Iniciar o terminar una sesión de pantalla remota, y

- Eliminarse de la máquina

«Esta campaña tiene similitudes con una de 2020 donde el malware LightSpy iOS (descrito por Trend Micro y Kaspersky) se distribuyó de la misma manera, utilizando la inyección de iframe en sitios web para ciudadanos de Hong Kong, lo que llevó a un exploit de WebKit«, dijeron los investigadores. Dicho esto, no está claro de inmediato si ambas campañas fueron orquestadas por el mismo grupo.

Parche para el malware DazzleSpy

Según ha confirmado ESET, el parche identificado por Google TAG corrige la vulnerabilidad. Si bien es posible que a esta vulnerabilidad se le haya asignado la CVE-2021-1789, no pudieron confirmarlo debido a la falta de detalles técnicos disponibles públicamente.